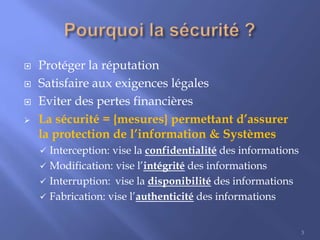

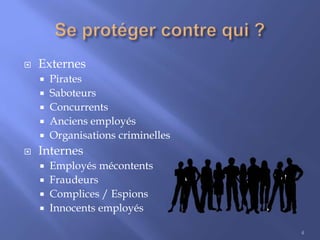

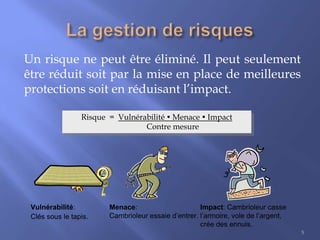

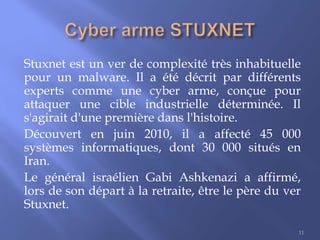

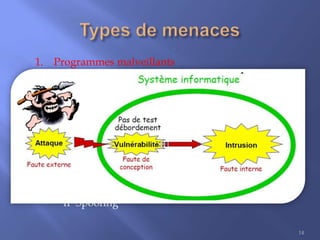

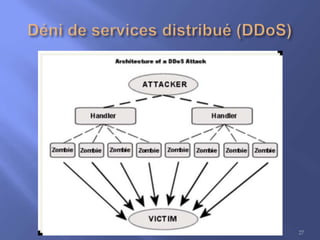

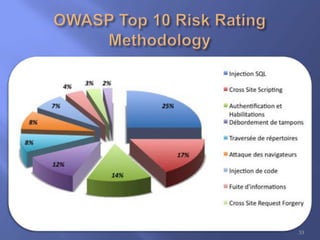

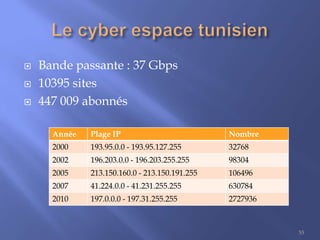

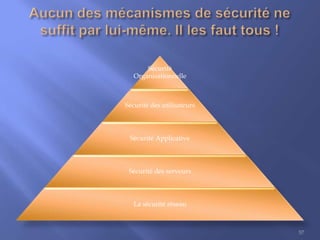

Le document aborde les menaces informatiques, leurs types, ainsi que des stratégies de protection et de cryptologie. Il décrit des attaques spécifiques telles que le phishing et les dénis de service, ainsi que des logiciels malveillants comme les virus et les spywares. De plus, il insiste sur l'importance de la sécurité organisationnelle et des pratiques de mise à jour pour prévenir les violations de sécurité.