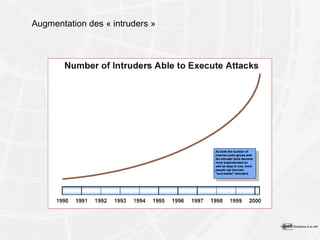

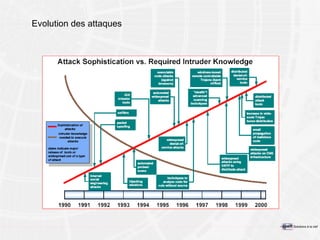

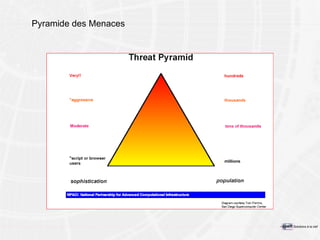

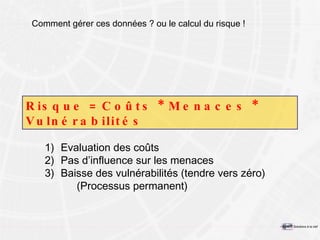

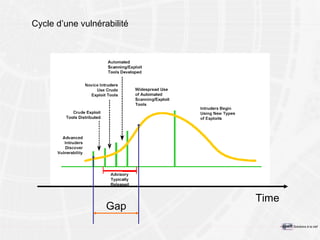

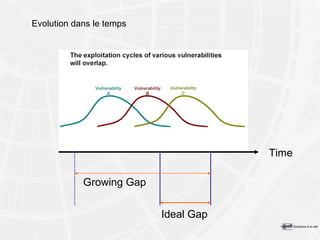

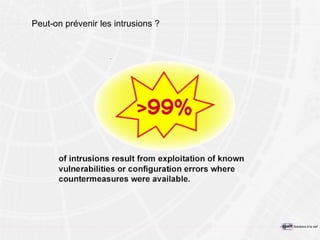

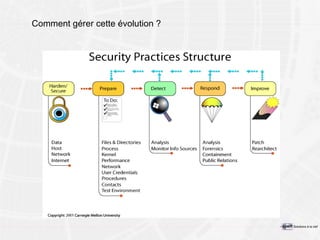

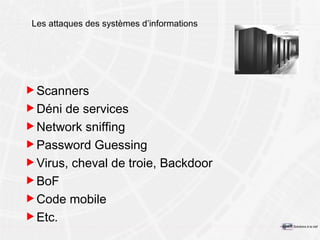

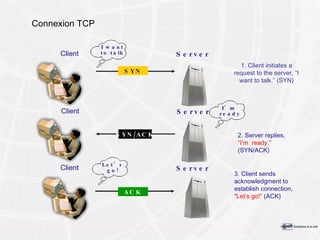

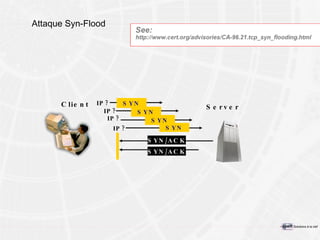

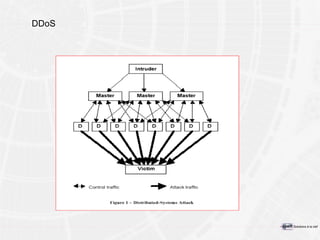

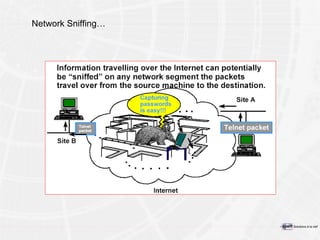

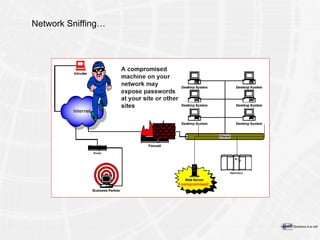

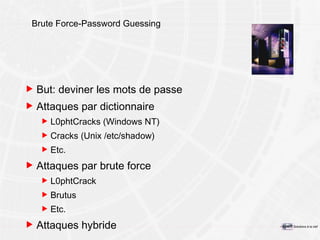

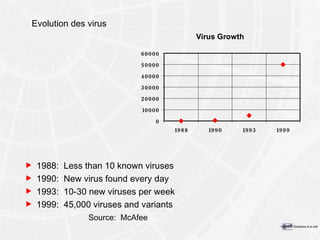

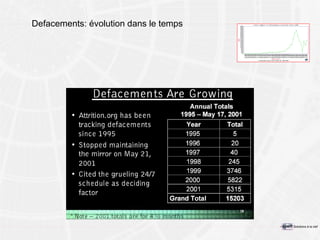

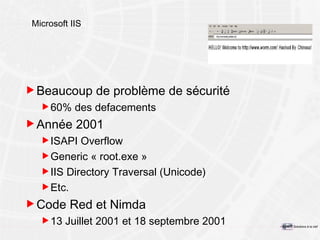

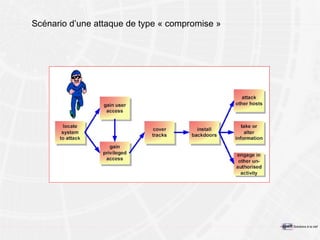

Le document discute des risques et menaces associés aux systèmes d'information, mettant en évidence les conséquences d'attaques comme le déni de service et l'intrusion dans les systèmes. Il traite de l'évolution des menaces, des vulnérabilités et des différentes méthodes d'attaques, ainsi que des recommandations pour améliorer la sécurité. L'accent est mis sur la nécessité d'une approche proactive et continue pour minimiser les vulnérabilités et gérer les risques.

![Pour plus d’informations e-Xpert Solutions SA Sylvain Maret Route de Pré-Marais 29 CH-1233 Bernex / Genève +41 22 727 05 55 [email_address]](https://image.slidesharecdn.com/attaquesinformatique2-090529131915-phpapp01/85/Attaques-Informatiques-62-320.jpg)