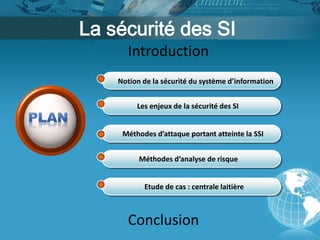

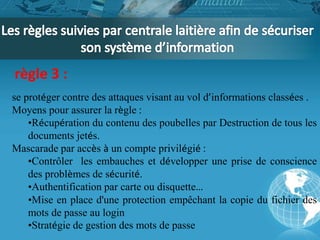

Le document traite de la sécurité des systèmes d'information (SSI), en soulignant son importance pour la protection des données et les enjeux associés, notamment l'intégrité, la confidentialité et la disponibilité. Il présente également les méthodes d'attaque qui menacent la SSI et décrit les pratiques de gestion des risques et de protection mises en place, avec un cas d'étude centré sur la centrale laitière. Enfin, des règles spécifiques pour garantir la sécurité et l'accès aux informations sont mises en avant.