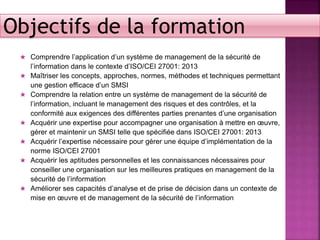

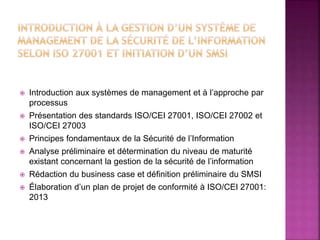

Le document présente une formation de quatre jours sur l'application du système de management de la sécurité de l'information selon la norme ISO/CEI 27001:2013. Il couvre des concepts fondamentaux tels que la gestion des risques, la gouvernance, et la mise en œuvre des contrôles, tout en permettant aux participants d'acquérir les compétences nécessaires pour conseiller et gérer un SMSI. La formation inclut également des aspects pratiques comme la rédaction de politiques, la gestion des incidents, et la préparation à l'audit de certification.