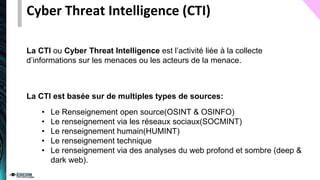

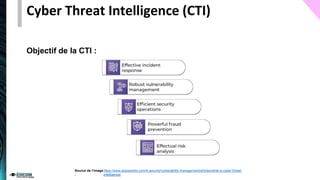

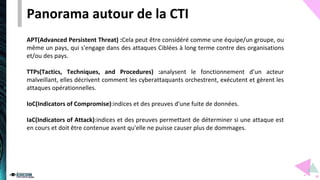

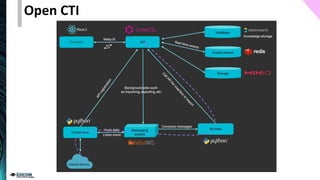

La cyber threat intelligence (CTI) implique la collecte d'informations sur les menaces et les acteurs malveillants à partir de sources variées. Elle aide à anticiper et à détecter les cyberattaques, en utilisant des outils comme MISP, STIX et TAXII pour faciliter le partage d'informations. Les différents types de CTI (stratégique, tactique, technique) sont essentiels à la compréhension et à la défense contre les cybermenaces.