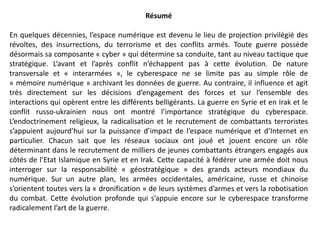

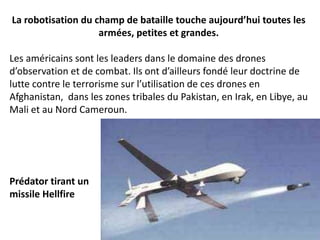

L'espace numérique est devenu un terrain central pour les révoltes, le terrorisme et les conflits armés, influençant directement les tactiques militaires et les décisions stratégiques. Le phénomène de cyberconflictualité est en constante augmentation, avec une hausse marquée des cyberattaques et une nécessité croissante de cybersécurité pour les entreprises. Les organisations terroristes, comme l'État islamique, exploitent également ces espaces pour leur propagande et le recrutement, rendant ainsi la responsabilité géostratégique des acteurs numériques essentielle.