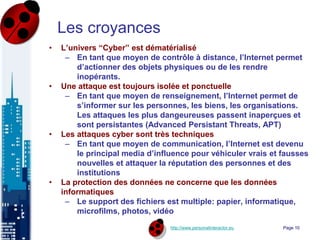

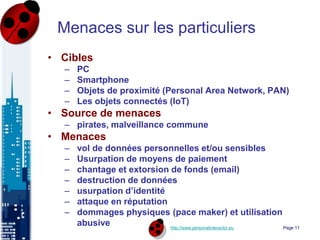

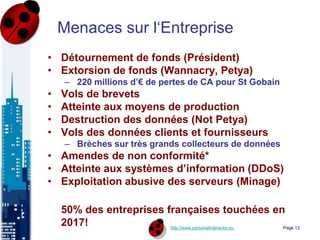

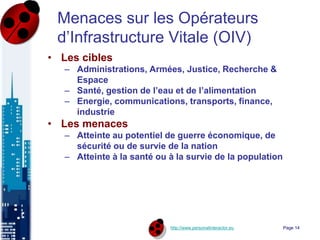

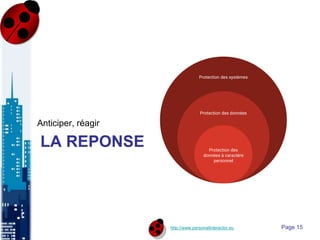

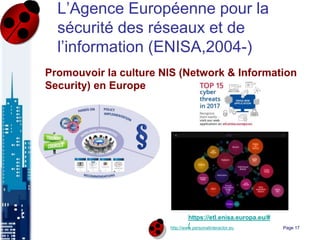

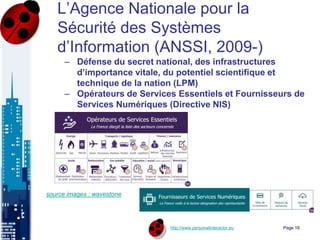

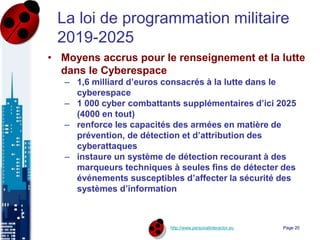

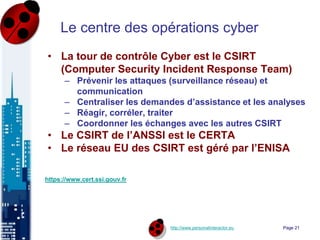

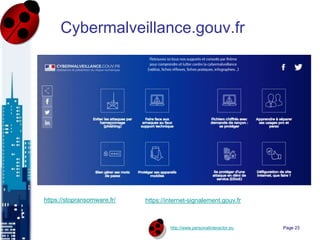

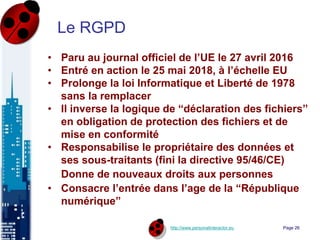

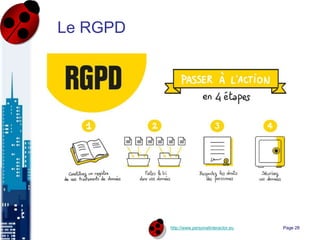

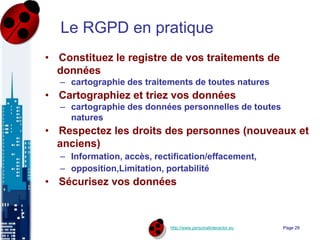

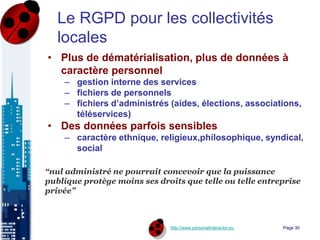

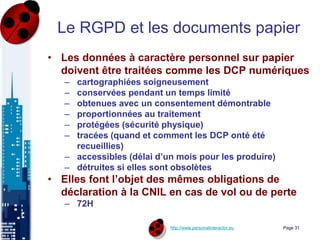

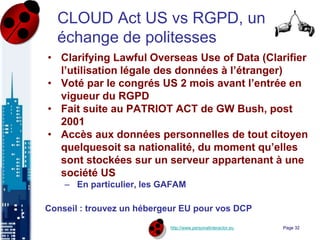

Le document expose les enjeux de la sécurité des données et des systèmes, mettant en lumière les menaces contemporaines telles que le terrorisme et la cybercriminalité. Il souligne l'importance d'une approche proactive pour anticiper et réagir face à ces dangers, en mentionnant des dispositifs législatifs comme le RGPD. Enfin, il appelle à une prise de conscience collective pour protéger les informations personnelles et les infrastructures critiques.