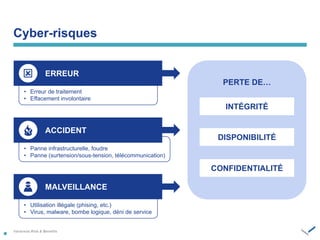

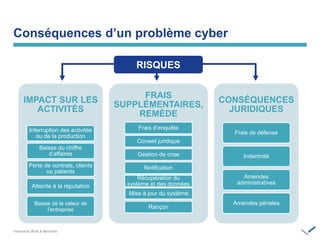

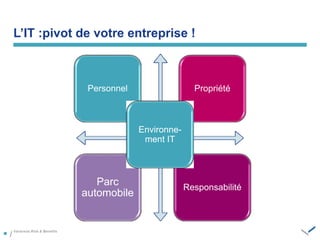

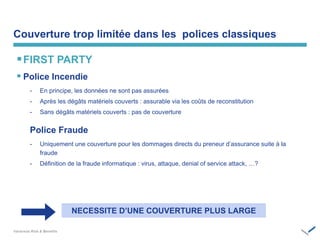

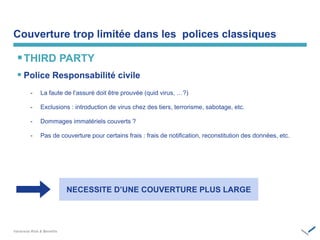

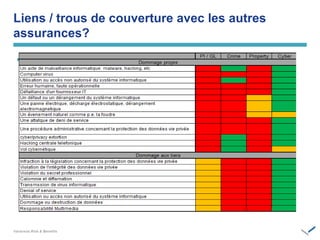

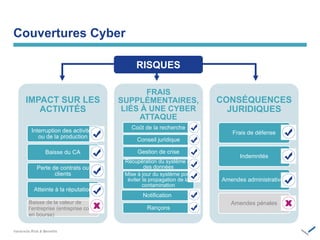

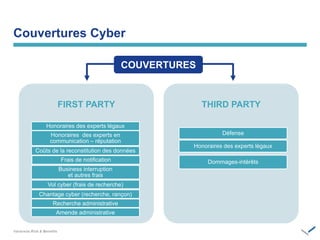

Le document présente une analyse des cyber-risques auxquels les PME sont confrontées, soulignant qu'elles représentent 85 % des cibles de cyberattaques en France. Il indique les conséquences financières significatives d'une attaque et la nécessité d'une couverture d'assurance cyber adéquate, car les polices classiques sont souvent insuffisantes. La cyber-assurance est présentée comme un outil essentiel pour gérer les conséquences juridiques et financières des cyber-incidents.