Introduction à la sécurité des SI

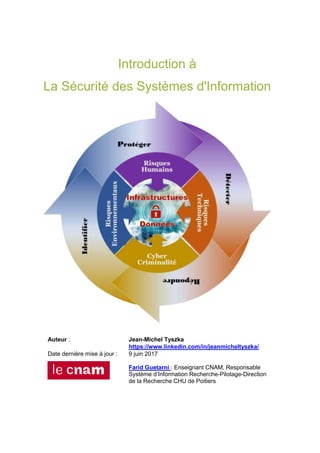

- 1. Introduction à La Sécurité des Systèmes d'Information Auteur : Jean-Michel Tyszka https://www.linkedin.com/in/jeanmicheltyszka/ Date dernière mise à jour : 9 juin 2017 Farid Guetarni : Enseignant CNAM, Responsable Système d’Information Recherche-Pilotage-Direction de la Recherche CHU de Poitiers

- 2. Introduction à la Sécurité des Systèmes d'Information Jean-Michel Tyszka Page i TABLE DES MATIERES 1. INTRODUCTION 1 2. DIFFERENTS TYPES DE RISQUES 4 2.1. Les risques techniques 4 2.2. Les risques humains « involontaires » 5 2.3. La cybercriminalité 5 2.3.1. La perte des identifiants 7 2.3.2. L’installation de logiciels malveillants 8 2.3.3. L’utilisation de failles logicielles 10 2.3.4. L’accès au réseau d’entreprise 10 2.3.5. Autres types d’attaques 13 3. QUI SONT LES CYBER-CRIMINELS 14 4. QUE FAUT-IL PROTEGER 16 4.1. Les données à protéger 16 4.2. Au-delà de la donnée 18 5. COMMENT PROTEGER SON SI 21 5.1. Protections contre les aléas techniques 23 5.1.1. Les risques matériels 24 5.1.2. Les risques logiciels 26 5.1.3. Les risques environnementaux 27 5.2. Protection des données 28 5.3. Protection contre les aléas humains 35 5.4. Protection contre la cybercriminalité 36 5.4.1. Protection du poste client 37 5.4.2. Connexion à distance des itinérants 39 5.4.3. Protection du réseau de l’entreprise 40 5.5. Alerte rouge : réagir aux attaques 41 5.6. Attentions spéciales 42 5.7. Et demain ? 44 6. COMMENT PROCEDER 46 7. CONCLUSION 51 ANNEXE 1 : REGLES DE DEFINITION DES MOTS DE PASSE 52 Contexte 52 Le coût 53

- 3. Introduction à la Sécurité des Systèmes d'Information Jean-Michel Tyszka Page ii Les bénéfices (potentiels) 54 ANNEXE 2 : PRISM 56 Qu’est-ce que « PRISM » 56 Répercussions économiques 57 PRISM, un cas isolé ? 57 ANNEXE 3 : LES PANAMA PAPERS 59 ANNEXE 4 : PIRATAGE DE TV5 MONDE 61 ANNEXE 5 : PIRATAGE DU RESEAU PLAYSTATION DE SONY 62 ANNEXE 6 : PIRATAGE DE LA CHAINE DE DISTRIBUTION AMERICAINE « TARGET » 63 ANNEXE 7 : ATTAQUES DE SYSTEMES INDUSTRIELS 64 ANNEXE 8 : LES ATTAQUES AUX RANÇONGICIELS 65 Des entreprises françaises visées par une vague de « rançongiciels » 65 WanaCrypt 66 ANNEXE 9 : TABLEAU DE BORD « CYBER-RISQUES » 69 REMERCIEMENTS / REFERENCES 70

- 4. Introduction à la Sécurité des Systèmes d'Information INTRODUCTION Jean-Michel Tyszka Page 1 1. INTRODUCTION Pris dans la toile : nous n’imaginons plus un instant la vie sans accès numérique, déconnectés, que ce soit au travail, à la maison, ou en itinérance via son smartphone. De la même façon, le commerce mondial (B2B comme B2C) se passe de plus en plus en ligne. Les activités de production des organisations sont, elles-aussi, de plus en plus automatisées, voire robotisées. Une grande partie de l’économie mondiale repose donc aujourd’hui sur l’informatique ; certaines organisations sont, elles, totalement dépendantes de leur système d’information. Il leur est dès lors vital d’essayer de parer autant que possible aux risques encourus, de façon globale, pour protéger leurs outils de production, leurs brevets, mais également leur clientèle, leur réputation et leur compétitivité. Ce document s’articule autour des grandes catégories de risques encourus au sein du système d’information pour tenter d’appréhender les origines potentielles de la menace, identifier les biens à protéger et la façon de tenter de se prémunir du pire. En revanche, ce document ne se veut pas être une recommandation sur les mesures à mettre en œuvre : chaque entreprise devra choisir sa stratégie de sécurisation en fonction de son identité propre. De même, si nous évoquerons quelques questions à se poser pour mener à bien un projet de sécurisation du SI nous ne proposons pas un guide universel : la planification d’un tel projet devra être définie en fonction de la stratégie mise en place par la direction de l’entreprise, du niveau de risque qu’elle est prête à prendre et du niveau d’investissement qu’elle souhaite consacrer à sa sécurisation. En matière de risques informatique, on distinguera les risques techniques, c’est-à-dire ceux liés aux défaillances matérielles, logicielles ou environnementales des risques humains : erreur, maladresse ou encore malveillance, sabotage ou piratage. Les premiers sont aujourd’hui bien connus et sont couramment pris en considération par les responsables des systèmes d’informations. Nous en aborderons donc brièvement les grands principes sans entrer dans le détail de la mise en œuvre de l’état de l’art en la matière, celui-ci étant abondamment couvert dans les référentiels de gestion des SI. Plus sournois et potentiellement plus pernicieux, nous nous attacherons à détailler les risques humains : la cybercriminalité progresse d’année en année, nécessitant la mise en place de mesures de sécurité accrues ; à l’heure où l’on peut faire ses courses depuis son fauteuil, les pilleurs de caravanes et autres corsaires des siècles passés ont eux-aussi mué : ils se sont adaptés et branchés sur le net pour effectuer leurs forfaitures depuis leurs écrans d’ordinateurs, activité potentiellement bien plus lucrative et bien moins risquée que celle de leurs aïeux. Ils ont pourtant les mêmes objectifs que par le passé : dérober les biens (aujourd’hui dématérialisés) d’autrui par des moyens technologiques toujours plus inventifs et pointus. La "Donnée" est devenue un élément majeur du commerce mondial et constitue le terreau idéal pour le développement du cybercrime dont le but est de subtiliser ce "trésor numérique". Cette nouvelle forme de banditisme ne met pas seulement en jeu l’intégrité des individus (vols

- 5. Introduction à la Sécurité des Systèmes d'Information INTRODUCTION Jean-Michel Tyszka Page 2 d’identité, comptes en banque, etc.), elle peut également mettre en péril les entreprises qui auront laissé passer les intrus : tout un chacun a en tête les cas récents de la « Panama leak », du cas de la cyberattaque qui aurait pu sonner l’arrêt de TV5 Monde, des vols d’identifiants à grande échelle chez LinkedIn, Google, Yahoo ou Hotmail ou encore l’attaque qui a paralysée les usines Renault pendant plusieurs jours. Attendre une cyber attaque sans mettre en place un plan de sécurité adapté est tout aussi suicidaire pour l’entreprise que de rester assis face à une bombe en attendant qu’elle explose. A l’heure où l’ANSSI (Agence nationale de la sécurité des systèmes d’information, rattachée au Secrétariat général de la défense et de la sécurité nationale (Premier ministre)) n’hésite pas à parler de véritable guerre informatique, des plans transnationaux de lutte contre la criminalité se dessinent mais tardent à se mettre en place. Pour autant, il en va de la responsabilité de chaque entreprise, des plus modestes aux plus grandes et ce, quel que soit leur domaine d’activité, de protéger leurs biens, à la fois pour éviter de se faire piller et pour éviter des pertes de données qui pourraient nuire à leurs clients et ternir leur image de façon durable. Les cyberattaques se multiplient et prennent de l’ampleur ; il y a urgence à agir : > En 2016, le nombre de cyberattaques a augmenté de 1 116 % en Italie, > Tandis que le week-end du 13-14 mai 2017 une cyberattaque mondiale faisait plus de 200 000 victimes affectant, entre autres, à plus ou moins grande échelle, Renault en France, FedEx aux Etats-Unis, Telefonica en Espagne, Deutsche Bahn en Allemagne, le ministère russe de l'Intérieur ainsi que le National Health Service (système de santé britannique). Au fil de ce document, nous aborderons : > Les grandes catégories de risques : ce chapitre permettra d’évoquer les différents types de risques inhérents aux systèmes d’information et la variété des attaques contre lesquelles il faut se prémunir, > Contre qui se protéger : qui sont les cyber-criminels en ce début du XXIème siècle ? > Nous verrons ensuite quels sont les objets de leurs attaques, c’est-à-dire les informations que l’entreprise doit protéger, > Nous pourrons alors nous concentrer sur la façon de protéger les biens de l’entreprise : quels sont les différents maillons du SI à protéger, quelles sont les options pour ce faire et comment réagir en cas d’attaque, > Enfin, nous balaierons les questions à se poser pour lancer un projet de sécurisation du SI, en fonction des enjeux économiques et de la stratégie de l’entreprise, > Nous conclurons enfin sur quelques mots de bon sens et de prudence. Bonne lecture à tous ; n’hésitez pas à me faire part de vos commentaires et remarques !

- 6. Introduction à la Sécurité des Systèmes d'Information INTRODUCTION Jean-Michel Tyszka Page 3

- 7. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 4 2. DIFFERENTS TYPES DE RISQUES L’informatique est de plus en plus présente dans l’entreprise, quand elle n’en représente pas l’outil de travail principal. Une défaillance du système d’information peut dès lors causer des dommages importants, si ce n’est fatals aux organisations qui ne mettent pas en place les procédures nécessaires pour restaurer une situation nominale le plus prestement possible en cas de défaillance. Si certains soucis pourront avoir une conséquence mineure (pannes de systèmes non vitaux pour l’entreprise que l’organisation aura tout loisir de résoudre ou défaillance à laquelle un simple redémarrage du processus ou du serveur permettra de mettre un terme), d’autres pourraient entrainer des conséquences tragiques, comme > Des pertes ou altérations de données indispensables au bon fonctionnement de l’organisation (par exemple la perte de la base de données clients), > L’indisponibilité durable de données ou traitements liés aux activités identitaires et prioritaires de l’entreprise (perte du réseau pour un opérateur télécom), > La violation de données pouvant bénéficier à la concurrence (vol de technologies) ou ternir durablement l’image de l’entreprise (on pense ici aux divulgations des identifiants qui ont eu lieu chez les grands fournisseurs de services ou de réseaux sociaux), > La défaillance de systèmes pouvant entrainer des accidents physiques graves (perte du contrôle du réseau d’approvisionnement en électricité ou non maîtrise du système de gestion d’une centrale nucléaire), > Sans oublier les incidents pouvant mener à des drames humains (défaillance dans les systèmes embarqués d’un avion ou perte du contrôle du système de régulation du trafic ferroviaire). Il est donc avant tout nécessaire de bien identifier les risques auxquels sont exposés les systèmes d’information et de prévoir des mesures de prévention de ces risques qui soient proportionnelles à la probabilité, à la fréquence de survenance et aux conséquences directes ou indirectes qu’ils pourraient entrainer en cas de survenance. Nous classifierons ci-dessous ces risques en trois grandes catégories : les risques techniques, les risques humains involontaires et les risques humains volontaires. 2.1. Les risques techniques Les risques techniques sont les risques inhérents à tout système d’information : ils sont liés à un disfonctionnement matériel, logiciel ou environnemental. > Les risques matériels : Il peut s’agir d’une défaillance due à une erreur de conception (celles-ci sont rares et nécessitent l’intervention du constructeur, opération qui peut s’avérer longue mais que l’on peut espérer définitive) ou à une panne matérielle (d’autant plus difficile à détecter qu’elle peut être intermittente). Il faudra également se préoccuper du vieillissement du matériel qui peut entrainer une usure des éléments mécaniques

- 8. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 5 (disques durs) ainsi qu’un arrêt du support de la part de l’éditeur. Enfin on suivra de près la montée en charge et la saturation des systèmes (temps de traitements de plus en plus longs, saturation de capacité de stockage, etc.), > Les risques logiciels : On pense ici bien entendu aux fameux « Bugs » informatiques prétextés régulièrement par les équipes de support en ligne. Si ceux-ci peuvent être bien réels, les disfonctionnements logiciels peuvent simplement être dus à une méconnaissance de l’utilisation du logiciel. Malgré tous les efforts méthodologiques et tous les tests mis en place lors du développement on n’est en effet jamais à l’abris de tomber sur une réelle défaillance logicielle qui peut être due à une erreur de codage, à la survenance d’un cas « limite » qui n’aurait pas été pris en considération lors de la conception ou d’un problème d’interfaçage entre plusieurs logiciels ou avec le système d’exploitation sur lequel le logiciel est déployé. Si certains problèmes sont assez évidents à détecter, s’ils sont systématiques ou ont des conséquences directes et immédiates, d’autres pourront l’être beaucoup plus difficilement : c’est le cas par exemple des bugs qui peuvent corrompre des données utilisées ultérieurement dans les traitements, des défaillances aléatoires ou, une fois encore, survenant uniquement dans des cas très spécifiques. Leur correction, si elle peut être critique pour l’entreprise, peut néanmoins prendre du temps s’il est nécessaire de faire intervenir un (ou plusieurs) tiers. On pourrait également classifier ici les failles logicielles qui pourraient permettre l’intrusion de cybercriminels ; ce sujet sera cependant abordé dans la section traitant de la cybercriminalité. > Les risques environnementaux : sans aller jusqu’au cataclysmes (tremblements de terre, ouragans, tsunamis, etc.), qui, s’ils peuvent arriver, restent heureusement assez rares, il faudra prévoir de se prémunir contre des soucis bien plus probables, comme une coupure d’électricité une inondation, un départ d’incendie ou une défaillance des climatiseurs en salle machine. De tels évènements peuvent avoir des conséquences irréversibles sur le matériel informatique et donc sur le fonctionnement du SI. 2.2. Les risques humains « involontaires » L’erreur est humaine dit-on : cet adage est vérifiable dans l’informatique comme partout ailleurs et ce, d’autant plus que le système d’information en place est complexe. Les problèmes que l’on est susceptible de rencontrer peuvent aller de la plus basique des maladresse (l’utilisateur qui renverse son café sur la console ou qui débranche la mauvaise prise) aux erreurs de manipulation (effacement involontaire de données, méconnaissance des systèmes opératoires pouvant aboutir au lancement du mauvais traitement au mauvais moment), en passant par l’inconscience d’un utilisateur qui va permettre l’introduction d’un programme malveillant au sein de l’entreprise (voir par exemple le cas de TV5 monde en annexe). 2.3. La cybercriminalité La cybercriminalité est devenue un mode de vie pour de nombreux « hackers » et une source de financement pour de nombreuses organisations criminelles et terroristes : elle s’accroit donc d’année en année. C’est particulièrement vrai dans le domaine de la banque, les systèmes de paiements et autres sites de e-commerce mais elle touche tous les domaines du commerce mondial comme le montre le schéma ci-dessous. Des trois catégories de risques que nous

- 9. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 6 distinguons ici, c’est aussi celui qui est le plus difficilement prévisible car polymorphe et en permanente évolution. Il faudra donc, pour y faire face, déployer autant de vigilance et d’efforts que les criminels peuvent déployer d’ingéniosité et de persévérance. Contrairement aux risques matériels, pour lesquels il existe des solutions connues et éprouvées et aux risques humains qui peuvent être limités par la mise en place de procédures rigoureuses, les formes que peut prendre la cybercriminalité sont en permanente évolution nécessitant la mise en place de solutions toujours plus innovantes. Du fait de cette évolution permanente, nous n’essaierons pas de donner une vision exhaustive de l’« état de l’art » en matière de cybercriminalité, mais nous nous attacherons d’en définir de grandes lignes et d’en lister les formes les plus fréquentes pour en illustrer la diversité. Les méthodes employées par les cybercriminels sont multiples. Avant d’aller plus avant dans cette étude, nous allons nous attacher à en lister et définir les principales. Revenons avant tout à la définition même du hacker et du piratage informatique. Selon Wikipédia, un hacker est « un spécialiste qui recherche les moyens de contourner les protections logicielles et matérielles. Il peut vouloir signaler les failles trouvées au propriétaire du système concerné (dans une démarche d'amélioration de la sécurité de ce système), en tirer profit, les utiliser dans une démarche militante (on parle alors d'hacktivisme) ou simplement considérer le contournement (hacking) comme un défi ». Le piratage informatique est donc l’activité réalisée par le hacker ; elle peut avoir des conséquences variées ; nous ne nous intéresserons ici qu’au activités criminelles ayant pour but de détourner un système de ses fins originelles (dans le but de nuire ou faire du profit) ou pour subtiliser des informations de la personne ou de l’organisation qui en sont propriétaires. Ces activités peuvent prendre plusieurs formes : création de virus, le cyber-espionnage, cyberterrorisme ou celles, variée des cyber- Figure 2-1 : Les cibles du hameçonnage financier (source Kapersky)

- 10. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 7 escrocs. Nous illustrerons en annexes quelques-unes de ces activités par des exemples de piratages qui ont défrayé la chronique ces dernières années. 2.3.1. La perte des identifiants Le premier rempart contre les intrusions non désirées dans un système informatique requiert généralement l’utilisation d’un mot de passe. C’est donc tout naturellement une des cibles privilégiées des personnes qui souhaitent pénétrer dans un système auquel ils n’ont normalement pas accès. Plusieurs méthodes sont utilisées pour « subtiliser » les identifiants, dont : > La moins sophistiquée des méthodes présentées ici consiste pour le contrevenant à simplement observer l’utilisateur lorsqu’il tape son mot de passe au clavier de son ordinateur ou d’en prendre connaissance par tout autre moyen (par exemple si l’utilisateur l’a écrit sur un papier pour s’en rappeler …) pour pouvoir s’en servir ultérieurement. Dans le même ordre d’idée, une personne, que l’on pense de confiance, et à qui on aura communiqué ses codes d’accès ponctuellement pour débloquer une situation dans l’urgence pourra les réutiliser ultérieurement à des fins moins louables. Attention, un poste de travail laissé vacant, non verrouillé, peut également représenter une occasion en or pour une personne mal intentionnée ! > La Force Brute : comme son nom l’indique il s’agit d’une méthode « brutale » qui consiste à « tester » de façon automatisée une multitude de combinaisons possibles de mots de passe pour un identifiant (ou une liste d’identifiants) connu jusqu’à trouver le bon, > La compromission d’une base de données non cryptée : pour pouvoir être validé, le mot de passe saisi par l’utilisateur doit être conservé dans le système d’information auquel il donne accès, pour en effectuer la comparaison. Si jamais les mots de passe des utilisateurs sont conservés dans une base de données (ou un fichier) « en clair » (c’est-à- dire non cryptés), et que ce fichier ou cette base de données sont compromis, les pirates qui en auront pris possession pourront alors s’en servir, > Le hameçonnage (Phishing) : il s’agit d’une technique dont on entend beaucoup parler sans toujours savoir en quoi cela consiste : il s’agit de faire croire à la victime qu’elle a affaire à un tiers de confiance (généralement une banque, une administration ou toute autre organisation) pour lui soutirer des informations personnelles ; notamment ses identifiant et mot de passe mais aussi coordonnées bancaires, ou toute autre information personnelle. Plusieurs méthodes de phishing peuvent être déployées : > Soit le criminel met en ligne une réplique du site internet de l’organisation ciblée : après saisie des identifiants que le site va bien entendu enregistrer, l’utilisateur se verra redirigé vers une page lui indiquant que le site est « momentanément indisponible », grâce à ces identifiants le pirate pourra alors se connecter au site originel et ainsi perpétrer ses forfaitures, > Le phishing peut également se faire via l’envoi (ciblé ou en masse) d’un courrier électronique invitant le destinataire à cliquer sur un lien pour vérifier ou saisir des informations dont une organisation (ici aussi ciblée par le pirate) aurait besoin. Si

- 11. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 8 certains de ces messages sont grossiers et truffés de fautes d’orthographe, d’autres paraissent plus vrais que nature. J’ai moi-même récemment failli être la victime d’un tel e-mail provenant, prétendument, d’un site d’e-commerce me confirmant la commande d’un jeu de Lego que je n’avais bien entendu pas faite et qui contenait un lien internet offrant la possibilité d’annuler la commande. Arrivé sur la page pirate (semblable en tout point à une page de ce site d’e-commerce), il m’a été demandé de saisir les détails complets de ma carte de crédit pour, soi-disant, pouvoir procéder au remboursement. En 2016, la part des « phishings » financiers dans le total des e-mails frauduleux détectés par Kaspersky a progressé de plus de 13%. Les banques restent les principales victimes de ces méthodes qui dirigent les clients peu vigilants vers des sites mimant ceux de leur établissement bancaire. En 2016 toujours, les banques ont été visées par près de 26% des e-mails financiers frauduleux, contre 10% à 11% pour les systèmes de paiements alternatifs et les e-commerçants. Chez Société Générale, l'équipe chargée de fermer les faux sites du groupe qui voient le jour sur la Toile en recense ainsi « des centaines chaque mois et les chiffres augmentent », indique un proche du groupe. Il existe également différentes variantes de phishing : > Le SMiShing : lorsque cette technique utilise les SMS, > Le Spear Phishing, qui vise une ou des personne(s) précise(s) (voir les exemples de TV5 monde ou de Target donnés en annexe), > L'in-session phishing, qui tente de récupérer la session utilisateur durant la navigation. > L’enregistreur de frappe (Keylogger) : il s’agit d’un logiciel espion qui doit être installé préalablement sur l’ordinateur de la victime et dont la fonctionnalité consiste à enregistrer toutes les activités que l’utilisateur effectue (ou certaines activités ciblées, notamment les identifiants et mots de passe) pour les envoyer, via internet, au malfrat qui pourra alors les exploiter. Ce type de logiciels sont généralement installés lors de la navigation sur des sites web malveillants ou en parallèle de logiciels utilitaires ou ludiques téléchargés sur internet, > La compromission du compte courriel utilisé pour le renouvellement d’un mot de passe : si le pirate a déjà pris possession des identifiant et mot de passe du compte mail d’une victime, il pourra les utiliser pour intercepter les courriels de demande de renouvellement du mot de passe d’un site internet visé et ainsi le modifier à son profit. 2.3.2. L’installation de logiciels malveillants Si, à l’origine, les logiciels malveillants avaient plutôt une finalité de nuisance (sabotages divers tels que de simples effacements ou corruptions de données), ils deviennent de plus en plus sophistiqués et ont des finalités variées. Beaucoup sont tournés vers le grand publique mais ils visent de plus en plus les organisations ; nous détaillerons certaines méthodes d’accès aux réseaux d’entreprise dans la section suivante.

- 12. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 9 En voici les principaux types 1: > Le virus est un programme se déployant de manière virale d’un ordinateur à d’autres auxquels il peut être relié. On retrouve des virus informatiques dès les années 1970. Ils sont généralement écrits pour nuire à l’utilisateur en corrompant ses données voire son système d’exploitation ou en créant une porte dérobée (voir ci-dessous) que le pirate pourra utiliser pour s’attaquer à son ordinateur, > Le ver exploite les ressources d’un ordinateur afin d’assurer sa reproduction et infecter d’autres ordinateurs auquel il est relié. Contrairement au virus qui se greffe sur une autre application, le ver est un programme indépendant, > Le wabbit est un programme qui se réplique par lui-même mais qui, contrairement aux virus n'infecte pas les programmes ni les documents et qui, contrairement aux vers, ne se propage pas par les réseaux, > Le cheval de Troie est un programme d’apparence légitime (souvent un « utilitaire » mis à disposition gratuitement des utilisateurs ou installé suite à un clic sur un site malveillant) mais qui contient des fonctionnalités malveillantes. Contrairement au virus et au ver, le cheval de Troie ne se réplique pas par lui-même mais compte sur sa prétendue utilité et l’ingénuité de l’utilisateur pour se répandre. Il n’est pas nécessairement nuisible en lui- même mais permet de faire « entrer le loup dans la bergerie » sous n’importe laquelle des formes de logiciels listées ici. Les chevaux de Troie sont de véritables fléaux dans le milieu bancaire : en 2016, Kaspersky observe une hausse de 30,5 % de ces attaques dans le monde. « Plus d'un million de clients ont été touchés, un chiffre qui croît avec le développement de la banque en ligne et de la banque mobile » estiment-ils. En 2016, Kaspersky a aussi détecté 128.000 tentatives d'installations d'applications mobiles bancaires frauduleuses chez ses clients. Un chiffre certes modeste mais qui était 1,5 fois plus élevé qu'en 2015 et qui est amené à croître dans les années à venir. « Pour l'instant, les smartphones peuvent encore être considérés comme plus sûrs que les ordinateurs, car ils sont moins ciblés par les cyberattaques, mais cela va changer. Ces derniers peuvent être infectés non seulement de l'intérieur par des applications malveillantes, mais aussi par des réseaux wi-fi publics non sécurisés », confirment-ils, > Le logiciel espion (Mouchard ou spyware en anglais) permet d’espionner à distance en collectant des données ciblées et en les envoyant à un tiers sans l’autorisation du propriétaire de ces informations. C’est à cette famille qu’appartiennent les keyloggers mentionnés plus haut, > Le rootkit est un ensemble de logiciels permettant généralement d’obtenir les droits d'administrateur sur une machine, d'installer une porte dérobée, de truquer les informations susceptibles de révéler la compromission et d’effacer les traces laissées par l’opération dans les journaux système afin d’effacer toute trace d’activité ou de passage, 1 Wikipédia - Risque (informatique)

- 13. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 10 > Une bombe est un programme dormant dont l'exécution est conditionnée par l’occurrence d’un événement ou d’une date donnés et dont la finalité peut être variée. 2.3.3. L’utilisation de failles logicielles Une autre méthode pour détourner une information est d’accéder directement au système qui la détient en utilisant une faille logicielle sur celui-ci, telle que : > Une porte dérobée (backdoor en anglais) qui consiste en une faille logicielle qui peut être intentionnelle (on parle alors de "piégage") ou non et qui permet d’ouvrir un accès détourné au logiciel dans lequel elle se trouve. Cela permettra à la personne qui en a connaissance de surveiller l’activité ou les données manipulées par ce logiciel, d’en prendre le contrôle, voir, si le logiciel dispose de droits suffisants, de prendre le contrôle sur l’ensemble de l’ordinateur, > L’exploit est un programme permettant d’exploiter une faille de sécurité d'un logiciel ou système d’exploitation (le mécanisme est détaillé en 2.3.4.2 - La boite à outils du hacker). 2.3.4. L’accès au réseau d’entreprise Quel qu’en soit les moyens ou la méthode, l’objectif des hackers va être d’accéder au réseau et de l’organisation, généralement dans le but d’atteindre et compromettre ses données. Nous détaillerons ci-dessous quelques-unes des méthodes les plus fréquemment employées pour ce faire. Une fois encore, il ne s’agit pas d’une liste exhaustive mais de quelques exemples permettant d’illustrer le propos. 2.3.4.1. Vulnérabilité « Zero day » Une vulnérabilité “Zero Day” est une vulnérabilité informatique (dans un logiciel ou système d’exploitation) qui vient d’être découverte et pour laquelle il n’existe pas encore de correctif de la part du vendeur. Les pirates informatiques ont donc tout loisir de l’exploiter jusqu’à ce qu’un correctif soit mis à disposition et installé. Elle permet d’atteindre toute organisation possédant le logiciel en question sans avoir à recourir à des méthodes de ciblage qui requerraient une préparation de leur part (utilisation d’une porte dérobée, d’un cheval de Troie, etc.). Cela permet donc un accès aussi immédiat qu’inattendu.

- 14. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 11 Selon une étude Symantec, une nouvelle vulnérabilité “Zero Day” a été découverte chaque semaine en 2015 (soit +125 % par rapport à 2014) : Cette étude nous enseigne en outre qu’entre le moment où une attaque exploitant une vulnérabilité “Zero Day” est lancée et le moment où le correctif est susceptible d’être appliqué en entreprise, il se passe en moyenne 7 jours pendant lesquels le système d’information demeure totalement vulnérable. Cette étude nous enseigne en outre que 19% de ces vulnérabilités (et parmi celles les plus exploitées) étaient dues au logiciel « Flash Player » (d’Adobe) laissant aux pirates un accès complet aux systèmes. 2.3.4.2. La boite à outils du hacker Une autre méthode pour accéder aux systèmes de l’entreprise est de détecter des "portes" qui auront été laissées ouvertes sur les serveurs hébergeant généralement son site internet. Nous illustrerons ce propos par un exemple très simple de mise en œuvre, puisque reposant sur des outils libres du marché (sous Linux) démontrant à quel point il peut être simple d’accéder au réseau d’une entreprise mal protégée. Dans cet exemple, la méthode repose sur trois phases : une phase de reconnaissance, suivie de l’exploitation de la faille puis d’une dernière phase d’effacement des traces. Figure 2-2 : Vulnérabilité « Zero day » (source Symantec)

- 15. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 12 2.3.4.2.1. La reconnaissance A partir de l’adresse du serveur (http://www.“nom du serveur”), l’utilisation de la commande "ping" (commande permettant de tester l’accessibilité d’un serveur) permettra d’obtenir l’adresse IP du serveur. L’outil « Network Mapper » offrira ensuite au hacker la liste des ports sur les différents serveurs utilisés (donnant une véritable cartographie réseau). Il disposera en outre de la version des logiciels qui tournent sur les ports donnés et aura confirmation de l’état des ports correspondants (ouvert ou fermé). 2.3.4.2.2. Exploitation Un petit détour par un site web d’inventaire des vulnérabilités (tels que « Exploit Database » www.exploit-db.com) et voilà le pirate en mesure de télécharger un « hack » permettant de l’exploiter. Il n’a alors plus qu’à utiliser un dernier outil « Metasploit » pour accéder à une ligne de commande sur le serveur à « attaquer » … 2.3.4.2.3. Effacement des traces ou "Hiding" Pour effectuer une cyber-attaque, le hacker peut choisir de dissimuler son adresse IP de plusieurs façons : soit en utilisant un WiFi ouvert dans un lieu public, soit de chez lui, en faisant un ou plusieurs « rebonds » sur des serveurs « hôtes » (une fois encore, des technologies disponibles sur le marché, telle que l’utilisation du réseau Tor, sans doute le plus connu, permettent de le faire très aisément). Après la cyber-attaque, des traces de l’activité seront laissées dans les fichiers de traces (« Log files » qui conservent tout l’historique des activités ainsi que des tentatives de connexion au serveur) : elles peuvent être supprimées pour effacer toute marque du passage du pirate. Après une attaque, le fait que ces fichiers aient été falsifiés ou vidés est une bonne indication qu’une attaque a bien eu lieu … mais il est généralement déjà trop tard 2.3.4.3. Prise de main sur le SI L’utilisation d’une vulnérabilité « zero day » est un peu trop aléatoire pour cibler une entreprise en particulier, puisque reposant sur une faille potentielle d’un des logiciels que cette entreprise utilise. La « boite à outil » décrite ci-dessus restera infructueuse auprès des entreprises les plus prudentes qui auront mis en place les pares-feux et autres moyens nécessaires à la protection de leur réseau. Qu’à cela ne tienne, un pirate motivé et organisé aura tout loisir de préparer son attaque. Il pourra par exemple profiter de l’ingénuité ou de la complicité d’un employé de l’entreprise pour introduite un cheval de Troie, une porte dérobée ou encore un logiciel espion sur le réseau. Les méthodes utilisées pour ce faire sont multiples : cela peut être fait par hameçonnage, via la simple connexion d’une clé USB infestée sur un ordinateur connecté légitimement au réseau, ou avec la complicité d’un employé soudoyé ou malveillant. Une fois dans la place, le cybercriminel aura tout loisir d’accéder aux données de l’entreprise, de générer des arrêts de service (« Déni de service ») ou de perturber réseau et systèmes d’information dans le but de nuire à l’entreprise ciblée ou d’en prendre la main pour le détourner à sa faveur (comme ça a été le cas pour le piratage de TV5 monde – voir ANNEXE 4 : Piratage de TV5 Monde ).

- 16. Introduction à la Sécurité des Systèmes d'Information DIFFERENTS TYPES DE RISQUES Jean-Michel Tyszka Page 13 2.3.4.4. Interception lors de la transmission Enfin, ce n’est qu’au sein du système d’informations que la prudence reste de mise : à partir du moment où un équipement (par exemple ordinateur portable, tablette, téléphone intelligent ou tout équipement connecté) est connecté à un réseau sans fil (Wifi, Bluetooth), celui-ci est susceptible d’être piraté très aisément : le criminel pourra alors en télécharger le contenu ou intercepter les communications transmises vers ou émises par cet équipement. Pire encore, lors de l’installation d’une application sur un téléphone intelligent ou une tablette si jamais l’accès de l’application aux données personnelles n’est pas désactivé, l’éditeur aura notamment accès à tous les SMS présents sur l’équipement. Au-delà des portes de l’entreprise, ses liaisons avec l’extérieur, qui sont de plus en plus fréquentes, sont, elles aussi, susceptibles d’être mise sur « écoute » (ce qui consiste à se placer sur un réseau informatique ou de télécommunication pour collecter et analyser les informations ou les trames qui y circulent), ou interceptées (on parle aussi de « Sniffing », technique nécessitant un analyseur de paquets ou « renifleur ») pour les détruire, perturber les transmissions, en modifier le contenu ou les dupliquer pour pouvoir reconstituer les communications et exploiter ultérieurement les données qu’elles contiennent. Ceci s’applique aussi bien aux conversations qu’aux données, qu’elles soient transmises en clair ou cryptées, et peut aisément permettre à une personne mal intentionnée d’intercepter des identifiant et mot de passe qui seraient transmis en clair sur le réseau. Ce type de pratique est illustré de façon magistrale par la mise en place du programme « PRISM » aux Etats-Unis (voir ANNEXE 2 : PRISM A noter que les renifleurs (« Sniffer »), qui permettent d’analyser un trafic réseau, ont, à l’origine, été développés pour identifier les pannes et analyser et améliorer les performances. 2.3.5. Autres types d’attaques Pour ne citer que les plus courant, mentionnons : > Les logiciels de rançon (rançongiciel ou ransomware en anglais) prennent les données personnelles en otage et ne les « libèrent » qu’en échange d’un paiement. Par exemple, ils pourront faire une copie du répertoire dans lequel sont habituellement stockés les documents utilisateurs dans un répertoire crypté avant d’effacer le contenu du répertoire d’origine. L’utilisateur n’aura alors accès à ce répertoire crypté qu’en entrant une clé de déchiffrement envoyée en échange de la rançon. Ce type d’attaques semble actuellement connaitre un véritable boom (voir l’article paru le 27/04/2017 sur « LeFigaro.fr » et le cas du virus WanaCrypt en ANNEXE 8 : Les attaques aux rançongiciels), > Les botnets (réseaux de machines zombies) représentent des chaines d’ordinateurs infectés pour être contrôlés par un hacker ; ces ordinateurs seront alors utilisés à des fins malveillantes, comme, par exemple, l’envoi de spams, l’installations de virus ou de portes dérobées ou des attaques par déni de service. Le botnet sera exploité par le hacker lui-même ou ses capacités revendues à un tiers, > Les injections de code SQL consistent à utiliser une faille dans certaines applications connectée à une base de données relationnelle en insérant une requête SQL non prévue dans un champ en saisie, permettant d’exécuter une action non autorisée ou d’accéder à des données qui devraient normalement être inaccessibles.

- 17. Introduction à la Sécurité des Systèmes d'Information QUI SONT LES CYBER-CRIMINELS Jean-Michel Tyszka Page 14 3. QUI SONT LES CYBER-CRIMINELS Comme nous l’avons vu dans le chapitre précédent, le système d’information n’est pas exempt de risques, qu’il s’agisse de risques intrinsèques au SI, de risques liés au personnel de l’entreprise ou de ceux dus à des individus malveillants externes. Nous allons ici brièvement nous attacher à comprendre qui sont ces individus avant, dans le chapitre suivant essayer de comprendre quels sont les forfaits qu’ils tentent d’accomplir. Avant de parler de cybercriminalité, il est nécessaire d’évoquer le cas des employés qui, pour une raison ou une autre, souhaitent nuire à leur entreprise. Ils peuvent alors volontairement perturber le SI au moyen de bombes ou autres routines malveillantes ou s’aménager des portes dérobées dans l’intention d’accéder ultérieurement au système de leur entreprise. Parmi les hackers, on distingue plusieurs catégories en fonction de leurs objectifs : > Les « Chapeaux Blancs » sont des ingénieurs spécialisés en sécurité informatique qui tentent de confirmer que le système est bien sécurisé en essayant d’en trouver les failles. Ils sont à rapprocher des « Chapeaux Bleus », qui eux, tentent de trouver les failles logicielles des sites internet ou logiciels pour le compte de leur entreprise. Tous deux travaillent en accord avec leur client et dans le cadre de la législation en vigueur, > Les « Chapeaux Gris », s’ils n’ont pas de mauvaises intentions, effectuent leur activité sans l’autorisation des entreprises qu’ils tentent de pénétrer et se mettent dès lors dans l’illégalité. Leur but n’est pas de nuire ou de profiter de leurs cibles mais d’identifier des failles systèmes (parfois dans le but de prévenir de réelles attaques), de démontrer leur dextérité à déjouer les systèmes les plus coriaces ou simplement de « jouer » au hacker, > Les « Chapeaux Noirs » sont les véritables pirates informatiques qui agissent, eux aussi, dans l’illégalité et tentent : > Soit de perturber le système qu’ils ciblent, dans le but de nuire à l’entreprise, > Soit de dérober des secrets industriels pour acquérir une technologie à moindre frais, > Soit d’obtenir des informations confidentielles pour en tirer un profit personnel en les vendant au plus offrant ou en rançonnant l’entreprise en menaçant de rendre ces informations publiques ou de les partager avec la concurrence (voir chapitre suivant, l’ANNEXE 5 : Piratage du Réseau PlayStation de Sony et l’ANNEXE 6 : Piratage de la Chaine de Distribution Américaine « Target »), > Les « Hacktivistes » agissant afin de défendre une cause, en paralysant le système qu’ils attaquent, en le détournant ou dans le but d’obtenir des informations concernant l’organisation ciblée. Poussé à l’extrême, nous nous risquerons de classer ici également les cyber-terroristes : cas parfaitement illustré par le cas du groupe qui a attaqué le système d’information de TV5 Monde (voir ANNEXE 4 : Piratage de TV5 Monde dans le but de diffuser de la propagande islamiste,

- 18. Introduction à la Sécurité des Systèmes d'Information QUI SONT LES CYBER-CRIMINELS Jean-Michel Tyszka Page 15 > Les « Lanceurs d’Alertes » n’hésitent pas à rendre publiques des données confidentielles de leur entreprise dans le but de dénoncer une pratique qu’ils considèrent comme étant contraire à une certaine éthique qu’ils défendent (voir ANNEXE 3 : Les Panama Papers), > Enfin, peut-être plus inattendu, citons les organisations gouvernementales qui, bien que s’en défendant, pratiquent, elles aussi, le cyber-espionnage en toute impunité à des fins plus ou moins louables. Le cas de PRISM (voir ANNEXE 2 : PRISM ) et de l’attaque contre les centrifugeuses à uranium (voir ANNEXE 7 : Attaques de Systèmes Industriels) en sont de parfaites illustrations.

- 19. Introduction à la Sécurité des Systèmes d'Information QUE FAUT-IL PROTEGER Jean-Michel Tyszka Page 16 4. QUE FAUT-IL PROTEGER Nous avons vu quels sont les risques encourus par les entreprises, mais, qu’ont-elles de si précieux à protéger et pourquoi ? Les organisations n’ont pas toutes les mêmes enjeux : une entreprise à la pointe de l’innovation n’aura pas les mêmes préoccupation qu’un artisan, de même qu’un avionneur ou un constructeur automobile produisant des véhicules autonomes n’auront pas les mêmes responsabilités qu’un salon de massage. Pourtant, toutes ont en commun qu’elles doivent prendre garde à la sauvegarde de leur système d’information. En effet, d’après une étude menée par Symantec en 2015 : > 43% des attaques se sont concentrées sur les petites entreprises, > 65% des attaques de type « Spear Phishing » ont ciblé les PME, > 74% des petites entreprises américaines ont subi une cyber-attaque quelconque, > 60% des petites entreprises mettent la clé sous la porte dans les 6 mois consécutifs à une cyberattaque ! Pour autant, l’actualité nous rappelle régulièrement que les grands groupes sont eux aussi la cible d’avaries et d’attaques d’autant plus retentissantes qu’elles sont susceptibles d’avoir une ampleur et des conséquences à la hauteur de leur poids économique. 4.1. Les données à protéger Nous l’avons vu précédemment, les identifiants (que ce soit ceux permettant d’accéder au système d’information de l’organisation ou ceux des clients) doivent faire l’objet de toutes les attentions. Les attaques en la matière sont nombreuses et diversifiées, ce qui nécessite une vigilance de tous les instants et sur tous les fronts. D’une façon générale, ce sont toutes les données et informations détenues en propre par l’entreprise qui doivent être sécurisées contre les risques de perte, de corruption, de divulgation ou de vol. Cela inclut en particulier : > Les données financières confidentielles de l’entreprise, à protéger contre les risques de divulgation (par exemple, la mise en ligne des comptes ou, plus largement, du détail des contrats passés par l’entreprise) ou contre les risques de malversations (détournements de fonds de l’organisation, virements abusifs ou vers un numéro de compte frauduleux), > Les informations métier propres liées aux processus identitaires et / ou prioritaires de l’organisation, qui peuvent faire l’objet d’espionnage industriel ou servir dans le cadre d’une offensive commerciale au profit de la concurrence, > Les informations nationales à caractère confidentiel qui peuvent être la proie d’un espionnage de la part de nations considérées comme ennemies voire d’une ingérence dans leur fonctionnement. On peut à ce sujet rappeler les soupçons appuyés d’ingérence de la Russie dans le processus d’élections présidentielles de 2016 aux Etats-Unis ;

- 20. Introduction à la Sécurité des Systèmes d'Information QUE FAUT-IL PROTEGER Jean-Michel Tyszka Page 17 similairement, lors de la campagne présidentielle française de 2017, la société japonaise de cybersécurité Trend Micro affirme que c’est Emmanuel Macron et son entourage qui auraient été visés par un groupe de pirates pro-gouvernemental russe. La méthode est la même : dans un premier temps des « nouvelles » calomnieuses (« fake news ») sont diffusées à l’encontre du candidat pendant la campagne et, ensuite, le groupe s’attaque aux sites de campagne et personnel du candidat et de son entourage pour tenter de les détourner et y dérober des informations. Les données récupérées sur les serveurs cibles, elles sont divulguées sur les réseaux sociaux avec, à nouveau, de fausse informations visant à discréditer le candidat, > Les données à caractère personnel que détiennent les organisations concernant tout individu. Ces données à caractère personnel (DCP) font actuellement l’objet de toutes les attentions en Europe depuis l’entrée vigueur le 24 mai 2016 du Règlement Général sur la Protection des données, plus communément désigné sous son acronyme anglais « GDPR » (pour General Data Protection Regulation) et qui sera applicable dès le 25 mai 2018. Ce règlement a pour objectif de mettre en place un cadre réglementaire commun dans tous les pays Européens concernant la protection des informations qu’elles détiennent sur les individus (que ce soit leurs clients propres, des prospects, via des données collectées en ligne ou achetées à des partenaires ou encore leurs employés) en définissant le périmètre et la portée de la responsabilité des organisations ainsi que les sanctions applicables en cas de non-respect de ses obligations. Tel que défini dans le GDPR, le champ des DCP est extrêmement large, puisqu’il recouvre par exemple : > Des données évidentes d’identité individuelle comme : > Les noms, prénoms, lieu et date de naissance, numéro de sécurité sociale, adresses (physique et électronique), numéro de téléphone, plaque d'immatriculation d'un véhicule, photo ou vidéo, etc… > Des informations professionnelles telles que le statut professionnel, le salaire, etc… > Les données bancaires et fiscales comme les numéros de carte de paiement, l’IBAN, revenus ou situation fiscale, etc… > Des informations sur la vie personnelle telles que les centres d’intérêt, les cookies et autres traces internet, etc… > Des informations sur la localisation telles que la géolocalisation (GPS ou GSM), l’adresse IP, etc… > Des données « sensibles » nécessitant une attention particulière : > Des informations sur la vie personnelle telles que les origines raciales ou ethniques, habitudes de vie, préférences religieuses, philosophiques, politiques, syndicales, l’orientation sexuelle, > Des données médicales, génétiques, biométriques (empreintes digitales, ADN), etc… > Des données légales telles que les infractions, condamnations, etc…

- 21. Introduction à la Sécurité des Systèmes d'Information QUE FAUT-IL PROTEGER Jean-Michel Tyszka Page 18 > Des données concernant des mineurs. La portée de ce règlement est, elle aussi, extrêmement large puisqu’elle s’applique à toute personne physique ou morale, autorité publique, service ou autre organisme qui, seul ou conjointement avec d'autres, traite des DCP (à savoir effectue toute opération ou tout ensemble d'opérations, à l'aide de procédés automatisés ou non, telles que « la collecte, l'enregistrement, l'organisation, la structuration, la conservation, l'adaptation ou la modification, l'extraction, la consultation, l'utilisation, la communication par transmission, la diffusion ou toute autre forme de mise à disposition, le rapprochement ou l'interconnexion, la limitation, l'effacement ou la destruction »2) concernant un citoyen européen, que l’entité responsable du traitement soit localisés au sein d’un pays membre de l’Union Européenne ou non. Le GDPR définit également, entre autres : > Le droit d’accès aux données par l’individu qui aura maintenant le droit d’exiger des entreprises de savoir si des données le concernant font l’objet de traitements et, le cas échéant, quelle en est leur nature, leur finalité, leur source et leur durée de rétention prévue. Il pourra en outre demander à ce qu’elles soient corrigées, > Le droit à la portabilité des données permettra à l’individu de demander à tout organisme de recevoir une copie des données le concernant sous format numérique organisé et structuré, > Le droit à l’oubli permettra aux individus de demander au responsable du traitement, pour peu que leur demande soit légitime, de supprimer leurs DCP définitivement de l’ensemble de ses systèmes, cesser de les disséminer et, le cas échéant, demander aux entreprises tierces à qui il les aura fournies, d’en cesser tout traitement, et ce, dans un délai de 30 jours, > Une nouvelle approche dite de "Privacy by Design" : il s’agira désormais de prendre en compte, dès la conception et tout au long du cycle de vie des produits et services, les aspects liés à la protection de la vie privée et des DCP, > Les procédures de notification en cas de violation de DCP, que ce soit auprès des autorités compétentes ou auprès des individus eux-mêmes. 4.2. Au-delà de la donnée Les cyber-attaques peuvent avoir une variété de conséquences coûteuses voire dévastatrices pour les organisations qui en sont victimes. Il y a 50 ans, les organisations ne conduisaient pas leurs affaires sur internet. Aujourd’hui, des millions de personnes sont en ligne de façon quotidienne : on fait ses courses, on travaille, on joue, on « vit » en ligne. Les organisations s’appuient sur le net pour gérer et conduire leur business. Des montants toujours plus vertigineux sont transférés chaque minute via le web, 2 Art. 2 de la loi "Informatique et libertés"

- 22. Introduction à la Sécurité des Systèmes d'Information QUE FAUT-IL PROTEGER Jean-Michel Tyszka Page 19 que ce soit sous forme de transactions bancaires ou de simples achats grâce aux cartes de paiement. En parallèle le nombre de cyber attaques augmente, lui-aussi, de façon vertigineuse. Mais quels sont les risques ? Les cyber-attaques représentent des risques significatifs et sans précédents pour les entreprises ; que cela concerne : > La perte ou l’utilisation détournée des ressources de l’organisation conduisant à des pertes financières directes qui peuvent être significatives, > L’accès et/ou la divulgation d’informations confidentielles telles que les déclarations de revenus ou des informations médicales, > Des interférences importantes sur des opérations stratégiques de l’organisation et les coûts générés par le temps passé à restaurer les dommages causés par des virusses ou des attaques ciblées. Ces risques peuvent être catégorisés en risques tangibles et intangibles : On entend régulièrement parler de cyber-attaques et de leurs impacts, à la fois sur les individus et les organisations. Pour donner quelques exemples de vols de données à caractère personnel, nous citerons les cas de : > Groupe d’urologie central de l’Ohio (Etats-Unis) où plus de 100 000 documents médicaux concernant des patients ont été dérobés, > ClixSens : plus de 4 millions de données concernant des clients ont été extraits du site web de de ClixSens (site de "Pay To Click" (PTC), activité qui consiste à consulter Figure 4-1 : Catégorisation des risques

- 23. Introduction à la Sécurité des Systèmes d'Information QUE FAUT-IL PROTEGER Jean-Michel Tyszka Page 20 volontairement des sites internet ou des régies publicitaires sur le web contre une petite rémunération et donc, de gagner de l'argent sur internet3), > Yahoo : au moins 500 millions de comptes ont été piratés par un acteur présumément étatique. L’on pourra également se référer aux études de cas détaillées en annexe de ce document. Au-delà des pertes tangibles et intangibles mentionnées ci-dessus, les gouvernements doivent également prendre en compte les risques à plus long terme que font porter la cybercriminalité à la nation, tels que : > La perte de leur intelligence, de leur avantage militaire, > La fuite de technologies au profit d’autres nations, nuisant à la compétitivité du pays, ce qui se traduit à son tour un poids supplémentaire en défaveur de la balance commerciale, une diminution du revenu intérieur et des pertes d’emplois, > Le fait, enfin, qu’une partie des montants détournés serviront à financer le grand banditisme et le terrorisme qu’il faudra ensuite combattre. Autant, les enjeux liés aux risques tangibles sont aisément compréhensibles par tout un chacun, car directement transcriptibles en monnaie sonnante et trébuchante, autant ceux liés aux risques intangibles sont plus difficilement appréhendables. Il sera donc plus délicat de les mettre en avant pour justifier d’un projet de sécurisation du SI, d’autant que celui-ci pourra s’avérer couteux. Mais voyons d’abord quels sont les moyens à disposition pour sécuriser son SI. Nous reviendrons ensuite sur la manière de procéder, y compris sur la façon de justifier les dépenses. 3 Wikipédia

- 24. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 21 5. COMMENT PROTEGER SON SI S’ils doivent être proportionnels à la probabilité, à la fréquence de survenance et aux conséquences tangibles et intangibles que pourrait entrainer une défaillance informatique, les moyens à mettre en œuvre pour protéger son SI et tout ou partie de ses données devront également être adaptés aux types de risques contre lesquels on chercher à se prémunir. On ne met pas en place les mêmes dispositifs contre les risques techniques, humains ou ceux liés au cybercrime. Nous passerons ici en revue les grands principes à prendre en considérations pour sécuriser son SI. Certains seront simples et relèveront plus du bon sens, de la gestion en « bon père de famille » de ses ressources ; d’autres peuvent requérir des moyens techniques ou technologiques importants. De même, si certains pourront être sans conséquence sur les finances de l’entreprise, certaines solutions seront réservées aux données ou systèmes les plus sensibles des grandes entreprises. Avant de voir comment sécuriser son SI, revenons sur quelques notions de base. Les experts en matière de sécurité s’accordent à dire que 4: > Les administrateurs de sécurité de la technologie de l’information doivent consacrer un tiers de leur temps à aborder les aspects techniques. Le temps restant doit être consacré notamment : au développement de politiques et de processus, à la mise au point des mesures de sécurité à mettre en place, à l’analyse des risques associés, à élaboration de plans d’urgence, à la sensibilisation aux problèmes liés à la sécurité, > La sécurité dépend plus des personnes que de la technologie, > Les employés sont des menaces plus importantes que les personnes extérieures à l’entreprise, > La sécurité peut être comparée à une chaîne. Elle est aussi résistante que le maillon le plus faible au sein du SI, > Le degré de sécurité dépend de trois facteurs : le risque que l’on est prêt à prendre, la fonctionnalité du système et le prix que l’on est prêt à payer, > La sécurité n’est pas un statut ou une image mais un processus continu. Il est à noter qu’une norme spécifique traite en effet des SMSI (Systèmes de management des Systèmes d’Information) : il s’agit de la norme ISO/CEI 27001. Ce sujet est également largement abordé dans des référentiels tels que COBIT ou ITIL. L’ISO/CEI 27001 définit la sécurité des SI comme visant un objectif basé, non sans malice, sur l’acronyme « CIA » pour : Confidenciality, Integrity, Accessibillity (ou Confidentialité, Intégrité, Accessibilité) : 4 Wikipédia « Système de gestion de la sécurité de l'information »

- 25. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 22 > Confidentialité : il s’agit ici de gérer les accès aux informations de façon individuelle : seules les personnes autorisées pourront obtenir les accès que leur permet leur accréditation, > Intégrité : Les données ne peuvent être modifiées que par les processus qualifiés et doivent rester cohérentes. En aucun cas, elles ne devront être modifiées (ou effacées) de façon fortuite, illicite ou malveillante, > Accessibilité : Les systèmes doivent fonctionner sans avarie selon les besoins qui auront été définis en termes de disponibilité, de plage d’utilisation et de temps de réponse et ils doivent fournir les fonctionnalités attendues. On pourra en outre considérer les objectifs connexes de : > Traçabilité : Les accès aux données (et en particulier les accès en écriture) pourront être conservés ; particulièrement pour les informations sensibles. Il est à noter que le GDPR étend en quelque sorte cet objectif de traçabilité en cela que le responsable du traitement des données devra conserver la preuve que l’individu a consenti à ce que les données le concernant soient conservées et traitées, pour une finalité donnée, > Authentification des utilisateurs : notion prérequise à la fois à la gestion des autorisations et à la traçabilité. Il est recommandé de gérer les identifiants et autorisations de façon centralisée dans des systèmes étroitement liés afin d’en simplifier à la fois l’utilisation et l’administration, > Non-répudiation et imputation : Aucun utilisateur ne doit pouvoir contester les opérations qu'il a réalisées dans le cadre de ses actions autorisées, et aucun tiers ne doit pouvoir s'attribuer les actions d'un autre utilisateur, > Sécurisation des communications : Il serait bien illusoire de penser que la sécurité du SI s’arrête aux portes de l’entreprise. Il est donc vital de veiller à ce que les communications restent sécurisées à l’extérieur du réseau d’entreprise par la mise en place de systèmes d’encryptage. C’est particulièrement vrai pour les employés itinérants et ceux travaillant à distance mais aussi pour tous les mails amenés potentiellement à transiter par l’internet, > Vie Privée : Il ne s’agit pas d’une nouveauté mais elle est particulièrement d’actualité par sa mise en exergue actuellement dans le cadre du GDPR. La sécurisation de la vie privée des individus devra ainsi être traitée de manière particulière au sein de l’ensemble des constituantes du SI. Comme illustré dans le schéma ci-dessous, pour être complète, la sécurisation devra donc couvrir l’ensemble des quatre couches (technique, applicative, fonctionnelle et métier) du SI. Il faudra ainsi travailler à éliminer les vulnérabilités des couches technique et fonctionnelle mais aussi protéger l’entreprise transversalement au travers des huit dimensions présentées ci- dessus des menaces et attaques potentielles.

- 26. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 23 Dans ce chapitre, nous passerons en revue les moyens qui peuvent être mis en place pour protéger son système d’information contre les aléas techniques (risques matériels, logiciels et environnementaux), pour protéger ses données, tenter de parer aux aléas humains et de se protéger du cybercrime. Enfin nous verrons également comment réagir aux attaques dans le cas où, malgré tous ces efforts, un hacker s’approchait de trop près du Saint Graal. 5.1. Protections contre les aléas techniques Sujet bien connu des DSI et abondamment abordé dans la littérature professionnelle et les méthodologies de gestion de projets informatiques, la gestion des risques est donc un paramètre à prendre en compte. Tout cahier des charges compte d’ailleurs systématiquement les besoins non-fonctionnels (de qualité et de résilience) qui devront être respectés. Ceux-ci comprennent, par exemple, les temps moyens entre les pannes (ou MTBF, Mean Time Between Failure en anglais), les temps d’indisponibilité annuels, les exigences de PRA (Plan de Reprise d’Activité) ou de PCA (Plan de Continuité d’Activité) en fonction de la disponibilité requise, etc. L’urbanisation des systèmes d’informations doit ainsi comporter une « Couche sécurité » définissant l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la sécurisation des systèmes. Cette couche sécurité est transversale aux quatre couches traditionnelles que sont les couches technique, applicative, fonctionnelle et métier : la sécurité doit être prise en considération à tous les stades de l’urbanisation du SI et sera, du moins dans les plus grandes organisations, sous la responsabilité d’une équipe spécifique autant que spécialisée. La bonne nouvelle est que pour se prémunir des défaillances matérielles (risques matériels, logiciels ou environnementaux), les méthodes sont bien connues et maîtrisées : on recourt généralement à des moyens simples mais qui peuvent vite s’avérer onéreux. Il s’agira dès lors de mettre en œuvre les moyens adaptés au risque encouru et à la criticité de la donnée ou du traitement à sécuriser : on investira plus volontiers dans les systèmes identitaires, prioritaires Figure 5-1 : Sécurisation du SI face aux menaces externes

- 27. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 24 ou même ceux non-prioritaires mais qui pourraient nécessiter le stockage ou le traitement de données confidentielles que dans les systèmes non-prioritaires, qui ne présentent pas d’urgence particulière et dont l’indisponibilité, même prolongée, ne met pas en péril l’organisation. Dans le chapitre 2 - DIFFERENTS TYPES DE RISQUES nous avons distingué les risques matériels, logiciels et environnementaux. Voyons quels sont les grandes lignes des mesures à adopter pour s’en prémunir. 5.1.1. Les risques matériels Qui n’a jamais pesté suite à un « crash d’ordinateur » ou la perte des données ou photos de vacances sur son disque dur ? Difficile, parfois de récupérer les heures de travail parties en fumées ou à faire le deuil de tous ces souvenirs numériques. Des pertes équivalentes en entreprise pourraient bien lui valoir de mettre la clé sous la porte. Quelques précautions s’imposent alors pour éviter ces déboires. Tout système doit respecter les règles élémentaires suivantes : > Le matériel se doit d’être suffisamment récent pour être encore supporté par le fabricant et faire l’objet d’un contrat de support dont l’accord de service doit correspondre à la criticité du système qu’il supporte (e.g. : support jours/heures ouvrées, 24/24, 7/7, support sur site en x heures avec remplacement standard des pièces défectueuses, etc…). Il faudra ainsi veiller à faire la mise à niveau des matériels supportant les systèmes prioritaires avant leur obsolescence, > Les supports de données sont eux-mêmes susceptibles de dysfonctionnement : il est donc indispensable de prévoir de faire des sauvegardes régulières des systèmes eux-mêmes (d’exploitation, logiciels, fichiers de configuration), des fichiers utilisateurs et des bases de données. La périodicité des sauvegardes dépendra de la volatilité des données à sauvegarder : il ne sera probablement que très rarement nécessaire de reprendre une image système pour autant que les mises à jour seront stockées sous forme de sauvegardes incrémentales ; en revanche, les informations métier requièrent bien plus d’attention). En ce qui concerne les sauvegardes, trois détails sont bien souvent négligés : > Les médias sur lesquels elles sont réalisées ne doivent pas être entreposées au même endroit que le système lui-même (tout en privilégiant bien entendu un entrepôt lui- même sécurisé) : dans l’éventualité où le site principal devait devenir inaccessible pour une raison ou une autre (inondation, incendie, etc.), il sera toujours possible de redémarrer l’activité à partir de celles-ci, > Plusieurs versions des sauvegardes (une sauvegarde totale mensuelle plus des sauvegardes incrémentales quotidiennes par exemple) doivent être conservées à des dates distinctes : en cas de problème (par exemple, corruption de données ou infection par un malware) il sera plus sûr de pouvoir remonter à un état antérieur encore stable, > Enfin, les sauvegardes doivent être testées régulièrement : quoi de plus frustrant de disposer de sauvegardes inexploitables !

- 28. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 25 > Dans le cas où l’organisation opte pour un stockage des données et/ou de leurs sauvegardes dans le cloud, il faudra veiller aux niveaux de sécurité et de confidentialité mais aussi de disponibilité et d’intégrité proposés par le prestataire de service, veiller aux risques juridiques liés à la localisation des données ; enfin, le contrat devra être étudié de près pour s’assurer de sa réversibilité. En tout état de cause, il sera préférable de crypter les données avant même de les transmettre vers le nuage. On pourra en outre songer à mettre en place des mesures complémentaires afin de mieux sécuriser son SI, qui se basent sur la redondance matérielle : plutôt que de se contenter de mettre en place un seul disque dur, serveur ou tout autre équipement, on multipliera les ressources matérielles afin d’être prêt à utiliser celles en réserve en cas de problème. On parle alors de « disponibilité permanente » (HA ou « High Availability » en anglais). Plus on multipliera les ressources (en doublant, triplant ou plus l’ensemble du matériel), plus on divisera la probabilité d’une panne simultanée, laissant au support le temps de remettre en service le(s) équipement(s) défaillants. Cependant, cette disponibilité permanente ne peut être assurée que par la mise en place de mécanismes d’alerte afin de pouvoir lancer les opérations de maintenance et de basculement (ou « failover » en anglais) afin que le matériel défaillant soit remplacé dans un temps le plus court possible et, si possible, de façon automatisée. On distingue classiquement deux modes de failover : > Actif/actif : l’ensemble des matériels sont en activité et la charge est répartie entre eux par un système d’équilibrage de charge (« Load balancing » en anglais) mais le tout est surdimensionné de façon à ce que le système puisse continuer à rendre le service attendu en cas de panne de l’un des éléments, > Actif/passif : seulement une partie des équipements est en activité à un moment donné, les autres sont mis en réserve en cas de défaillance d’un élément actif. On parle alors de grappes de serveurs (ou Clusters) pour désigner ce type de regroupement de serveurs lorsqu’on veut en optimiser la disponibilité par exemple. Il s’agit aujourd’hui d’une technologie disponible de façon commune et d’autant plus abordable que le coût des serveurs a diminué de façon drastique ces dernières années : pour l’anecdote, le coût au mégaoctet sur disques durs a diminué d'un facteur de 1 300 000 en 29 ans (Wikipédia). Pour ce qui est des disques et bases de données, des technologies sont là aussi disponibles en standard. Mentionnons pour référence : > Le RAID (pour Redundant Array of Independent Disks) dont certaines configurations (options de miroitage) permettent une écriture simultanée sur plusieurs disques afin d’améliorer la tolérance aux pannes, > Et d’une façon similaire (mais plus onéreuse) Oracle RAC (pour « Real Application Cluster ») qui permet de maintenir de façon automatique deux bases de données Oracle identiques.

- 29. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 26 De nombreuses variantes combinant certaines ou l’ensemble de ces options peuvent être mises en place : tout dépend une fois de plus de niveau de sécurité nécessaire et/ou du niveau de risque accepté. Pour revenir à l’adage qui dit que « la sécurité est comme une chaine qui est aussi résistante que le maillon le plus faible », il faudra veiller à ce que ces principes soient appliqués à l’ensemble des éléments matériels du SI et ce, dans l’absolu, du poste utilisateur jusqu’aux serveurs, en passant par les éléments du réseau d’entreprise mais aussi tout élément venant s’interfacer avec celui-ci, y compris les équipements fournis par les fournisseurs (jusque, par exemple, aux systèmes de pilotage de la climatisation). 5.1.2. Les risques logiciels En fonction de la criticité du traitement, différents niveaux d’exigences pourront être exprimés. L’implémentation de tout logiciel requerra la mise en place d’un plan d’assurance qualité classique incluant (1) une méthodologie projet rigoureuse, (2) des jeux de tests bien définis et couvrant l’ensemble des besoins (fonctionnels et non-fonctionnels) du système, (3) des critères d’admissibilité strictes et prévoira une maintenance corrective renforcée pendant la période de VABF (Vérification d’Aptitude au Bon Fonctionnement) ainsi qu’en début de VSR (Vérification de Service Régulier). Pour les logiciels critiques ou embarqués en particulier, l’ensemble de ces phases seront renforcées : on considère habituellement qu’il faudra multiplier par cinq la charge de travail nécessaire à produire de tels logiciels. D’autres méthodes pourront être employées pour encore sécuriser la partie logicielle, comme : > La mise en binômes des équipes de développement (comme cela se pratique notamment dans les méthodes de type « Agile »), qui permettront, outre une montée en compétence d’au moins l’un des membres du binôme par l’exposition à une personne plus experte, d’améliorer la qualité globale des développements par un contrôle croisé. En outre, cette méthode permet de ne pas perdre la connaissance du logiciel en cas de départ temporaire ou prolongé d’un des membres du binôme, > La séparation des privilèges, de sorte qu’en cas de défaillance d’une partie du code, cela ne puisse pas se propager au-delà de ce qui est autorisé, ni au-delà du périmètre et des ressources utilisées, > La mise en place d’audit de code (qui devra être réalisé par des équipes indépendantes) dont l’objectif premier sera de s’assurer que les règles de l’art ont été respectées (en d’autres termes, que le code est « propre »). Ces audits sont généralement effectués sur un échantillon du code mais, en cas de doute, ils pourront être étendus pour les logiciels particulièrement sensibles, afin de vérifier que le code est exempt de toute intention malveillante (mise en place de « bombes » ou de « portes dérobées »), encore qu’une telle entreprise puisse s’avéré extrêmement laborieuse, dès lors que le code comporte des dizaines (voire centaines) de milliers d’instructions,

- 30. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 27 > Dans le cas d’applications anciennes peu ou pas documentées, une phase de rétro- ingénierie pourra s’avérer nécessaire afin de se le réapproprier et ainsi de pouvoir intervenir plus rapidement en cas de défaillance. De la même façon que pour la partie matérielle, il est important de veiller à maintenir l’ensemble des logiciels tiers sous contrat de maintenance de l’éditeur et de s’assurer que les « patch » applicatifs sont appliqués de façon régulière, et en particulier ceux dits généralement « critiques » qui corrigent des failles de sécurité. Les logiciels sont par essence même en constant développement et sont remplacés à intervalles réguliers par de nouvelles versions. Les versions plus anciennes finissent par ne plus être supportées par les éditeurs. Ceci aura plusieurs impacts sur l’entreprise utilisatrice : > En cas de souci, le support pour ces versions obsolètes ne sera plus disponible, > L’éditeur cessera en outre de distribuer des mises à jour et correctifs, que ce soit pour parer aux défaillances de toutes sortes comme pour corriger d’éventuelles failles de sécurité, > En outre, les montées en versions logicielles (vers les versions les plus récentes) risquent de devenir de plus en plus coûteuses et complexes. Il pourra donc en résulter à la fois un risque sur les traitements effectués par ces logiciels (dont les défaillances ne seront plus supportées, risquant de mettre en péril la pérennité du traitement) et un risque que des failles de sécurité (de type « zero day ») ne soient plus corrigées. Certes, la plupart des éditeurs logiciels continuent à corriger les failles de sécurité sur certaines versions de logiciels réputées obsolètes (en tout cas, celles devenues obsolètes le plus récemment). Néanmoins, la priorité des éditeurs sera portée sur les versions les plus récentes : ils ne vérifieront donc si les versions antérieures sont concernées par les mêmes problématiques qu’ultérieurement, laissant donc les vulnérabilités exposées plus longtemps aux pirates qui sauront, n’en doutons pas, profiter de la situation. Aucun de ces deux risques n’étant acceptable, la seule option pour y répondre reste de s’assurer que l’ensemble du parc logiciel de l’entreprise reste bien sous support de l’éditeur. L’exemple de l’attaque lancée le 13 mai 2017 (par le rançongiciel « WanaCrypt », voir ANNEXE 8 : ) en est la parfaite illustration. 5.1.3. Les risques environnementaux Il n’est pas besoin d’un ouragan, d’un tremblement de terre, d’un tsunami ou un attentat pour mettre à bas une salle machine : d’autres évènements, comme un incendie ou une inondation, sont bien plus susceptible de se produire et pourront avoir des conséquences tout aussi désastreuses. Les salles informatiques sont donc des lieux dont la sécurité doit être renforcée par : > Un système d’accès restreint : seuls les personnels amenés à y intervenir physiquement doivent pouvoir y pénétrer, > Un système de surveillance renforcé et indépendant à même de donner l’alarme à une équipe d’intervention 24/24 – 7/7. Ce système inclura à minima une climatisation indépendante, une vidéosurveillance, un système de détection et de lutte (à sec bien

- 31. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 28 entendu) contre les incendies, ainsi que des capteurs pour surveiller en permanence la température et le niveau d’hygrométrie. Cependant, ces mesures de prévention, pour indispensable qu’elles soient, ne pourront pas mettre à l’abris de tout risque : pour se prémunir de tout aléas, plusieurs niveaux d’actions supplémentaires seront pris : > Pour les plus petites organisations et les systèmes les moins critiques, la mise en place d’une procédure de stockage des sauvegardes dans un lieu physique séparé s’impose, > Les plus grandes entreprises (ou en cas de système critique nécessitant une disponibilité haute), la dispersion des sites s’impose : un accident a très peu de chance de se produire simultanément en plusieurs endroits distants. Dès lors qu’un site devient inaccessible, il doit pouvoir être secondé de façon quasi instantanée voire de façon transparente par un site de secours. Pour y parvenir, on mettra en place tout ou partie des solutions évoquées dans la section 5.1.1 - Les risques matériels. On pourra ainsi par exemple avoir un miroir de chaque serveur (et base de données) sur le site de secours (en mode actif/actif ou actif/passif), prêt à prendre le relai. 5.2. Protection des données Il ne nous viendrait plus aujourd’hui à l’idée de conserver nos économies sous nos matelas. Pourtant, beaucoup d’entreprises continue à conserver leur données (quelles qu’elles soient) en clair dans leur entreprise : une personne mal intentionnée qui parviendrait à s’introduire sur le réseau de l’entreprise n’aura alors plus qu’à « aller faire son marché », tel Ali-Baba dans la caverne des brigands. Autre erreur à ne pas commettre : transférer des informations confidentielles, même à une personne de confiance, par simple mail (plus encore si le mail doit sortir du serveur mail de l’entreprise vers un service de messagerie privé tiers ou grand public) ou sur un cloud accessible au public. La protection des données (en l’occurrence à caractère personnel ou DCP) est le grand enjeu du GDPR déjà évoqué (appuyé par le précepte de « Privacy by Design ») : il sera impératif, dès mai 2018, de mettre en place toutes les mesures nécessaires pour protéger ces données à caractère personnel. Le règlement établit les grands principes à respecter pour ces DCP tels que : > La limitation de la durée de rétention des données, > La minimisation, c’est-à-dire que les entreprises doivent réduire au minimum indispensable pour leurs traitements les données à caractère personnel qu’elles détiennent, > L’anonymisation : les informations personnelles de l’individu doivent dans la mesure du possible être dissociées de l’individu lui-même. Par exemple, si une entreprise doit conserver à des fins statistiques l’historique des actions ou achats effectués par un individu, il ne devra pas être possible de savoir directement qui a procédé à ces actions ou achats, ou du moins pas directement mais par le biais d’une clé d’identification, elle-même protégée,

- 32. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 29 Le cryptage : l’information est alors cryptée à l’aide d’une clé de chiffrement et est ainsi rendue inintelligible en l’état à quiconque y accèderait : elle ne pourra être décodée qu’avec cette clé de chiffrement. On parle alors de cryptage symétrique dont le principe est simple : le fichier ou la donnée à protéger est cryptée grâce à l’utilisation d’un mot de passe (la clé) en utilisant un algorithme de chiffrement. En fournissant la donnée avec la clé de chiffrement à ce même algorithme, il pourra alors déchiffrer l’information qui sera alors utilisable. Cette méthode peut être utilisée soit pour crypter un fichier de façon individuel (voir exemple ci-dessous), soit un répertoire ou un disque dur (cela peut être effectué grâce à des outils tels que « VeraCrypt » ou « BitLocker » sous Windows), soit une base de données. Dans ce dernier cas, on limitera la quantité de données cryptées car ce processus de chiffrement/déchiffrement est consommateur en ressource et pourrait aboutir à un ralentissement des traitements. En revanche, ce type de protection est particulièrement recommandé pour les équipements utilisés par les personnels amenés à se déplacer. Typiquement pour partager tout document sensible avec une personne distante, on pourra utiliser par exemple un logiciel de compression de fichier auquel on demandera de le chiffrer à l’aide d’un mot de passe défini par l’utilisateur comme dans l’exemple ci-dessous :

- 33. Introduction à la Sécurité des Systèmes d'Information COMMENT PROTEGER SON SI Jean-Michel Tyszka Page 30 Il est également possible d’utiliser une méthode de cryptage asymétrique (méthode dite de « chiffrement à clefs publique et privée ») : bien que les algorithmes utilisés soient beaucoup plus complexes, le principe n’est guère plus compliqué que pour le cryptage symétrique. La différence est que, pour décrypter la donnée, il est nécessaire d’avoir une clé de déchiffrement distinct de la clé de chiffrement. Ainsi, la personne qui souhaite recevoir une donnée publiera la clé de chiffrement (la clé dite publique) mais conservera pour lui/elle seul(e) la clé de déchiffrement (la clé privée). L’avantage de cette méthode est Figure 5-2 : Comment chiffrer ses documents et ses répertoires ? (CNIL)