Reveelium, solution innovante pour analyser les cyber menaces @ITrustBlog

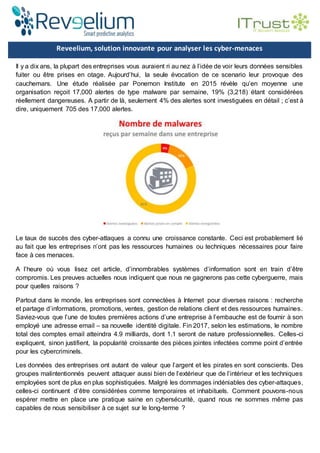

- 1. Reveelium, solution innovante pour analyser les cyber-menaces Il y a dix ans, la plupart des entreprises vous auraient ri au nez à l’idée de voir leurs données sensibles fuiter ou être prises en otage. Aujourd’hui, la seule évocation de ce scenario leur provoque des cauchemars. Une étude réalisée par Ponemon Institute en 2015 révèle qu’en moyenne une organisation reçoit 17,000 alertes de type malware par semaine, 19% (3,218) étant considérées réellement dangereuses. A partir de là, seulement 4% des alertes sont investiguées en détail ; c’est à dire, uniquement 705 des 17,000 alertes. Le taux de succès des cyber-attaques a connu une croissance constante. Ceci est probablement lié au fait que les entreprises n’ont pas les ressources humaines ou techniques nécessaires pour faire face à ces menaces. A l’heure où vous lisez cet article, d’innombrables systèmes d’information sont en train d’être compromis. Les preuves actuelles nous indiquent que nous ne gagnerons pas cette cyberguerre, mais pour quelles raisons ? Partout dans le monde, les entreprises sont connectées à Internet pour diverses raisons : recherche et partage d’informations, promotions, ventes, gestion de relations client et des ressources humaines. Saviez-vous que l’une de toutes premières actions d’une entreprise à l’embauche est de fournir à son employé une adresse email – sa nouvelle identité digitale. Fin 2017, selon les estimations, le nombre total des comptes email atteindra 4.9 milliards, dont 1.1 seront de nature professionnelles. Celles-ci expliquent, sinon justifient, la popularité croissante des pièces jointes infectées comme point d’entrée pour les cybercriminels. Les données des entreprises ont autant de valeur que l’argent et les pirates en sont conscients. Des groupes malintentionnés peuvent attaquer aussi bien de l’extérieur que de l’intérieur et les techniques employées sont de plus en plus sophistiquées. Malgré les dommages indéniables des cyber-attaques, celles-ci continuent d’être considérées comme temporaires et inhabituels. Comment pouvons-nous espérer mettre en place une pratique saine en cybersécurité, quand nous ne sommes même pas capables de nous sensibiliser à ce sujet sur le long-terme ? Si les entreprises étaient des êtres humains, la cybersécurité jouerait le rôle de l’hygiène. Il faut s’en occuper quotidiennement pour mieux faire face aux virus de l’extérieur.

- 2. Si les entreprises étaient des êtres humains, la cybersécurité jouerait le rôle de l’hygiène. Il faut s’en occuper quotidiennement pour mieux faire face aux virus de l’extérieur. Que nous soyons conscients ou pas, le nombre de cyber-attaques va continuer d’augmenter tant que les entreprises ne trouvent pas les moyens adaptés pour se protéger contre ces menaces. Malheureusement, l’etude Ponemon indique également que de nombreuses organisations utilisent une approche ‘ad-hoc’ dans leur démarche contre les malwares ; ainsi, la responsabilité repose seulement sur le RSSI. Une étude sponsorisée par NASDAQ révèle que 40% des PDG ne prennent pas en compte la cybersécurité dans leur stratégie et que 91% d’entre eux ne savent même pas comment interpréter un rapport spécialisé. Il est maintenant clair que le déficit de responsabilité est la véritable cause du problème. Cependant, reconnecter les professionnels IT avec la direction n’est pas une tâche facile. C’est avec cette problématique à l’esprit qu’ITrust a cherché à développer une solution capable de résoudre ce déficit de responsabilité. Après 7 ans de R&D, en collaboration avec des laboratoires spécialisés internationaux, nos experts ont lancé Reveelium, une plateforme d’analyse comportementale, conçue pour protéger vos actifs automatiquement et intelligemment. Les entreprises ont toujours échoué pour atteindre le niveau de cybersécurité optimal. Ceci s’explique par leurs choix portés en permanence vers des outils incomplets, chacun traitant un type de menace particulier. En plus de ne pas être rentable, cela les laissent vulnérables face aux nouvelles menaces. Selon l’étude de Ponemon, le coût moyen annuel de malware en 2015 pour une entreprise est de 1.27 million $. Les cas médiatisés comme Target, Home Depot, JPMorgan Chase et Sony Pictures Entertainment ne sont que quelques exemples de dommages que les malwares peuvent provoquer sur la crédibilité et sur le business d’une organisation.

- 3. Pourquoi Reveelium est-il la réponse à LA question cybersécurité ? Pour commencer, contrairement aux autres outils existants sur le marché, il vous garantit la protection contre une plus large palette de menaces, y compris les APT (Advanced Persistent Threat ; en français : menace persistante avancée), en se basant sur sa technologie Machine Learning. Cela lui permet d’aller plus loin qu’une simple analyse de périmètre et de détecter toutes les anomalies. Même si le concept de machine learning n’est pas nouveau, Reveelium l’utilise sur des systèmes supervisés à des fins d’apprentissage automatique. C’est comme ça que la solution développée par ITrust est capable de créer des profils de comportements normaux et, ensuite, d’identifier les déviations par rapport à la norme. ‘L’intelligence humaine à l’échelle de la machine’ – en s’appuyant sur ses moteurs Big Data, Reveelium est capable d’analyser en temps réel les milliards de données du système et les journaux d’événements. Ses constatations sont ensuite regroupées dans des rapports parfaitement taillés pour les besoins business. Par conséquent, Reveelium contribue à la sensibilisation de la direction à propos de la cybersécurité dans leur processus de prise de décisions, en leur permettant de mieux comprendre les problématiques rencontrés par les RSSI. Les PDG ne vont plus lutter pour avoir une meilleure visibilité concernant le niveau de sécurité au sein de l’entreprise et vont, à la place, renforcer la gestion des cyber-risques. Alors que les logiciels englobent le monde, les PDG et les RSSI ont besoin d’une solution fiable. En protégeant de manière proactive votre capital, Reveelium, change complètement le visage de l’analyse des menaces et les remonte aux responsables avant qu’il ne soit trop tard. Reveelium aide votre entreprise à ne pas devenir une cible facile face aux virus inconnus. Liens : https://www.reveelium.com/fr/reveelium-innovates-threat-analysis/ https://www.itrust.fr/Reveelium-solution-innovante-analyse-cybermenaces