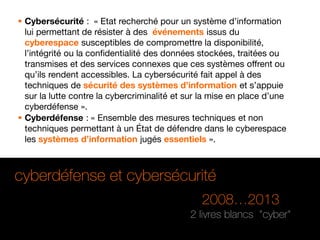

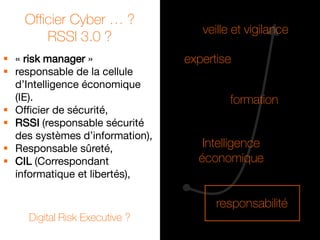

La cyberdéfense émerge comme une opportunité d'emploi, face à des menaces numériques croissantes touchant tous les secteurs de la société. Il existe un besoin urgent d'experts et de formations pour répondre aux défis de sécurité, avec une demande grandissante pour des métiers spécialisés comme le responsable sécurité. La France doit améliorer ses ressources en compétences dans le domaine de la cybersécurité, tout en anticipant l'évolution constante des risques numériques.