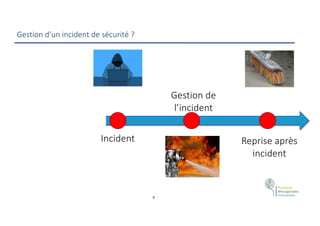

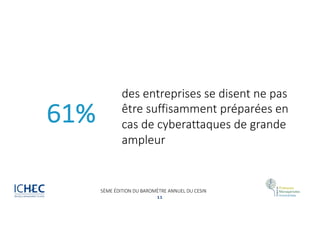

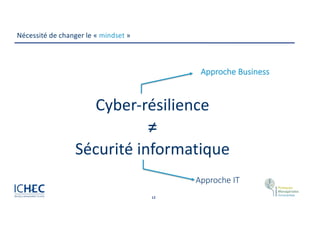

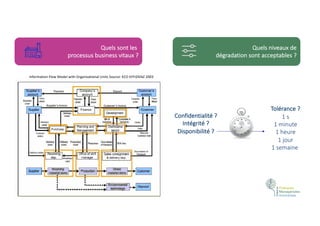

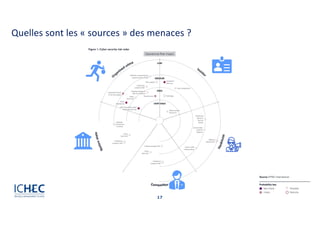

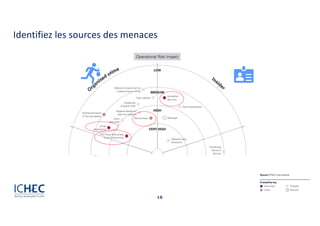

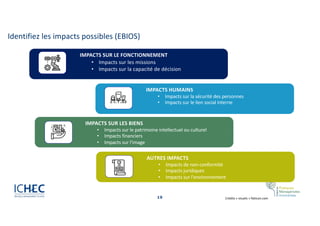

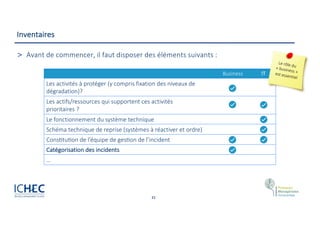

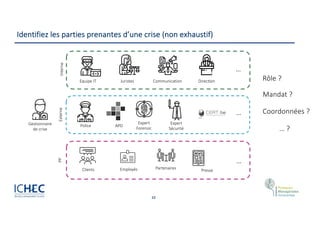

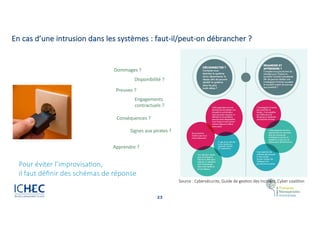

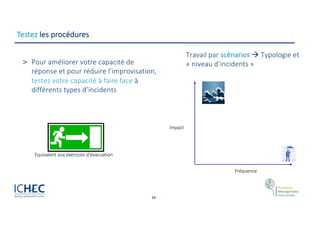

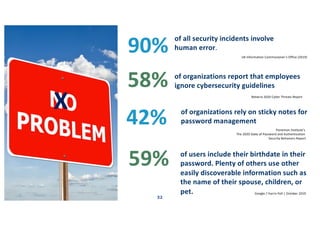

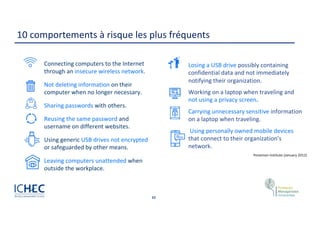

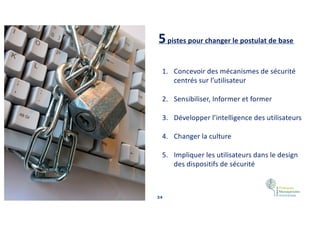

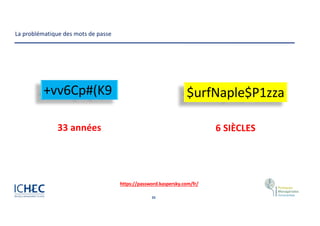

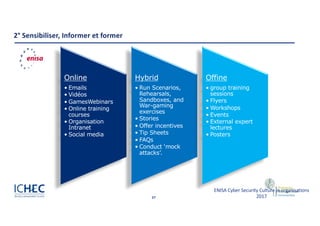

Le document traite de la nécessité pour les entreprises de mettre en place des mesures de protection contre les cyberattaques, en soulignant l'importance de la préparation, de la gestion des incidents et de la sensibilisation des employés. Il souligne également que la sécurité informatique doit être perçue comme un enjeu business plutôt qu'un simple souci technique. Les entreprises doivent identifier leurs processus vitaux, évaluer les menaces et élaborer des mécanismes de sécurité centrés sur l'utilisateur.