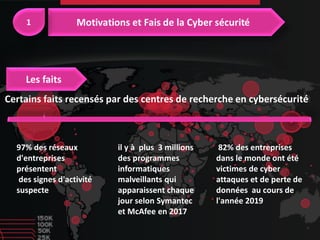

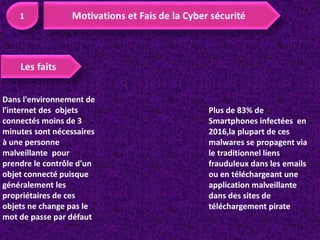

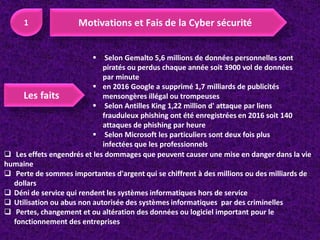

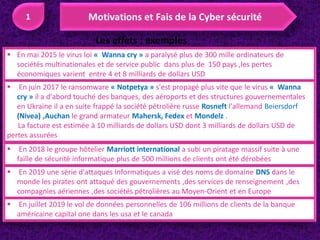

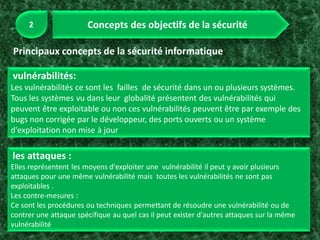

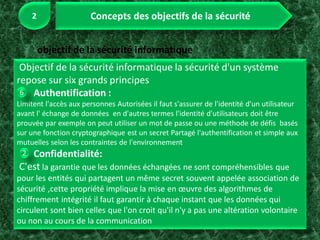

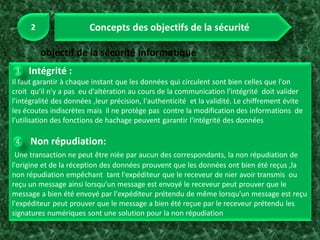

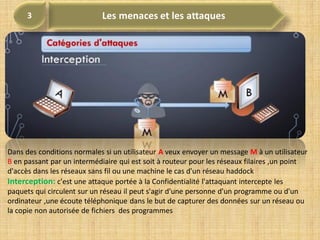

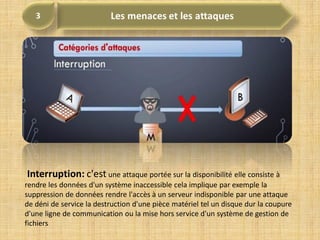

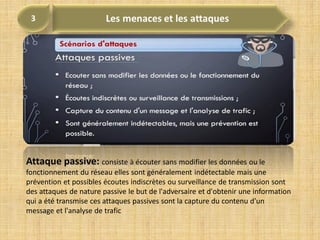

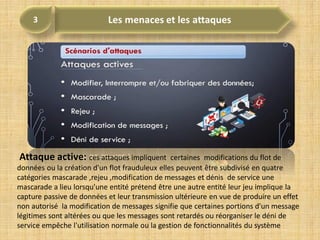

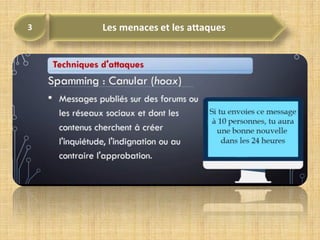

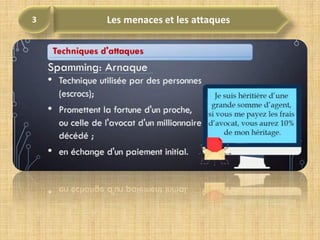

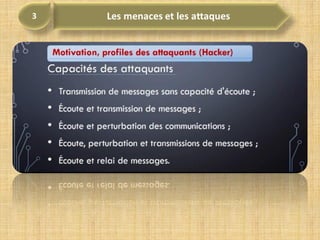

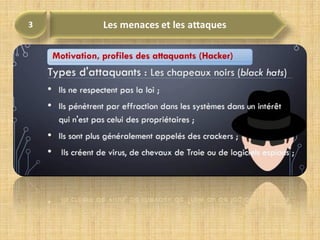

Le document traite des enjeux de la cybersécurité, soulignant que 82 % des entreprises ont été victimes de cyberattaques en 2019 et mettant en évidence les menaces et les conséquences financières importantes de ces attaques. Il décrit les concepts clés de la sécurité informatique, tels que l'authentification, la confidentialité et la disponibilité, tout en présentant différentes catégories d'attaques et leurs impacts. Enfin, il insiste sur l'importance de la sensibilisation et de la formation des utilisateurs pour prévenir les failles de sécurité.