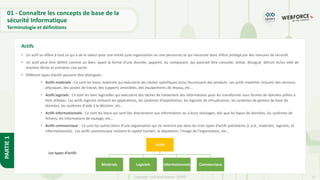

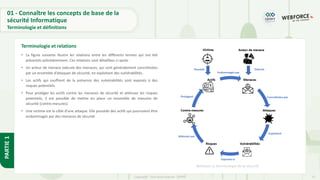

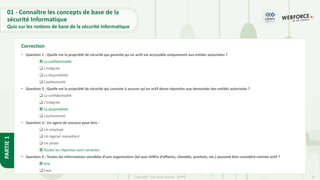

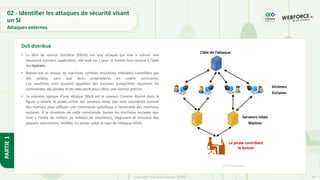

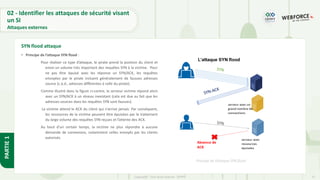

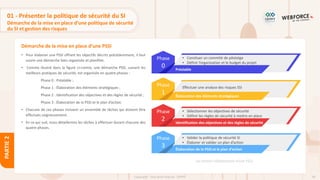

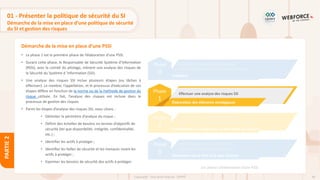

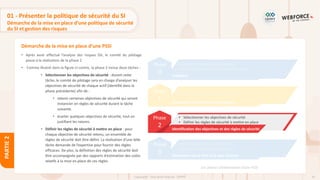

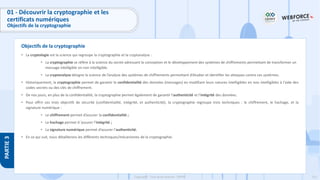

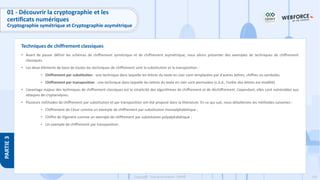

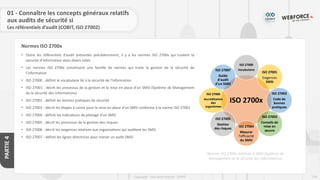

Le document présente un aperçu théorique de la sécurité des systèmes d'information, abordant des concepts clés tels que la protection contre les attaques, la cryptographie et l'audit de sécurité. Il détaille l'importance de sécuriser les informations sensibles au sein d'une organisation et décrit les différentes classes de sécurité nécessaires pour garantir une protection efficace. Enfin, le document propose des ressources et des modalités pédagogiques pour faciliter l'apprentissage des participants.