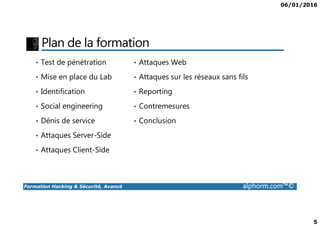

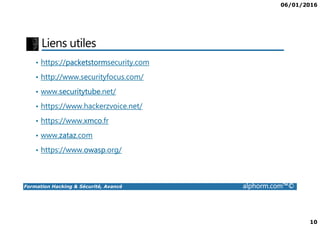

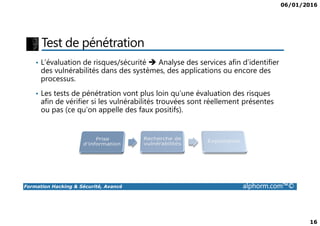

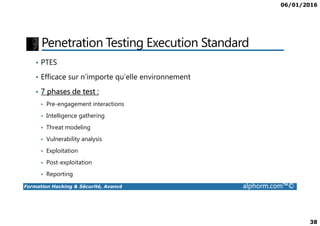

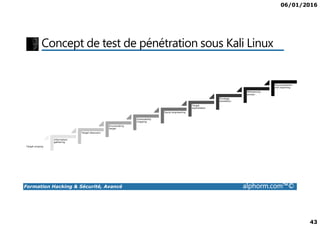

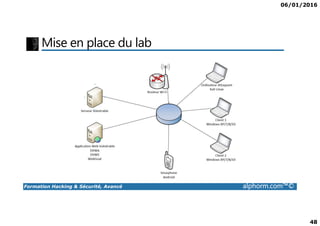

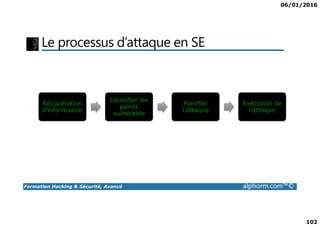

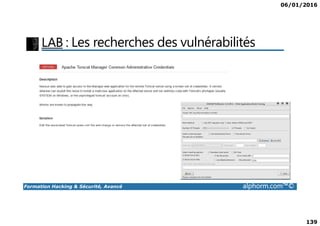

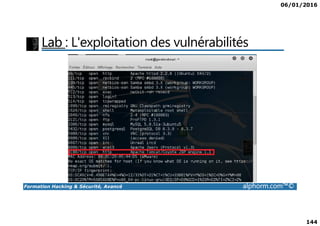

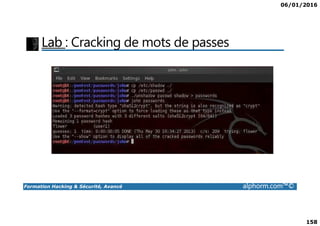

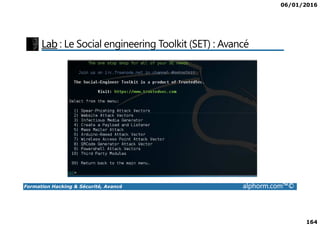

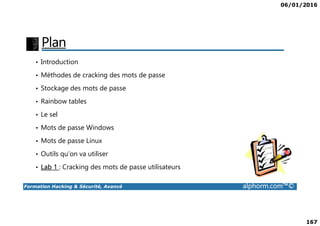

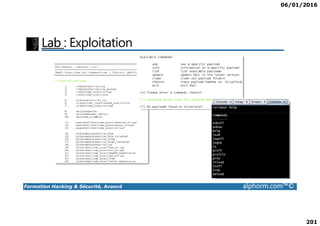

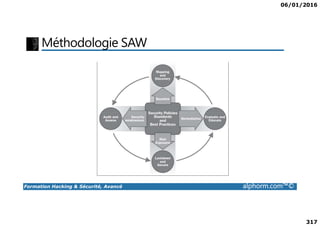

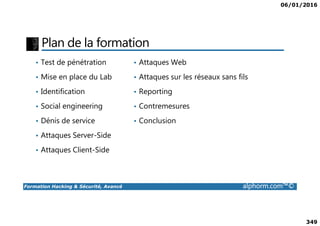

La formation sur le hacking et la sécurité avancée, dirigée par Hamza Kondah, vise à enseigner aux participants comment tester la sécurité de réseaux et d'applications à travers des tests de pénétration. Le programme couvre des sujets variés tels que les attaques web, le social engineering, et les contre-mesures à mettre en place contre les failles de sécurité. Destinée à des professionnels comme les administrateurs systèmes, cette formation requiert des connaissances de base en sécurité des systèmes d'information et en réseaux informatiques.