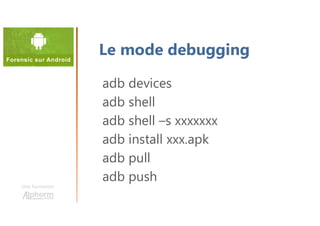

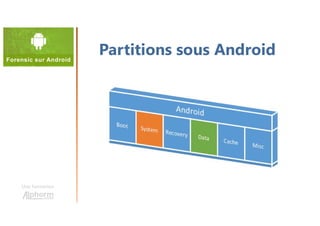

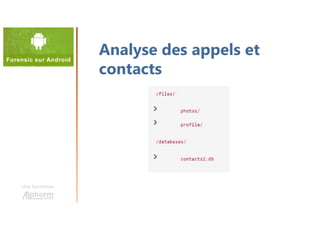

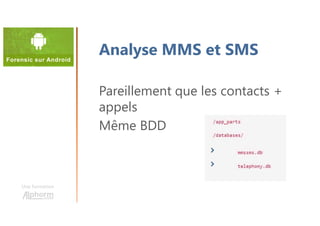

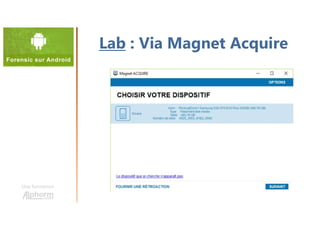

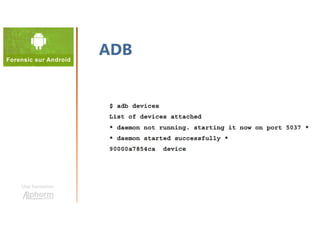

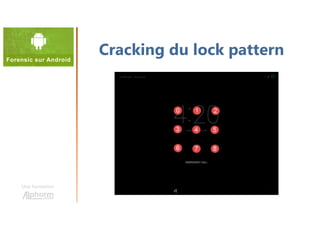

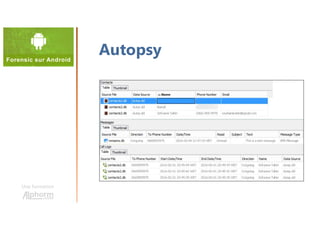

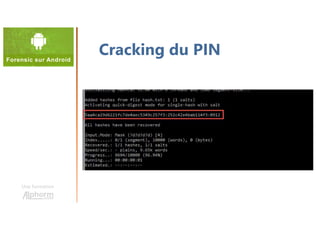

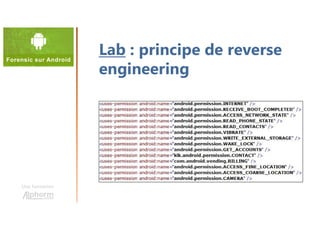

La formation sur l'analyse forensique mobile Android, dirigée par Hamza Kondah, couvre des thèmes tels que l'acquisition et l'analyse des données, les méthodes d'analyse post-mortem, ainsi que la sécurité et la structure du système d'exploitation Android. Elle s'adresse principalement aux administrateurs réseaux, systèmes, ainsi qu'aux professionnels de la sécurité informatique et inclut des laboratoires pratiques sur les techniques de récupération de données et le reverse engineering. La formation conclut avec une perspective sur l'évolution de l'analyse forensique mobile et la sécurité des données.