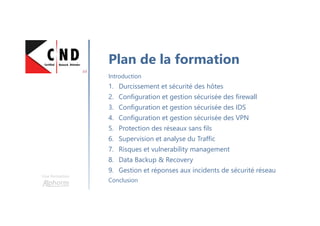

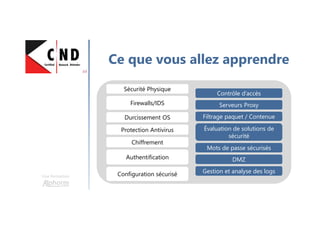

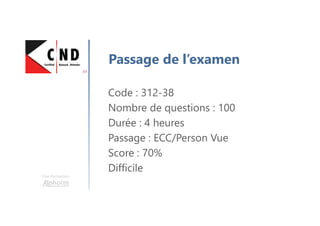

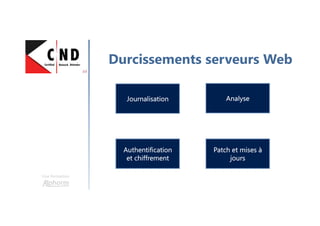

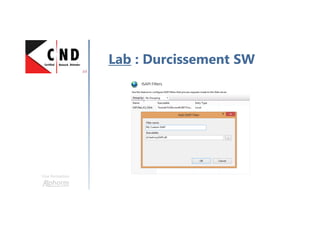

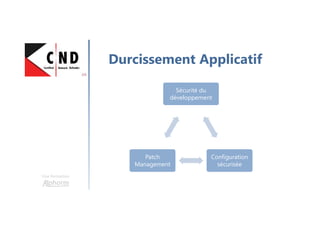

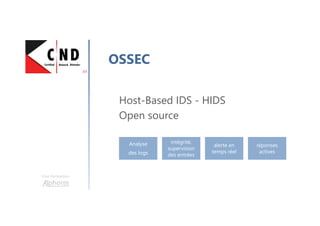

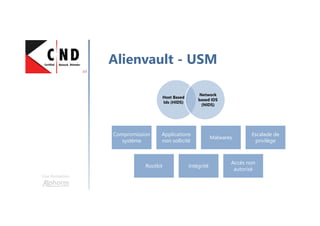

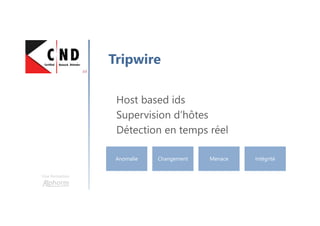

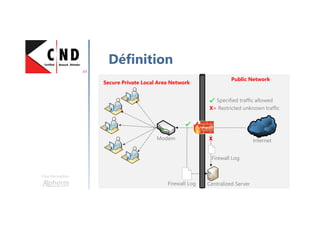

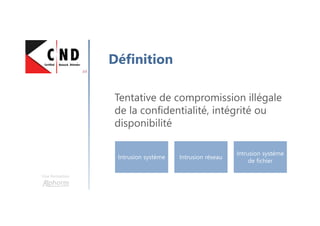

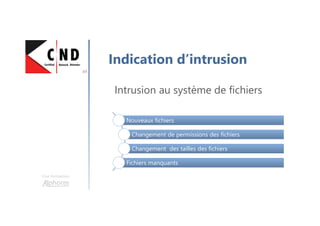

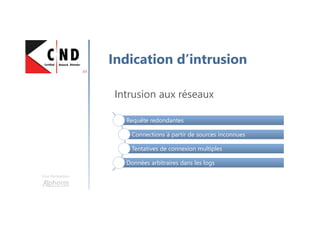

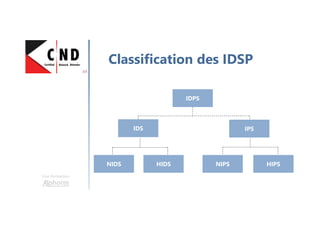

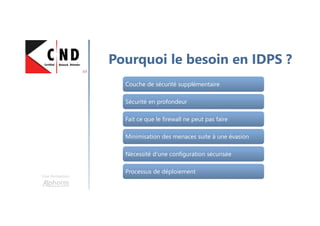

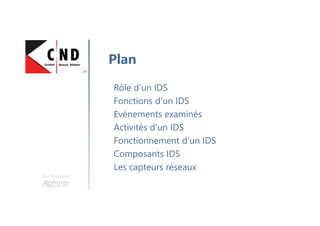

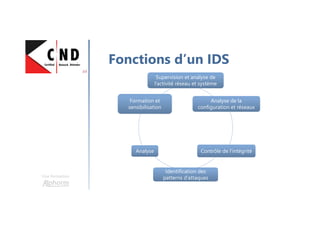

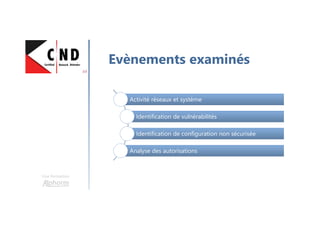

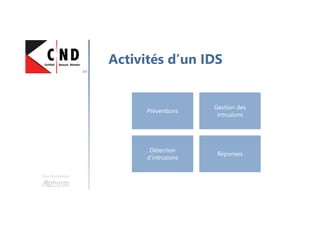

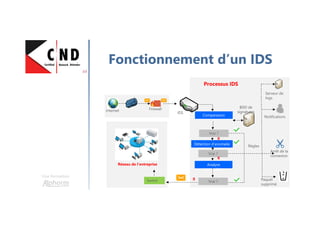

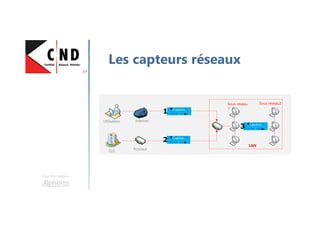

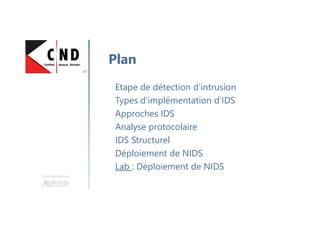

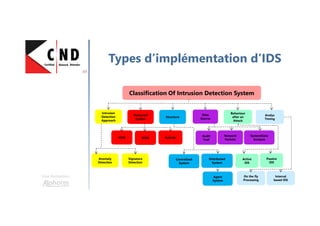

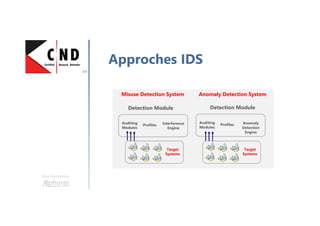

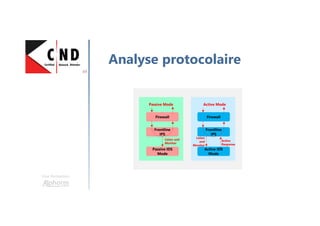

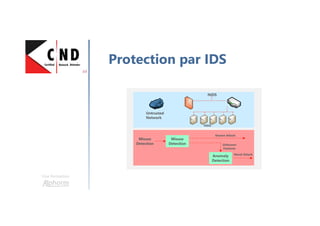

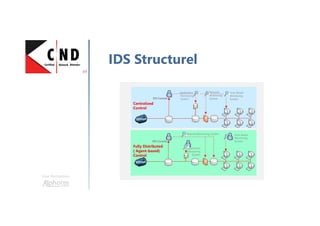

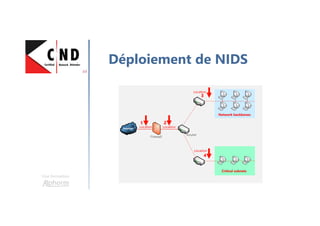

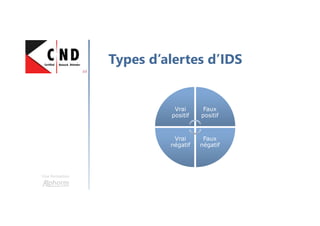

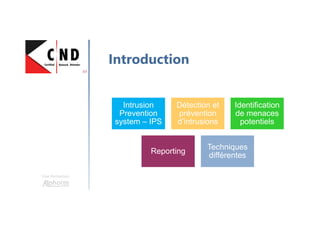

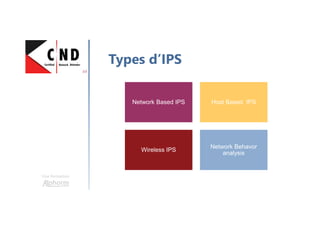

La formation certifiée en défense réseau par Hamza Kondah couvre des sujets essentiels tels que la sécurité des hôtes, la gestion des firewalls, des IDS, des VPN, et la protection des réseaux sans fil. Les apprenants acquerront des compétences en durcissement, analyse du trafic, gestion des incidents, ainsi que des connaissances en systèmes de détection d'intrusions (IDS) et de prévention contre les pertes de données (DLP). La formation inclut des prérequis techniques et se termine par un examen de certification.