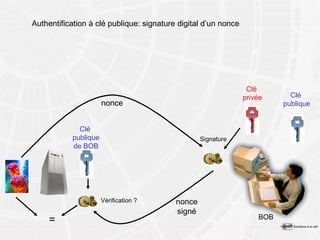

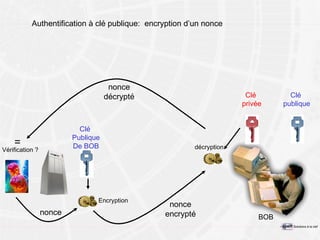

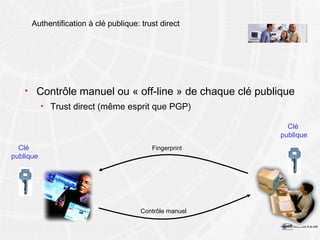

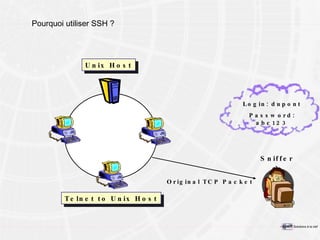

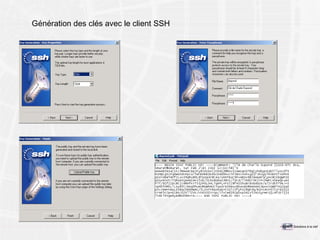

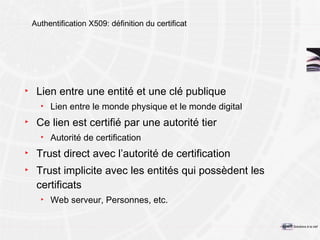

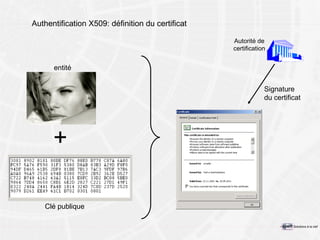

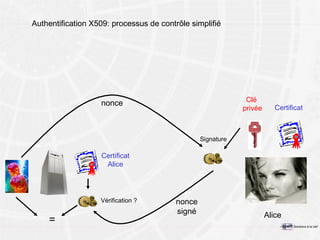

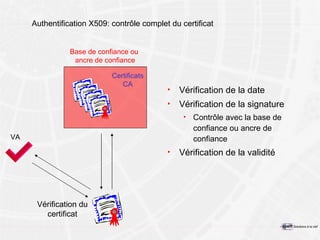

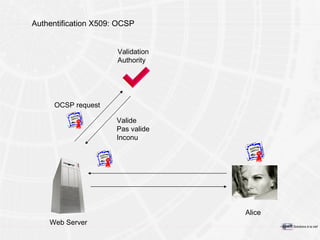

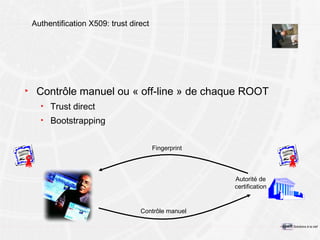

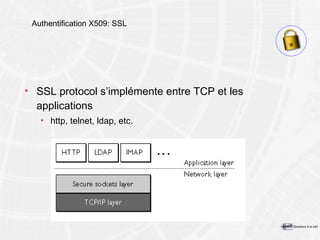

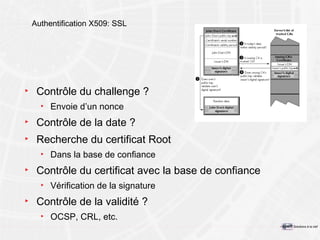

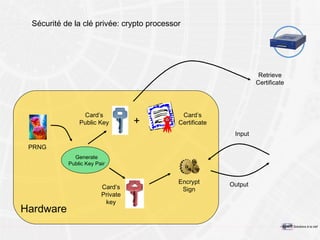

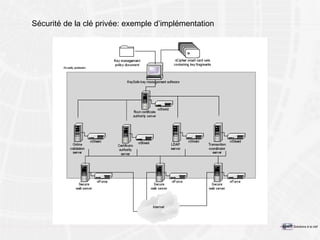

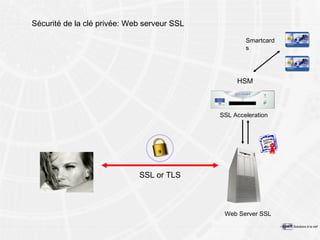

Le document présente des concepts clés relatifs à l'authentification à clé publique, y compris les algorithmes RSA et DSS, l'utilisation de certificats X.509, et la sécurité des clés privées. Il aborde également des techniques spécifiques comme l'authentification SSH et les défis liés à la gestion des certificats, tels que la révocation et la confiance. Enfin, il décrit différentes méthodes de stockage des clés, notamment via des smartcards et des modules de sécurité hardware (HSM).

![Pour plus d’informations e-Xpert Solutions SA Sylvain Maret Route de Pré-Marais 29 CH-1233 Bernex / Genève +41 22 727 05 55 [email_address]](https://image.slidesharecdn.com/authentificationpki1-21-090529134057-phpapp02/85/Strong-Authentication-with-PKI-48-320.jpg)