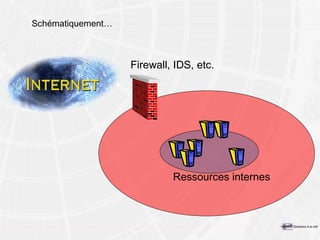

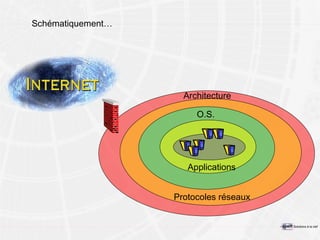

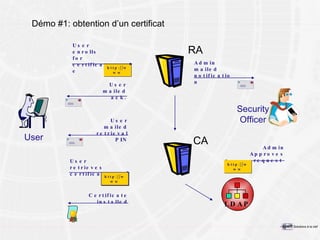

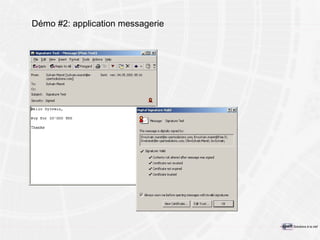

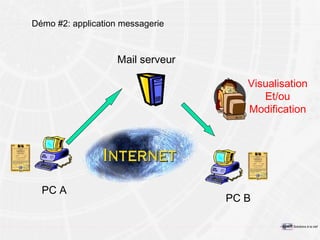

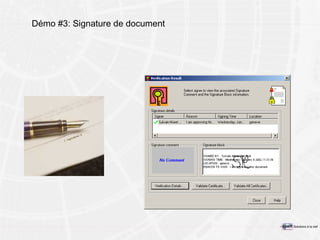

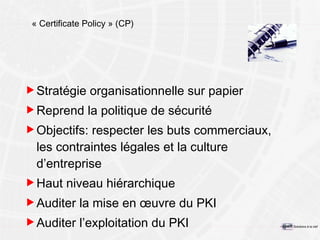

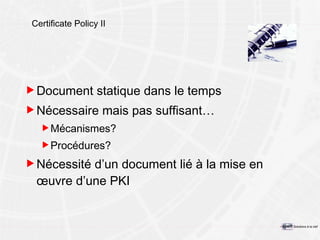

Ce document présente la mise en place d'une infrastructure à clés publiques (PKI) pour sécuriser les transactions électroniques et la messagerie. Il souligne l'importance d'une politique de sécurité claire et d'une approche en couches pour minimiser les risques et augmenter la cohérence des systèmes de sécurité. Les applications PKI et leurs mécanismes, comme les certificats numériques, sont explorés pour établir des relations de confiance dans les environnements de communication actuelle.

![Pour plus d’informations e-Xpert Solutions SA Sylvain Maret Route de Pré-Marais 29 CH-1233 Bernex / Genève +41 22 727 05 55 [email_address]](https://image.slidesharecdn.com/pkiparlapratique4-090529134435-phpapp01/85/PKI-par-la-Pratique-59-320.jpg)