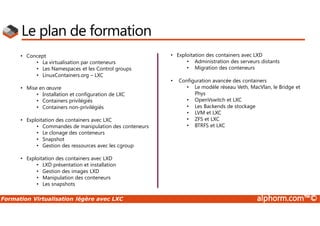

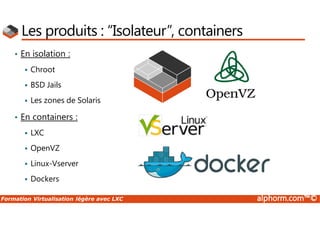

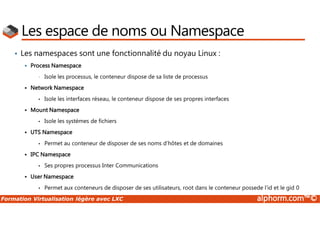

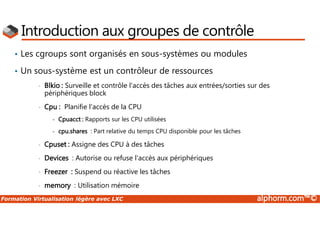

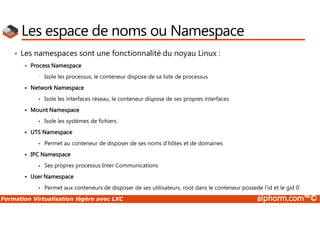

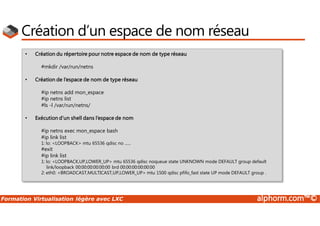

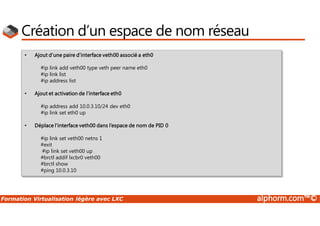

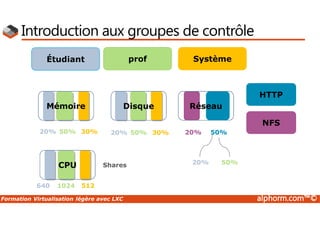

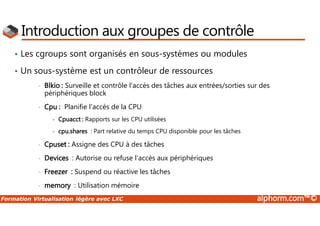

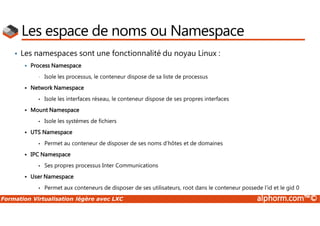

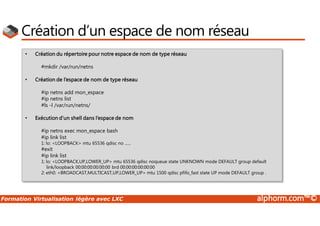

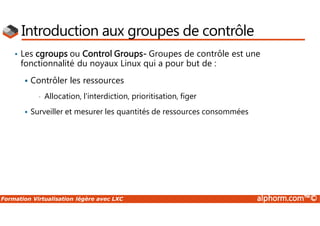

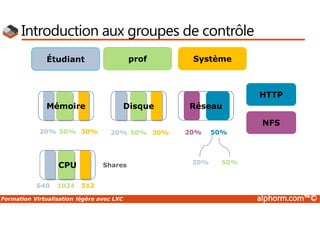

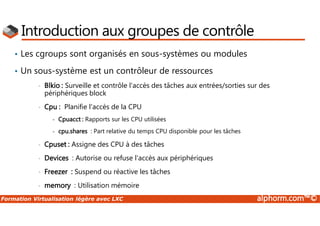

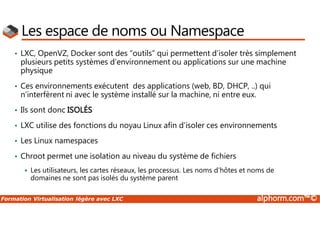

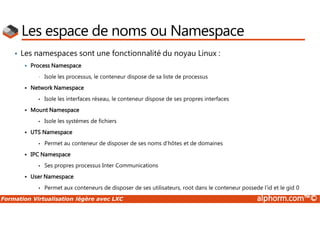

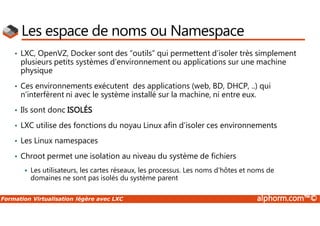

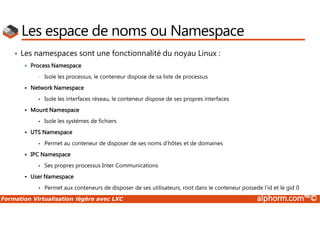

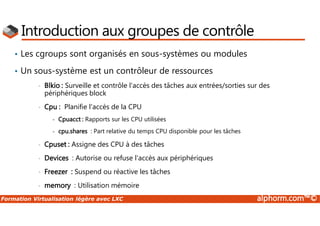

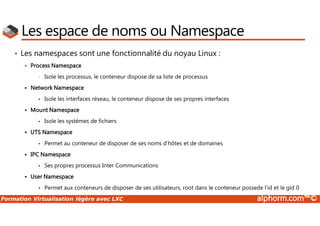

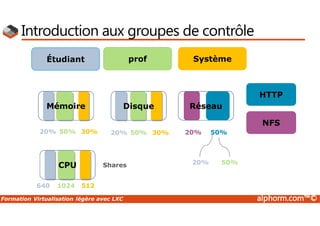

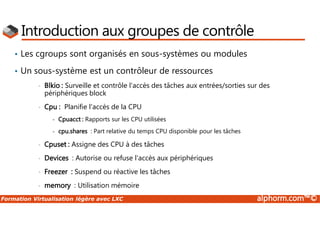

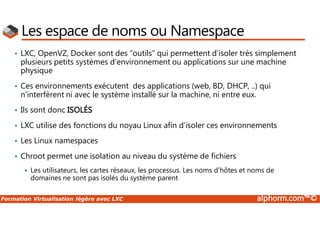

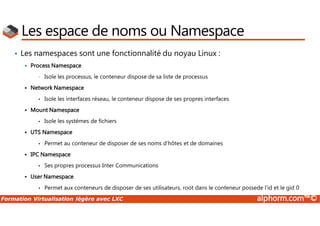

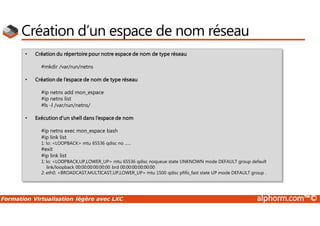

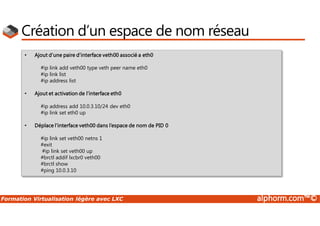

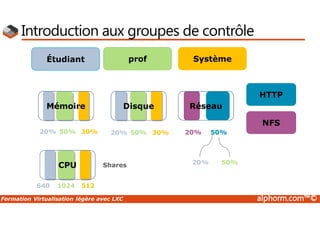

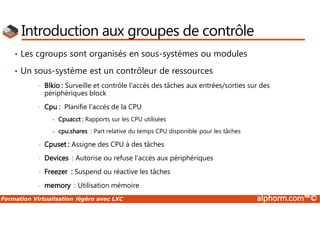

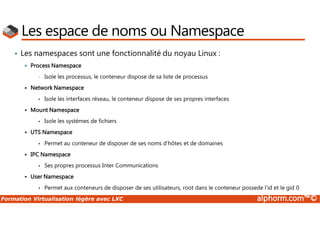

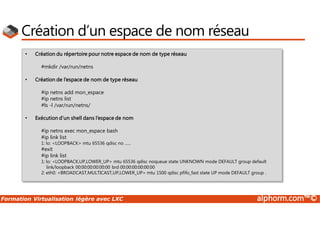

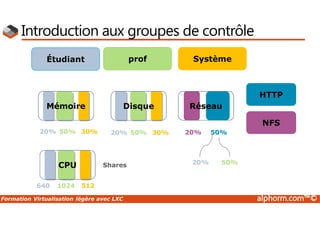

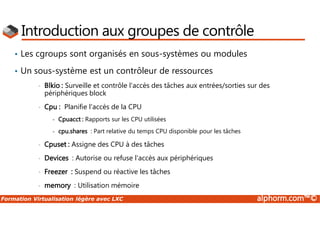

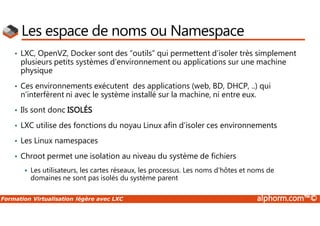

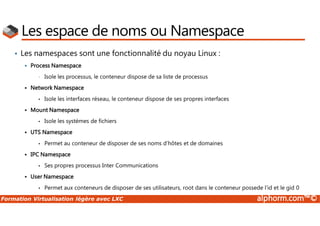

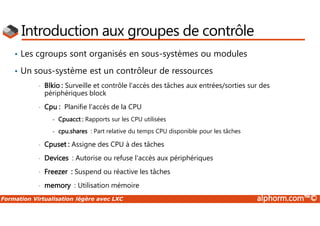

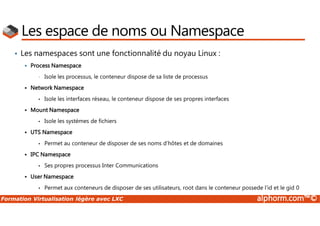

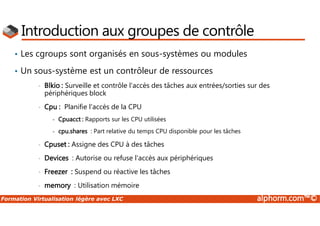

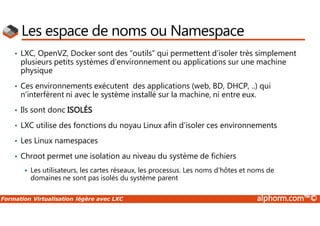

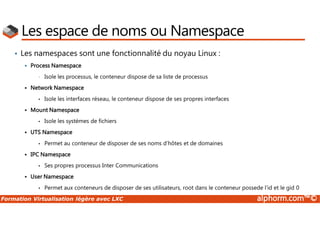

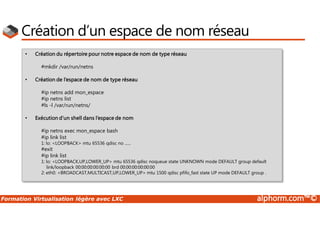

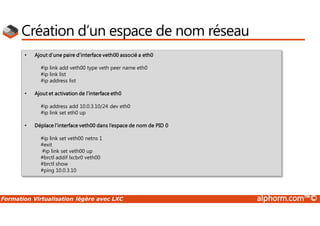

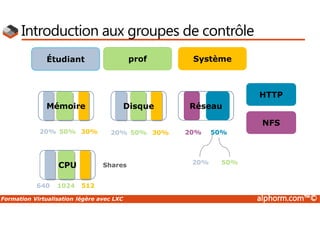

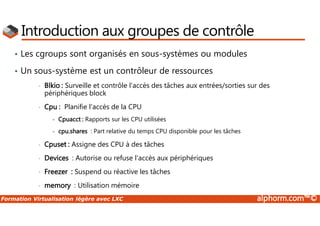

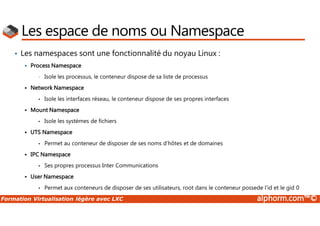

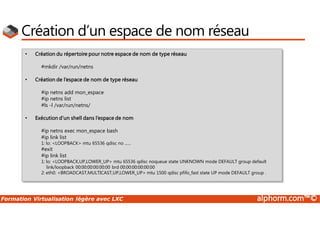

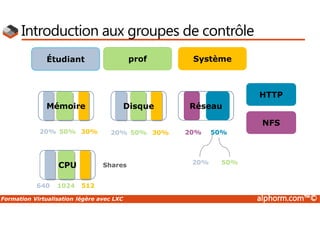

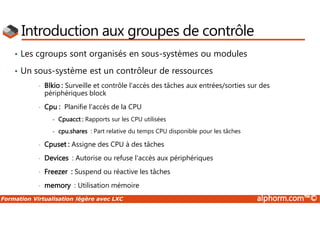

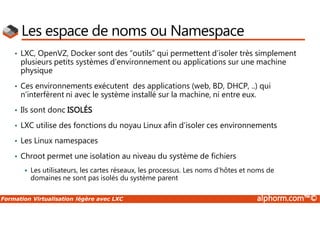

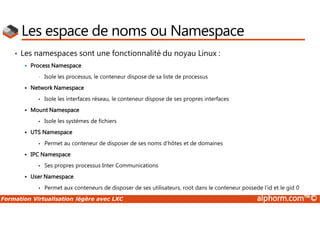

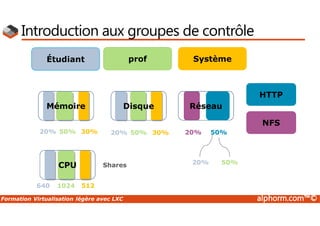

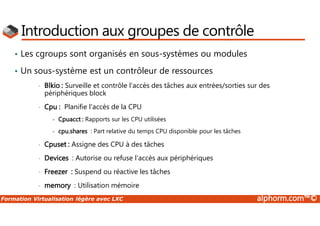

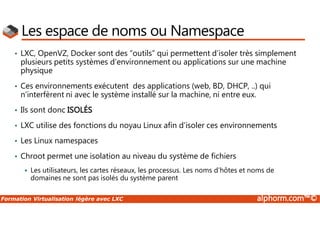

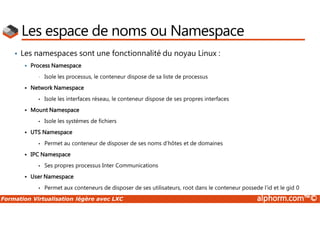

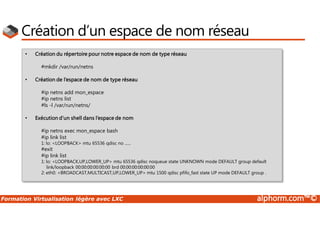

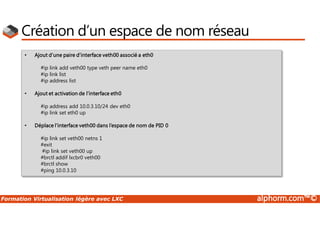

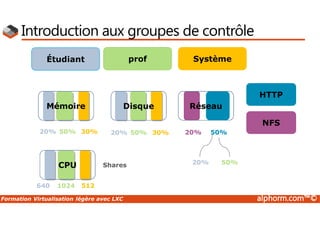

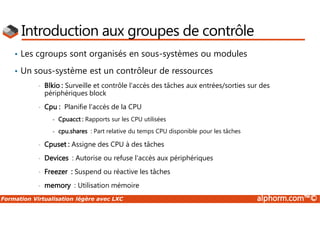

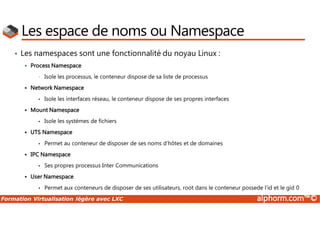

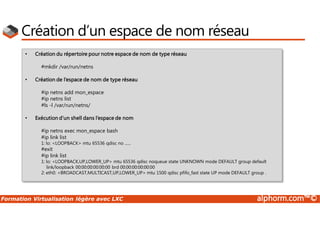

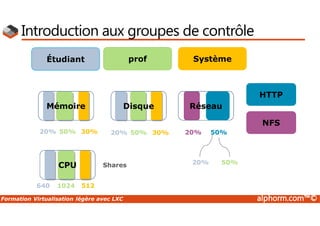

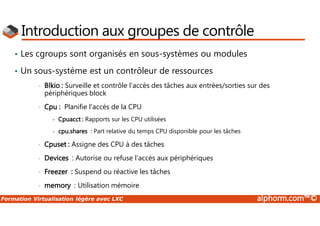

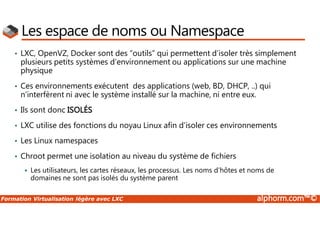

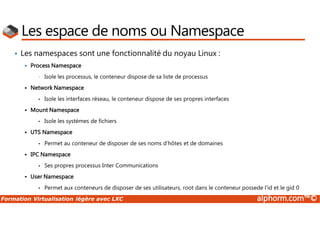

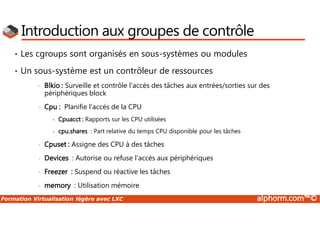

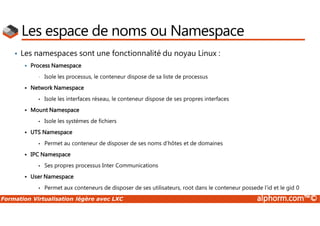

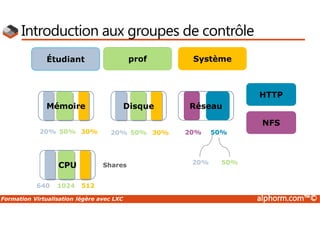

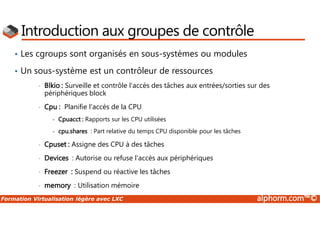

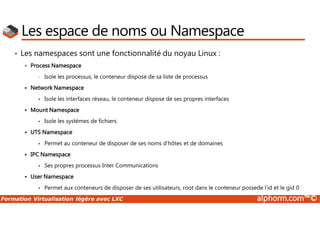

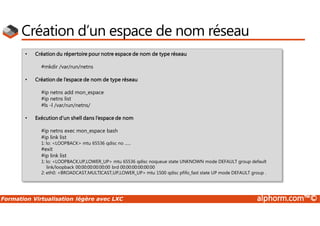

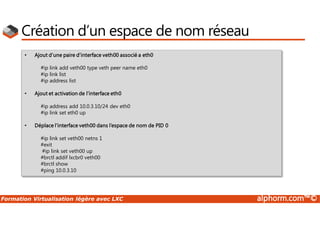

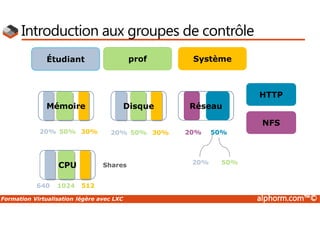

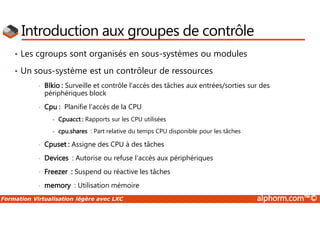

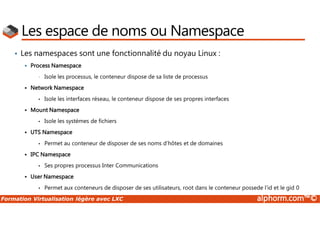

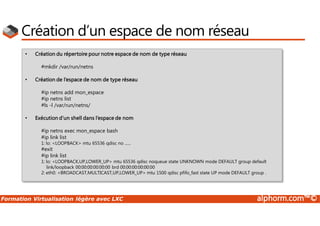

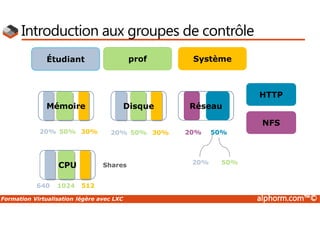

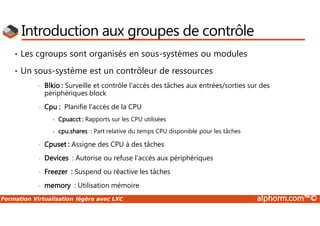

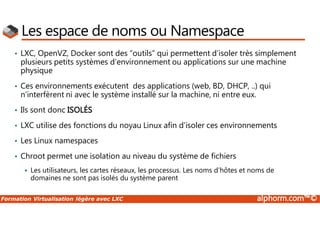

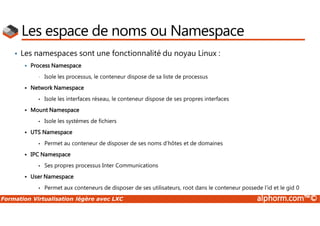

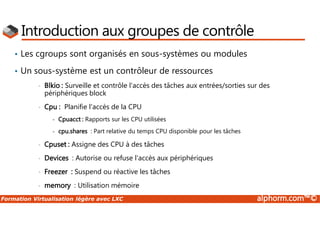

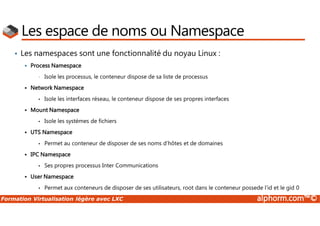

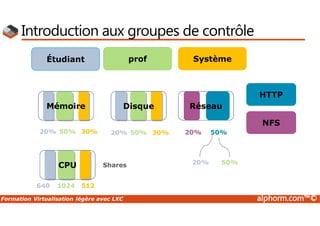

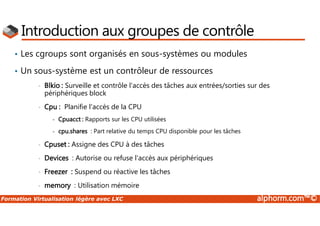

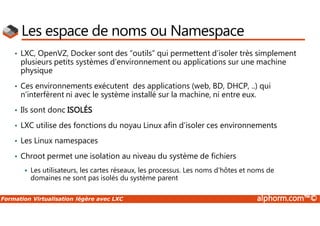

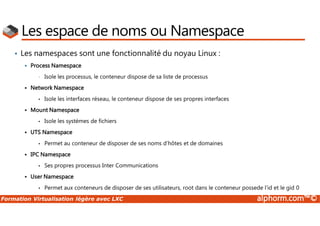

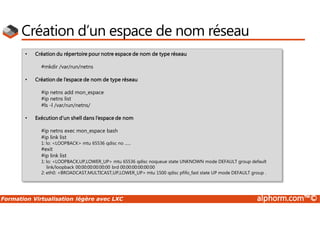

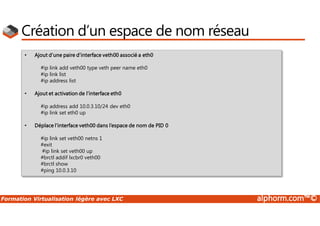

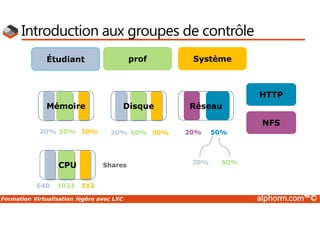

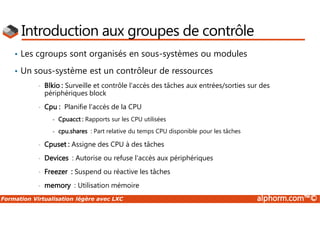

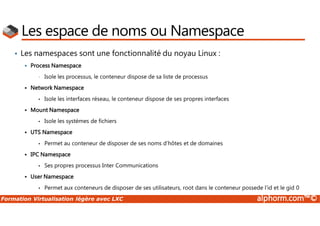

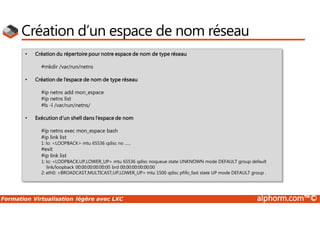

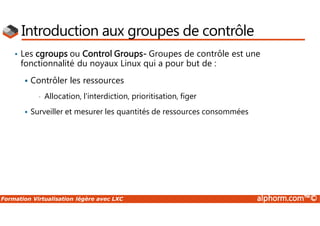

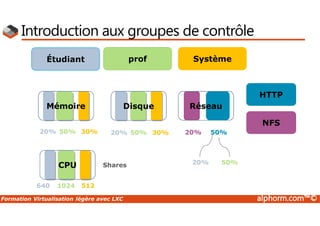

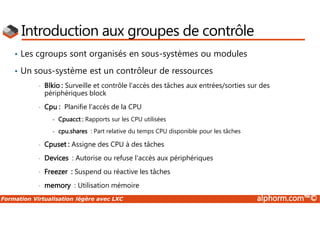

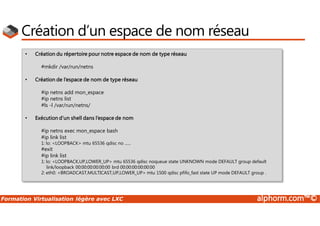

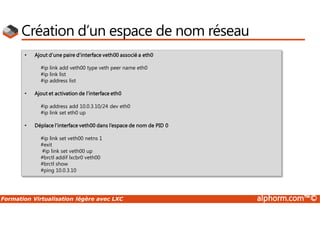

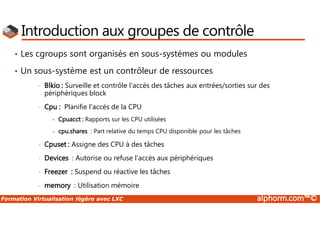

La formation sur la virtualisation légère avec LXC, animée par Ludovic Quenec'hdu, aborde les concepts fondamentaux tels que les conteneurs, les namespaces et les groupes de contrôle (cgroups). Elle cible principalement les chefs de projet, administrateurs et développeurs ayant une bonne culture de Linux et de la ligne de commande. La formation couvre également l'installation, la configuration et l'administration des conteneurs LXC et LXD.