Cette formation Fortinet UTM couvre les aspects essentiels de la sécurité réseau pour des administrateurs et ingénieurs, y compris l'administration des appareils Fortigate et leurs fonctionnalités. Les participants acquièrent des connaissances sur les protocoles TCP/IP, les pare-feux, les services de mise à jour Fortiguard, et l'administration administrative. Le document contient également des détails sur les méthodes de sauvegarde et de mise à niveau du firmware.

![18/02/2016

72

Formation Fortinet UTM alphorm.com™©

FortiAnalyzer/FortiManager : Configuration

• Jusqu’à 3 équipements FortiAnalyzer/FortiManager séparés,

configurable en CLI

Plusieurs boitiers peuvent être rajoutés pour des besoins de redondance

La génération et l’envoi de journaux est gourmand en ressources

config log [fortianalyzer | fortianalyzer2 | fortianalyzer3] setting

set status enable

set server x.x.x.x

end](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-72-320.jpg)

![18/02/2016

94

Formation Fortinet UTM alphorm.com™©

Alertes Email : Configuration

• Configurer d’abord le paramètre du serveur SMTP

• Envoyer à jusqu’à 3 destinataires

config system email-server

set type custom

set reply-to (email)

set server (IP or FQDN)

set port (connection port)

set source-ip (interface-ip)

set authenticate [enable | disable]

set security [none | starttls | smtps]

end](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-94-320.jpg)

![18/02/2016

188

Formation Fortinet UTM alphorm.com™©

Capture de paquets : Exemples

• Ne pas spécifier un hôte qui risque de change d’IP à cause du NAT

• Utiliser l’interface ‘any’ et un niveau de détail à 4 est le plus utilisé

• Exemples :

IP

ICMP

TCP : Paquets avec le paramètre SYN flag

FTP

• Connexion et données, FTP passif

• Connexion et données, FTP actif

• Si utilisation de SSH, ne pas sniffer vos propres paquets

diag sniff packet any ‘dst host 10.200.1.254’ 4

diag sniff packet any ‘dst host 10.200.1.254 and icmp’ 4

diag sniff packet any ‘icmp[icmptype] !=0 and icmp[icmptype] !=8’ 4

diag sniff packet any ‘tcp[13]&2==2’ 4

diag sniff packet any ‘host 10.200.1.254 and (port21 or port ??)’ 4

diag sniff packet any ‘host 10.200.1.254 and (port21 or port 20)’ 4

diag sniff packet any ‘!port 22’ 4](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-188-320.jpg)

![18/02/2016

192

Formation Fortinet UTM alphorm.com™©

Combiner les traces de paquet et flux

• Suivi des paquets à l’arrivée avec des actions FortiOS

• Mieux !

Paramétrer le debug flow, puis démarrer le sniffer

Fortigate # diagnose sniffer packet any ‘host 10.200.1.254 and port 80’ 4

interface=[any]

filters=[host 10.200.1.254 and port 80]

51.685869 port3 in 10.0.1.10.58376 -> 10.200.1.254.80:syn

3479847099

51.937927 port3 in 10.0.1.10.58378 -> 10.200.1.254.80:syn

1978229729

51.679653 port3 in 10.0.1.10.58376 -> 10.200.1.254.80:syn

3479847099

51.930621 port3 in 10.0.1.10.58378 -> 10.200.1.254.80:syn

1978229729](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-192-320.jpg)

![18/02/2016

261

Formation Fortinet UTM alphorm.com™©

Timeout d’authentification

#config user setting

#set auth-timeout-type [idle-timeout | hard-timeout | new-session]

#end

• Le timeout spécifie combien de temps un utilisateur peut

rester idle avant qu’il ne soit obligé de s’authentifier une

nouvelle fois

• 5 minutes par défaut

• 3 options :

• Idle (par défaut) – il ne doit pas y avoir de trafic pour

la durée définie

• Hard – valeur absolue. L’authentification expire après

la durée définie

• Nouvelle session – si aucune session n’est créée](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-261-320.jpg)

![18/02/2016

298

Formation Fortinet UTM alphorm.com™©

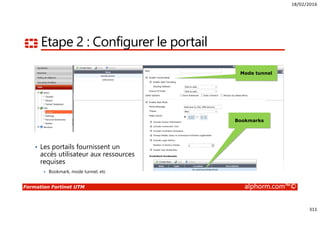

Bookmarks utilisateurs – Configuration

• ‘apptype’ dispose de différents sous-paramètres

Par exemple, « URL » pour « web », « répertoire » pour « ftp », etc.

• Les bookmarks portforwarding sont valables pour trois types spécifiques :

Citrix

Portforward

rdpnative

config vpn ssl web user-bookmark

edit [Nom user]

config bookmarks

edit [Titre bookmark]

set apptype [citrix|ftp|portforward|rdp|rdpnative|smb|ssh|telnet|vnc|web]

set description [entrer une description]

set sso [disable|auto]

…

…

end](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-298-320.jpg)

![18/02/2016

302

Formation Fortinet UTM alphorm.com™©

Vérification d’intégrité : Configuration

• Repose sur des solutions soft tiers pour assurer l’intégrité du client

• Vérifie si le bon logiciel est installé sur le PC, autrement la tentative de

connexion VPN SSL est rejetée

• Configuration CLI :

config vpn ssl web portal

edit [Nom_portail]

set host-check {none|av|fw|av-fw|custom}

set host-check-interval <secondes>

end

config vpn ssl web host-check-software

show](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-302-320.jpg)

![18/02/2016

303

Formation Fortinet UTM alphorm.com™©

Sécuriser les accès : Restriction des IPs hôtes

• Par défaut, tous les IPs sont autorisées à se connecter

Pas tous les hôtes externes ont besoin de se connecter

Des hôtes spécifiques peuvent être spécifiés

• La liste complète peut être déniée en CLI

Tous les IPs sont autorisées exceptées celles listées

config vpn ssl setting

set source-address-negate [enable|disable]

set source-address6-negate [enable|disable]

end](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-303-320.jpg)

![18/02/2016

391

Formation Fortinet UTM alphorm.com™©

Gros fichiers : bloquer ou non ?

• Plus grand que la mémoire tampon ? Ne peut être complètement scané

pour les virus

• Traitement ajusté

Journaliser si le fichier est trop grand ? (Oui par défaut)

Bloquer si le fichier est trop grand ? (Non par défaut)

# config firewall profile-protocol-options

# edit <profile-name>

# set oversize [l-<model-limit>]

# set oversize-log {enable | disable}

# config {http | ftp | imap | mapi | pop3 | smtp}

# set options oversize

# end](https://image.slidesharecdn.com/alphorm-160220203315/85/Alphorm-com-Formation-Fortinet-UTM-391-320.jpg)