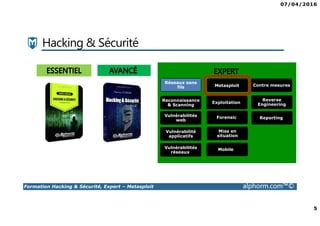

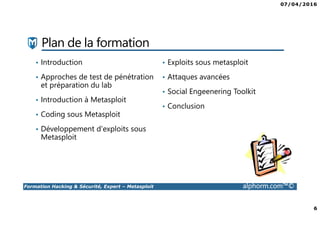

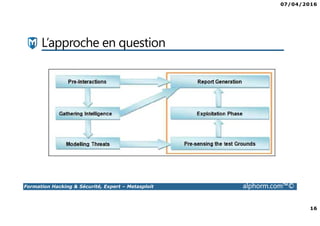

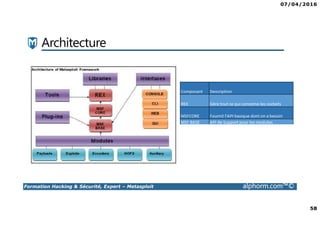

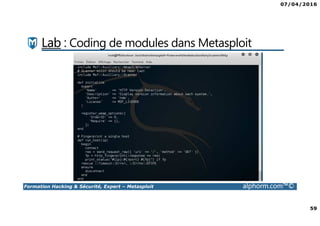

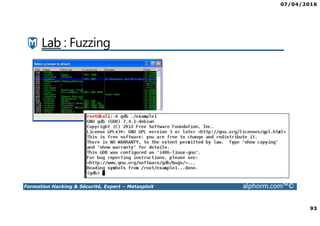

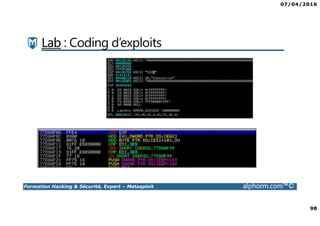

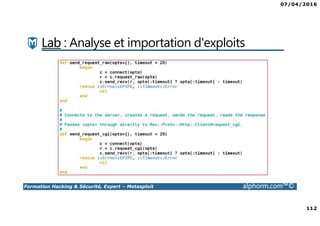

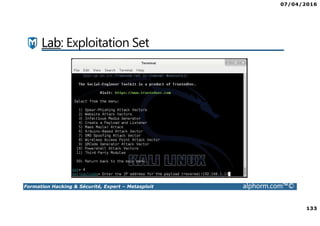

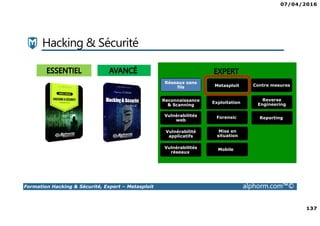

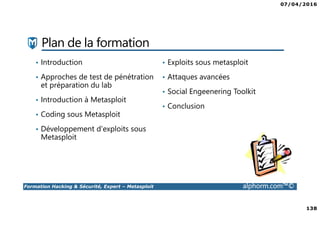

Ce document présente une formation sur l'utilisation de Metasploit pour le hacking et la sécurité informatique, animée par Hamza Kondah, consultant indépendant et Microsoft MVP. La formation couvre des concepts essentiels comme les tests de pénétration, la configuration de lab, le coding, et l'exploitation de failles. Elle est destinée à divers publics tels que les pentesteurs, administrateurs réseaux, et toute personne souhaitant approfondir ses connaissances en sécurité des systèmes d'information.