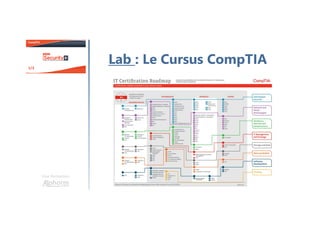

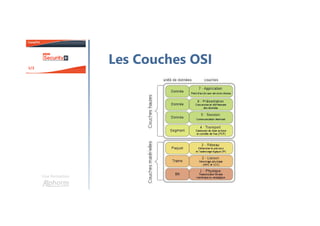

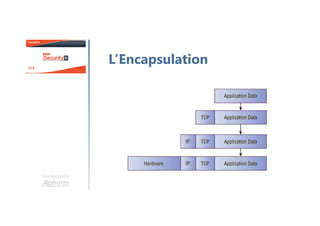

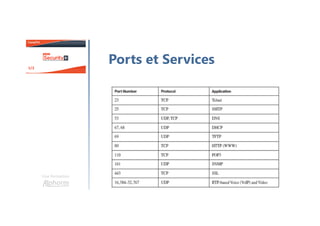

La formation CompTIA Security+ (SY0-401), animée par Hamza Kondah, vise à préparer les participants à identifier les risques, proposer des solutions et maintenir un niveau de sécurité adéquat. Le cursus couvre des domaines variés tels que la sécurité réseau, la cryptographie, les menaces et vulnérabilités, ainsi que les pratiques de sécurité opérationnelle. Les prérequis incluent une connaissance de base de la pile TCP/IP et une première expérience dans le domaine IT.