Ce rapport de stage présente l'implémentation d'une solution WAN intelligent de Cisco au sein de la Caisse Nationale de Sécurité Sociale (CNSS) pour l'obtention d'une licence appliquée en informatique. Le document décrit le contexte du projet, l'organisation de la CNSS, les technologies existantes et les objectifs d'optimisation du réseau. Il détaille également les étapes de conception, de configuration et d'installation nécessaires à la mise en œuvre de cette solution.

![[Tapez ici]

MINISTERE DE L’ENSEIGNEMENT SUPERIEUR ET DE LA

RECHERCHE SCIENTIFIQUE

UNIVERSITE TUNIS EL MANAR

INSTITUT SUPERIEUR D’INFORMATIQUE

RAPPORT DE STAGE DE FIN D’ETUDES

Présenté en vue de l’obtention du

Diplôme National de Licence Appliquée en Sciences et Technologies

Mention : Informatique

Spécialité : Administration des Systèmes et Réseaux

Par Mohamed Amine EL ABED

Encadrant professionnel Monsieur Jounaidi MALEK

Encadrant académique Monsieur Bechir BEN GOUISSEM

Réalisé au sein de la Caisse nationale de sécurité sociale (CNSS)

Année universitaire 2017/2018

Implémentation de la solution WAN intelligent de Cisco](https://image.slidesharecdn.com/rapportpfears20-18-180524003147/85/projet-fin-d-etude-IWAN-1-320.jpg)

![59

Bibliographie

[1] Intelligent WAN Technology Design Guide,

https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Jan2015/CVDIWANDesignGuide-

JAN15.pdf

[2] Cisco IOS DMVPN Overview,

https://www.cisco.com/c/dam/en/us/products/collateral/security/dynamic -multipoint-vpn-

dmvpn/DMVPN-Overview.pdf

[3] Dynamic Multipoint VPN Configuration Guide Cisco IOS Release 15M&T,

https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/sec-conn-dmvpn/configuration/15-mt/sec-

conn-dmvpn-15-mt-book.pdf

[4] Cisco Dynamic Multipoint VPN : Simple and Secure Branch-to-Branch Communications Data

Sheet, https://www.cisco.com/c/en/us/products/collateral/security/dynamic-multipointvpn-

dmvpn/data-sheet -c78-468520.html

[5] Performance Routing Version 3 Configuration Guide,

https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/pfrv3/configuration/xe-3s/pfrv3-xe-3s-

book/pfrv3.html

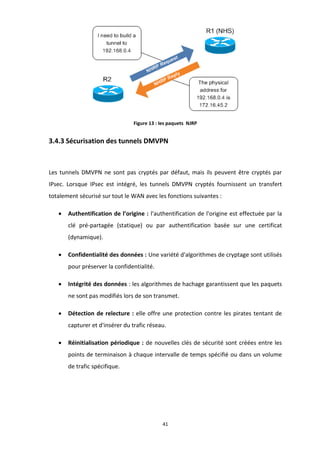

[6] Performance Routing Version 3 Workflow and Operation Guide,

https://www.cisco.com/c/dam/en/us/td/docs/ios-xml/ios/pfrv3/configuration/workflow/pfrv3-

work-flow-guide.PDF

[7] Introduction a` IWAN et a` PfRv3, https://www.cisco.com/c/fr-ca/support/docs/ios-nx-os-

software/performance-routing-pfr/200281-Introduction-To-IWAN-And-PfRv3.pdf

[8] Enterprise Pursuit of Secure MPLS Networks,

https://www.business.att.com/content/whitepaper/MPLSandSecurity.pdf

[9] Intelligent WAN Design Summary,

https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Sep2017/CVD-IWANDesign-

SEP2017.pdf

[10] Transport-Independent Design: Virtualize Your WAN Infrastructure for Any Transport

Service,

https://www.cisco.com/c/en/us/solutions/collateral/enterprise-networks/intelligent](https://image.slidesharecdn.com/rapportpfears20-18-180524003147/85/projet-fin-d-etude-IWAN-59-320.jpg)