Le rapport de stage de fin d'études d'Ahmed Oumezzine présente un projet de supervision et de collecte d'informations à distance sur les machines, réalisé au sein de la société Cloud. Il se compose de trois chapitres : l'étude préalable des solutions existantes, la conception de l'application et la réalisation technique. Ce travail met en avant l'importance des nouvelles technologies de l'information pour améliorer les performances des entreprises.

![Page | 6

Chapitre 1 : étude préalable

I-2-1-1 CPZ-Z

CPU-Z est un utilitaire de diagnostic qui fournit une multitude d'informations précises sur

notre système : Nom et marque du processeur, tension d'alimentation actuelle, package et révision

du processeur, informations sur la carte mère (nom du vendeur, BIOS, chipset) et informations sur

la mémoire (taille, type, spécifications, etc..).

CPU-Z est doté d'une interface intuitive composée de plusieurs onglets : Processeur, Caches, Carte

mère, Mémoire, Cartes graphiques, etc.

CPU-Z affiche le détail des caractéristiques d'un PC: type de processeur, fréquence,

mémoire, bus, cache ou carte mère.

Le programme CPU-Z est l'un des programmes les plus importants dans les spécifications

d'affichage des informations sur la machine. Il est considéré comme le meilleur outil et le plus

puissant [1].

FIGURE I.1: CPU-Z

I-2-1-2 DirectX diagnostic Tools

Le programme DirectX diagnostic Tools est un outil de diagnostic Direct. Il aide à trouver

la source des différents problèmes. Microsoft DirectX offre des performances de rapidité pour les

jeux et les logiciels riches en animation vidéo.](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-16-320.jpg)

![Page | 7

Chapitre 1 : étude préalable

FIGURE I.2: DIRECTX DIAGNOSTIC TOOLS

I-2-1-3 Webroot System Analyzer

Parfois, on remarque que notre ordinateur n'est pas à son meilleur état de fonctionnement et

qu'il y a un problème. Par exemple, s'il se ralentit après quelques minutes d’utilisation ou qu'il

s'arrête brusquement. Ce programme permet d'identifier les causes possibles qui conduisent à des

problèmes dans le fonctionnement du système.

Le Webroot System Analyzer permet d’obtenir une analyse détaillé de notre ordinateur en

ce qui concerne le niveau de sécurité et l’état du matériel.

Il suffit de lancer l’application, scanner l'ordinateur, analyser les résultats, puis prendre les mesures

correspondantes pour mettre à jour.

Le programme examine l'ordinateur en quelques minutes et affiche les résultats obtenus dans un

bref rapport sur l’écran. Les articles qui nécessitent plus d'attention que d'autres sont en rouge ou en

jaune [2].

FIGURE I.3: Webroot System analyzer](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-17-320.jpg)

![Page | 8

Chapitre 1 : étude préalable

I-2-1-4 Speccy

Ce logiciel permet de connaître les informations concernant le matériel de l'ordinateur pour

mieux détecter les problèmes pouvant survenir. Ce logiciel est conçu pour lister les composants du

PC. Les principales fonctions de Speccy sont:

1°) l'affichage de toutes les informations concernant chaque composant de la machine, par exemple

la carte mère, les cartes graphiques, les disques durs...

2°) d'effectuer un inventaire des matériels qui sont installés sur la machine. De plus, il informe

l'utilisateur sur les détails techniques qui ne sont pas toujours portés à sa connaissance.

3°) la détermination de la température des différents composants, ce qui permet de savoir

immédiatement si un problème existe et d'y remédier [3].

FIGURE I.4 : Speccy

I-2-1-5 AIDA64 Extrême Edition

AIDA64 Extrême Edition (auparavant connu sous le nom EVEREST) est aujourd'hui le

logiciel de référence pour le diagnostic et le test des PC sous Windows.

Une des fonctions de AIDA64 Extrême Edition est d'extraire un maximum de détails sur

tous les composants du PC pour les afficher à l'écran, les imprimer ou les sauvegarder dans des

nombreux formats. AIDA64 Extrême Edition produit ainsi des informations essentielles, très utiles

lors des opérations d'optimisation et de réglages fins.

AIDA64 Extrême Edition propose ainsi de nombreux tests pour évaluer les performances du

CPU, du FPU et de la mémoire. Les résultats de ces tests sont très précieux pour comparer

objectivement un système par rapport à ceux enregistrés dans la base de données du logiciel [4].](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-18-320.jpg)

![Page | 9

Chapitre 1 : étude préalable

FIGURE I.5 : Aida64 extrême Edition

I-2-1-6 Join Me

Join.Me (ZTE) est un gestionnaire de contenus pour les Smartphones ZTE série R.

Connectée à un PC ou Mac, l'application proposé nous aide à gérer notre répertoire de contacts ainsi

que nos documents, nos messages, notre agenda, etc. Nous avons même la possibilité d'envoyer un

nouveau message, d'ajouter un nouveau contact, de créer un nouvel évènement dans notre calendrier

ou de surfer sur Internet.

Les avantages de ce type de web application sont multiples, on peut citer tout d'abord : le

gain de temps dans la transmission des documents, la possibilité de dialoguer à tout moment avec

des interlocuteurs lointains, des déplacements réduits pour les collaborateurs, l'avantage de travailler

avec une même base documentaire, l'organisation instantanée d'une réunion, etc. Enfin, c'est un

avantage économique certain, avec des gains liés à une réduction des frais de communication, de

déplacements et de coûts d'expédition des documents. 'Join.Me' est l'outil idéal du 'co-worker', du

dépanneur informatique, de l'enseignant, du commercial, du cadre ou du chef d'entreprise [5].

FIGURE I.6 : Join.Me](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-19-320.jpg)

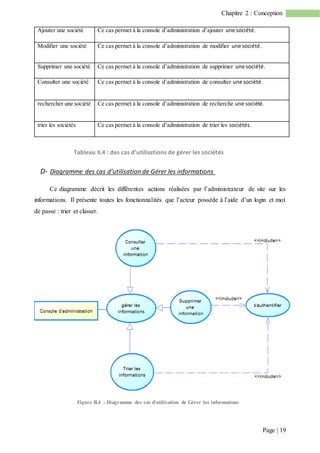

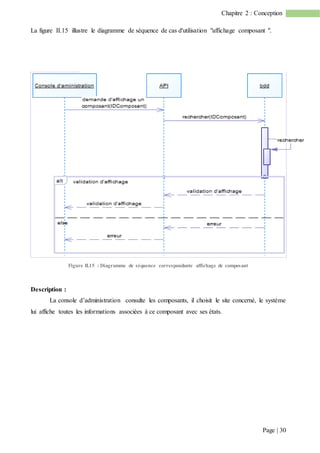

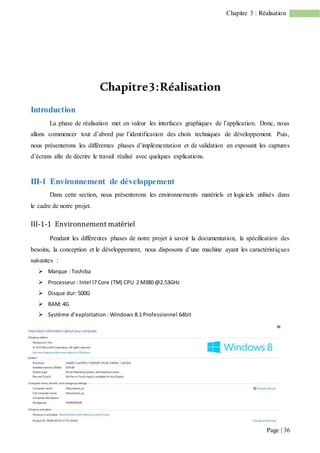

![Page | 14

Chapitre 2 : Conception

Les 14 diagrammes UML sont dépendants hiérarchiquement et se complètent, de façon à permettre

la modélisation d'un projet tout au long de son cycle de vie.

Les diagrammes peuvent être classés en:

* Diagramme statique (diagramme de classe),

* Diagramme dynamique (diagramme état, activité, objet, communication...),

* Diagramme d'architecture (composant/déploiement),

* Diagramme d'usage (use case).

Le plus important c'est le diagramme de classe [7].

II-2 Conception de la base des données

II-2-1 Définition des objets

Nom Libellé

Société Table contenant les informations spéciales sur la société

Licence Table contenant la licence réservée pour la société

Machine Table contenant des informations spéciales sur la machine

Composant Table contenant l'ensemble des composants des machines

Propriété des composants Table contenant l'ensemble des propriétés de chaque composant

Tableau II.1 : définition des objets

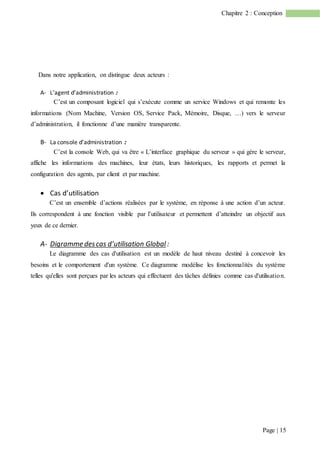

II-2-2 Le Modèle des cas d’utilisation

Les cas d’utilisation (use cases) a pour objectif de décrire sous forme d’actions et de

réactions le comportement d’un système du point de vue d’un utilisateur.

II-2-2-1 Les éléments de base des cas d’utilisation

Acteur

C’est une entité externe qui agit sur le système. Elle peut prendre des décisions (consulter

ou modifier l’état du système) contrairement à un élément logiciel. Un acteur peut être un

utilisateur ou un autre système.

Nous pouvons distinguer quatre types d’acteurs :

acteurs principaux

acteurs secondaires

matériel externe

autres systèmes](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-24-320.jpg)

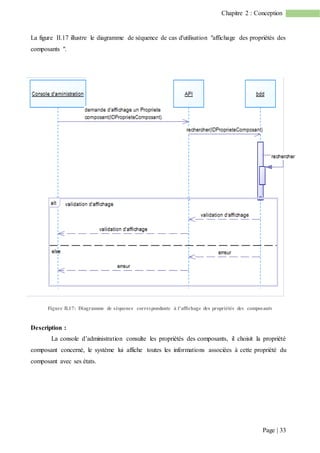

![Page | 37

Chapitre 3 : Réalisation

Figure III.1 Système d’exploitation utilisé

III-1-2 Environnement logiciel

Les principaux outils qui ont contribué à la qualité de développement sont :

III-2-1 WampServer (Serveur de gestion des bases des données)

WampServer (anciennement WAMP5) est une plateforme de développement Web de type WAMP,

permettant de faire fonctionner localement (sans se connecter à un serveur externe) des scripts PHP.

WampServer n'est pas en soi un logiciel, mais un environnement comprenant deux serveurs (Apache

et MySQL), un interpréteur de script (PHP), ainsi que phpMyAdmin pour l'administration Web des

bases MySQL [7].

III-2-2 Notepad++

Notepad++ est un éditeur de texte générique codé en C++, qui intègre la coloration syntaxique

de code source pour les langages et fichiers C, C++, Java, C#, XML, HTML, PHP, JavaScript,

makefile, art ASCII, doxygen, .bat, MS fichier ini, ASP, Visual Basic/VBScript, SQL, Objective-C,

CSS, Pascal, Perl, Python, R, MATLAB, Lua, TCL, Assembleur, Ruby, Lisp, Scheme, Properties,

Diff, Smalltalk, PostScript et VHDL ainsi que pour tout autre langage informatique, car ce logiciel

propose la possibilité de créer ses propres colorations syntaxiques pour un langage quelconque [8] .](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-47-320.jpg)

![Page | 38

Chapitre 3 : Réalisation

III-2-3 Sublime Text

Sublime Text est un éditeur de texte générique codé en C++ et Python, disponible sur

Windows, Mac et Linux. Le logiciel a été conçu tout d'abord comme une extension pour Vim, riche

en fonctionnalité Depuis la version 2.0, sortie le 26 juin 20122, l'éditeur prend en charge 44 langages

de programmation majeurs, tandis que des plugins sont souvent disponibles pour les langages plus

rares [9].

III-2-4 PowerAMC

PowerAMC est un logiciel de modélisation (modeleur) de Sybase. En 2006, il inclut les

modélisations de bases de données (MPD, MCD), UML, modélisation de traitements Merise (MCC,

MOT, MCT) modélisation de processus métier [10].](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-48-320.jpg)

![Page | 39

Chapitre 3 : Réalisation

III-2-5 Visual studio

Microsoft Visual Studio est une suite de logiciels de développement pour Windows conçue

par Microsoft. La dernière version s'appelle Visual Studio 2013.

Visual Studio est un ensemble complet d'outils de développement permettant de générer

des applications Web ASP.NET, des Services Web XML, des applications bureautiques et des

applications mobiles. Visual Basic, Visual C++, Visual C# et Visual J# utilisent tous le même

environnement de développement intégré (IDE, Integrated Development Environment), qui leur

permet de partager des outils et facilite la création de solutions faisant appel à plusieurs langages. Par

ailleurs, ces langages permettent de mieux tirer parti des fonctionnalités du Framework .NET, qui

fournit un accès à des technologies clés simplifiant le développement d'applications Web ASP et de

Services Web XML grâce à Visual Web Developer [11].](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-49-320.jpg)

![Page | 40

Chapitre 3 : Réalisation

III-2 Choix du langage de programmation

III-2-1 PHP : Hyper Text Preprocessor

PHP: Hyper text Preprocessor, est un langage de scripts libre principalement utilisé pour

produire des pages Web dynamiques via un serveur HTTP, mais pouvant également fonctionner

comme n'importe quel langage interprété de façon locale, en exécutant les programmes en ligne de

commande. PHP est un langage impératif disposant depuis la version 5 de fonctionnalités de modèle

objet complètes. En raison de la richesse de sa bibliothèque, on désigne parfois PHP comme une

plate-forme plus qu'un simple langage [12].

III-2-2 CSS

CSS est l’acronyme de Cascading Style Sheets, est un langage de feuille de style utilisé pour

décrire la mise en forme d'un document écrit avec un langage de balisage. Il permet aux concepteurs

de contrôler l’apparence et la disposition de leurs pages web [13].

III-2-3 JavaScript

Le JavaScript est un langage informatique utilisé dans le développement des pages web. Ce

langage a la particularité de s'activer sur le poste client, autrement dit, c’est votre ordinateur qui va

recevoir le code et qui devra l'exécuter. C'est en opposition à d'autres langages qui sont activé côté

serveur. L'exécution du code est effectuée par votre navigateur Internet tel que Firefox ou Internet

Explorer [14].](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-50-320.jpg)

![Page | 41

Chapitre 3 : Réalisation

III-2-4 JQuery

JQuery est une bibliothèque JavaScript libre (on parle également de Framework JavaScript

libre) développée initialement par John Régis et qui est aujourd'hui maintenue et mise à jour par la

communauté jQuery Team. Le Framework JavaScript jQuery code rapidement et simplement des

traitements à base de code JavaScript pour dynamiser et améliorer l'ergonomie des sites internet [15].

III-2-5 Bootstrap

Bootstrap est une collection d'outils utile à la création de sites web et applications web. C'est

un ensemble qui contient des codes HTML et CSS, des formulaires, boutons, outils de navigation et

autres éléments interactifs, ainsi que des extensions JavaScript en option [16].

III-2-6 Microsoft Visual C#

Visual C# est un outil de développement édité par Microsoft, permettant de concevoir des

applications articulées autour du langage C#.

Visual C# propose les outils pour développer des applications C# hautement performantes qui

ciblent la plateforme nouvelle génération de Microsoft pour la programmation distribuée et

compatible Internet. Ce langage de programmation est simple, de type sécurisé et orienté objet. Il a

été conçu pour générer des applications d’entreprise. Le code écrit en C# est compilé en code managé

exécuté sous le Framework .NET [17].](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-51-320.jpg)

![Page | 42

Chapitre 3 : Réalisation

III-3 Système de gestion de la base de données relationnel

III-3-1 MySQL

MySQL est un système de gestion de base de données. Selon le type d'application, sa licence

est libre ou propriétaire. Il fait partie des logiciels de gestion de base de données les plus utilisés au

monde, autant par le grand public (applications Web principalement) que par des professionnels, au

même titre que Oracle ou Microsoft SQL Server [18].

III-3-2 PhpMyAdmin

PhpMyAdmin (PMA) est une application Web de gestion pour les systèmes de gestion de base

de données MySQL réalisée en PHP. Il s'agit de l'une des plus célèbres interfaces pour gérer une base

de données MySQL sur un serveur PHP. De nombreux hébergeurs, qu'ils soient gratuits ou payants,

le proposent ce qui permet à l'utilisateur de ne pas avoir à l'installer [19].

III-4 Présentation des interfaces utilisateurs

Cette section est consacrée à la présentation du travail réalisé à travers les aperçus des interfaces les

plus pertinentes.](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-52-320.jpg)

![Page | 50

Bibliographie

Bibliographie

Pages

[1] http://www.cpuid.com/softwares/cpu-z.html 5

[2] http://www.webroot.com/us/en/business/resources/analyzer 6

[3] http://www.piriform.com/speccy 7

[4] http://www.aida64.com/downloads 7

[5] https://join.me 8

[6] http://en.wikipedia.org/wiki/Unified_Modeling_Language 21

[7] http://www.wampserver.com 43

[8] http://notepad-plus-plus.org 43

[9] http://www.sublimetext.com 44

[10] http://www.sybase.fr/products/modelingdevelopment/poweramc 44

[11] http://www.visualstudio.com 45

[12] http://en.wikipedia.org/wiki/PHP 45

[13] http://www.w3schools.com/css/DEFAULT.asp 46

[14] http://en.wikipedia.org/wiki/JavaScript 46

[15] http://jquery.com 46

[16] http://getbootstrap.com 47

[17]http://en.wikipedia.org/wiki/Microsoft_Visual_C_Sharp 47

[18]http://www.mysql.com 47

[19] http://wiki.phpmyadmin.net/pma/Welcome_to_phpMyAdmin_Wiki 48](https://image.slidesharecdn.com/rappoorfinalversionfinal-180505232039/85/Rapport-PFE-Cloud-Insights-60-320.jpg)