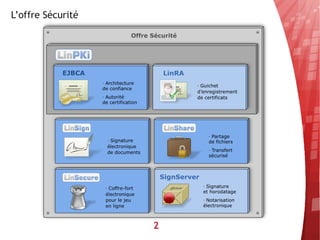

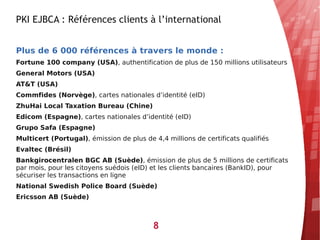

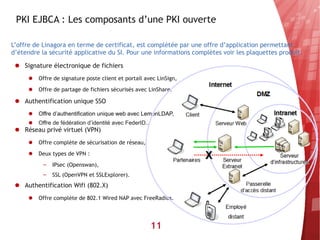

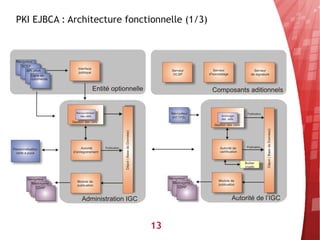

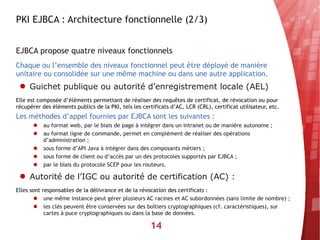

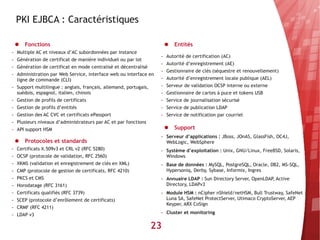

Le document présente linpki ejbca, une infrastructure de gestion de clés open source proposée par Linagora, qui inclut des services tels que linsign, linshare, et signserver, destinés à répondre aux besoins de sécurité numérique. EJBCA, au cœur de l'offre, permet la gestion de certificats numériques et se distingue par sa modularité et son intégration facile dans divers systèmes d'information. En outre, elle est en processus de certification selon les critères communs, assurant une conformité élevée en matière de sécurité.