Ce document présente un rapport sur l'utilisation de Metasploit pour exploiter une vulnérabilité dans le service vsftpd v2.3.4 sur la machine virtuelle Metasploitable 2. Il détaille les fonctionnalités de Metasploit, sa configuration ainsi que les étapes pour effectuer cette exploitation manuellement. La conclusion souligne que bien que cette vulnérabilité ait été exploitée avec succès, elle est obsolète et peu probable à rencontrer dans des environnements actuels.

![8

SECURITE

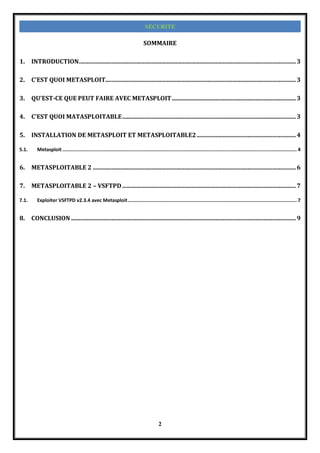

Maintenant on va préciser l’IP de notre hôte-cible par la commande suivante.

msf> set RHOST [IP CIBLE]

Après on va exécuter par la commande run

msf> run

Maintenant on a une session ouvert dans la machine Matasploitable 2. On va travailler sur cette dernière.

-ls /etc pour afficher le contenu du dossier etc.

-on va créer un dossier ‘khalid’](https://image.slidesharecdn.com/tpmetasploit-edaigkhalid-191109145455/85/Metasploit-et-Metasploitable2-exploiter-VSFTPD-v2-3-4-8-320.jpg)