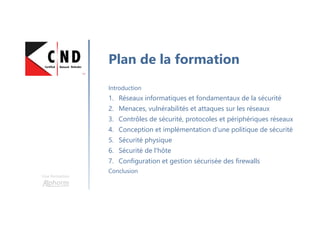

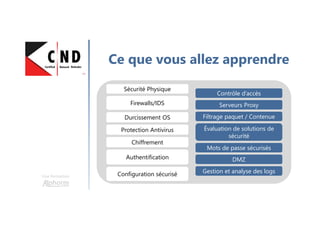

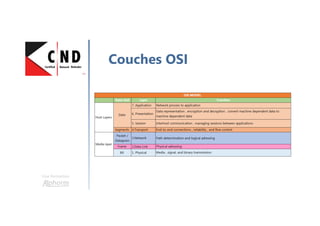

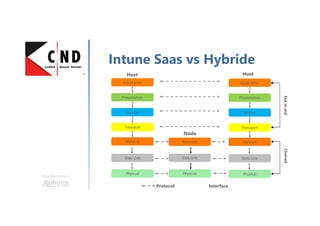

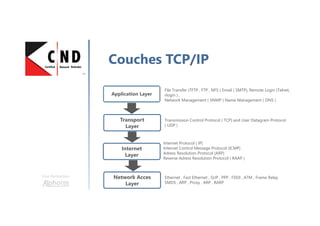

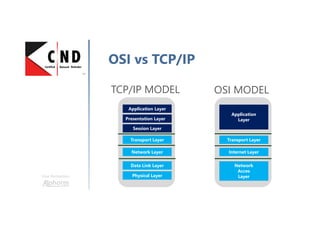

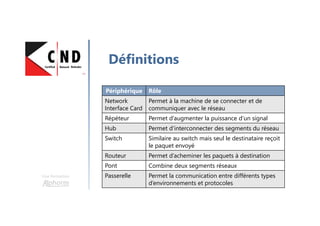

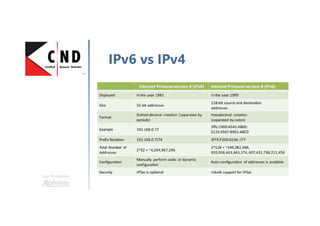

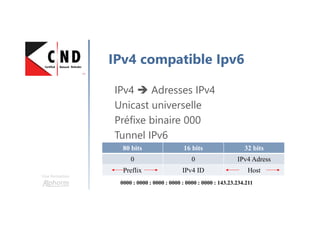

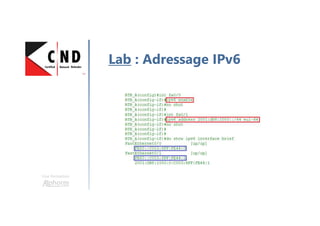

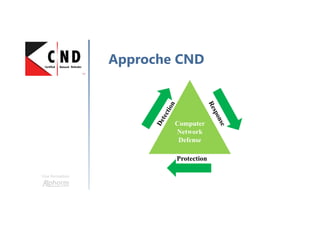

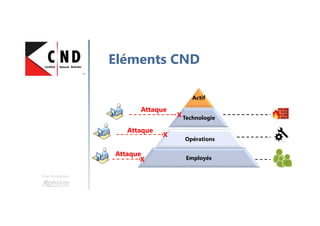

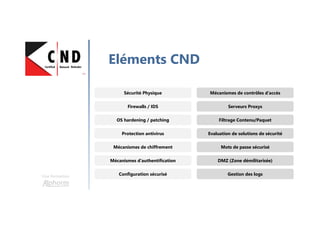

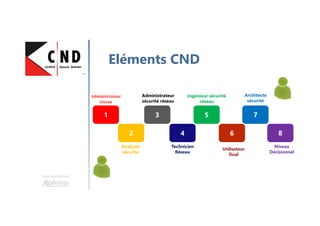

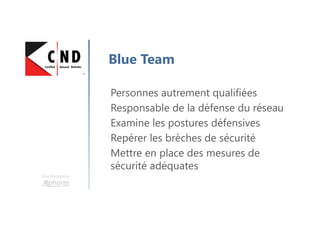

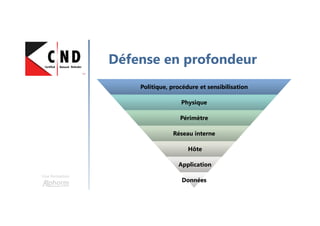

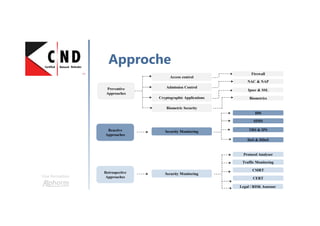

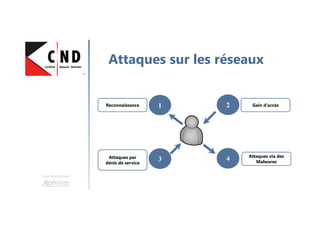

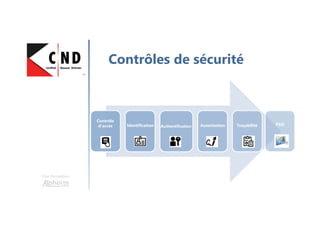

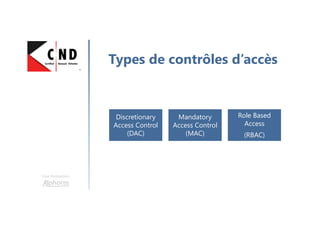

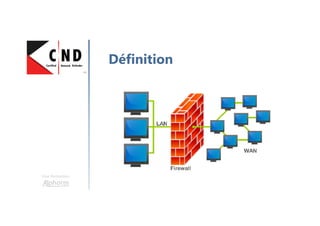

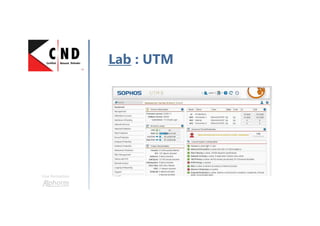

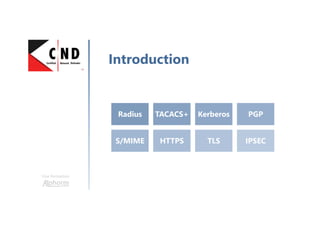

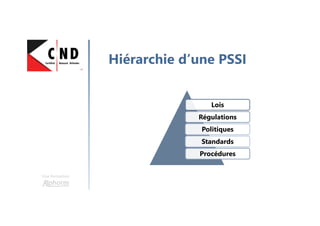

La formation Certified Network Defender (CND) de Hamza Kondah se concentre sur la sécurité des réseaux, en abordant des sujets tels que les menaces, les vulnérabilités, et les politiques de sécurité. Elle inclut des modules sur les contrôles de sécurité, la configuration des firewalls, ainsi que des exercices pratiques en réseau. Ce programme s'adresse aux professionnels de l'informatique avec des prérequis de connaissances de base en TCP/IP et en configuration des systèmes.