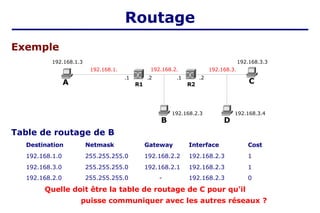

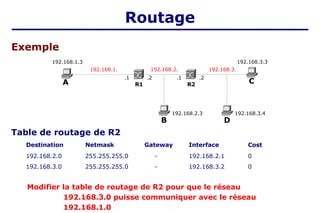

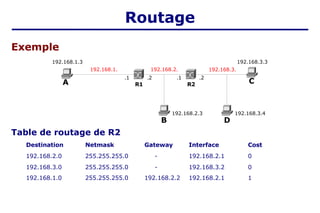

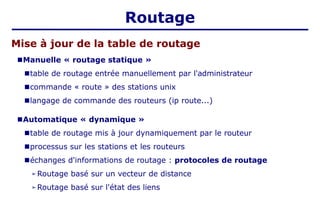

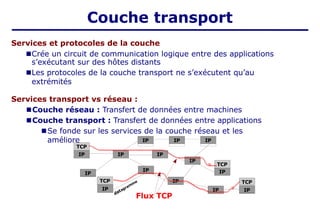

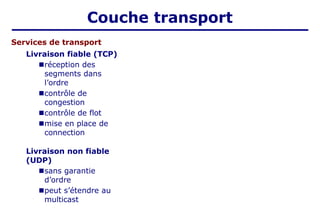

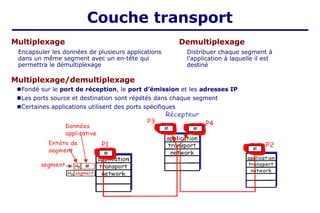

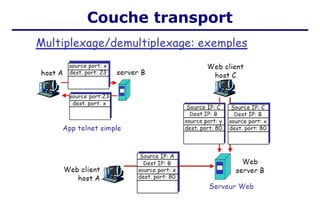

Le document présente un cours sur les réseaux informatiques, comprenant des séances sur différents modèles en couches, l'installation de serveurs web, et la programmation par sockets. Il aborde les topologies de réseau, les types de réseaux (LAN, MAN, WAN), et les protocoles associés comme TCP/IP et OSI. Des détails techniques sur l'adressage IP, la gestion des données, et la fragmentation des datagrammes sont également fournis.

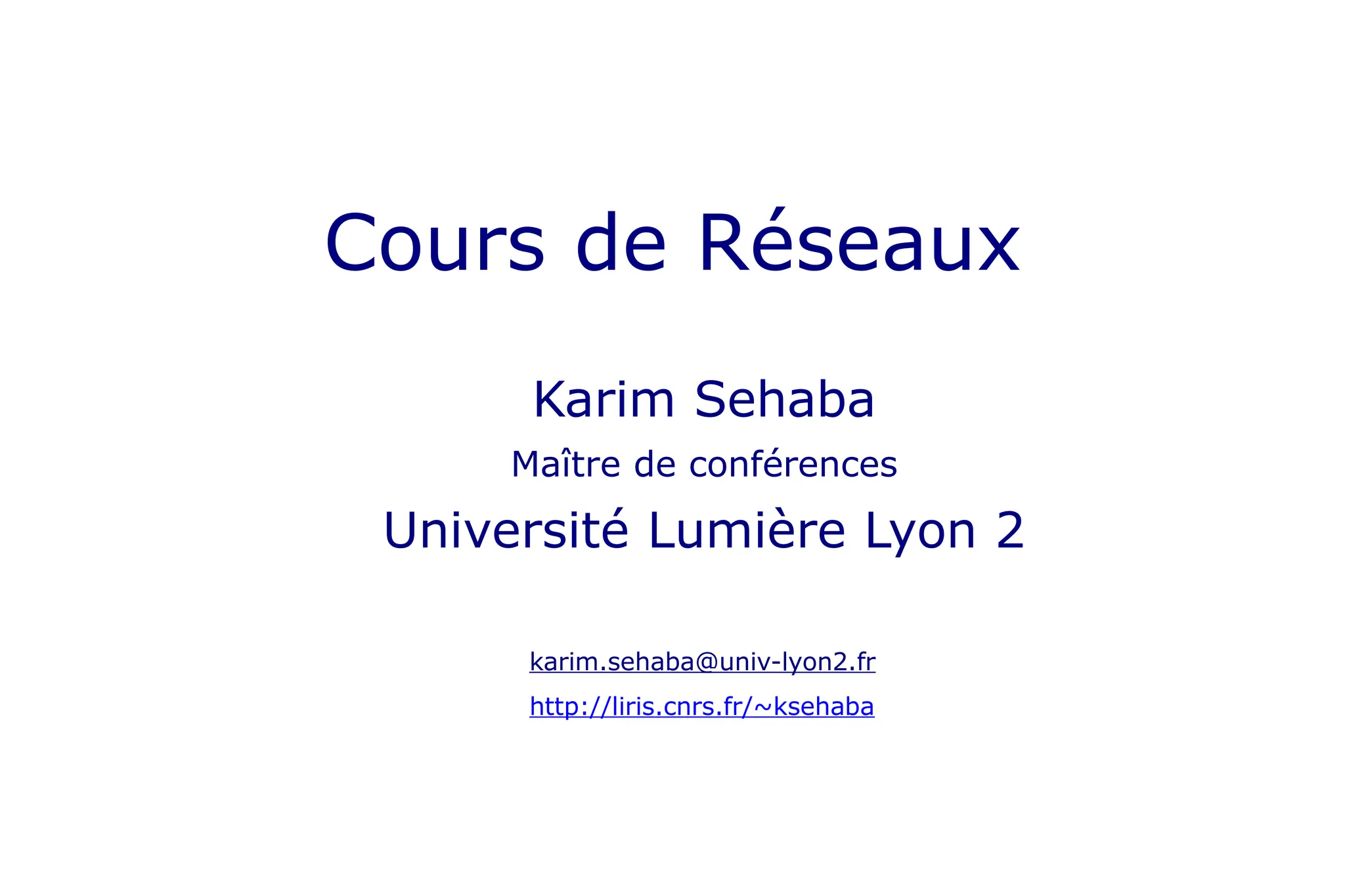

![Les types de réseaux

LAN (local area network - Réseau Local)

même organisation dans une petite aire géographique,

débit : [10 Mbps, 1 Gbps], utilisateurs : [100 à 1000]

MAN (Metropolitan Area Network – Réseau

métropolitain)

interconnexion de plusieurs LAN géographiquement

proches (dizaines de km)

WAN (Wide Area Network – Réseau étendu)

interconnexion de plusieurs LAN à travers de grandes

distances géographiques

LA

N

LA

N

LA

N

WA

N

Introduction](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-6-320.jpg)

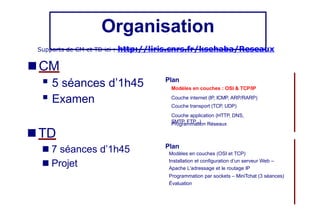

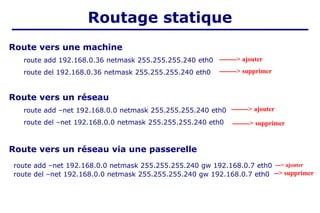

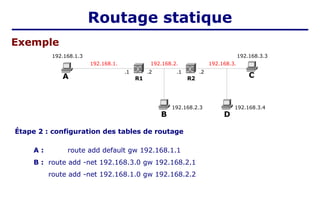

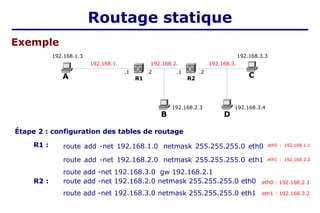

![Routage statique

■La commande route permet d'indiquer une route vers:

■un réseau (NET_ID)

■une machine (HOST_ID)

■ou une adresse par défaut (default)

■Syntaxe :

■route add | del [net | host] destination | netmask | gw |

metric](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-63-320.jpg)

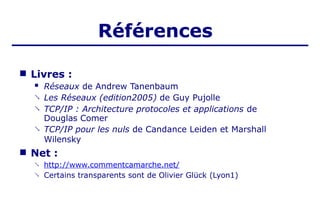

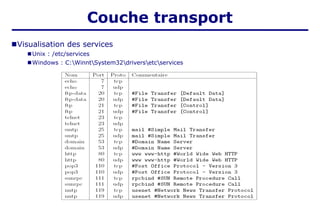

![■

■

■

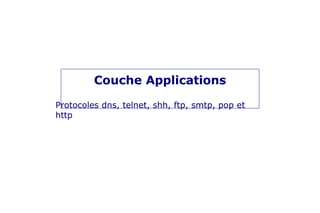

Le numéro de port est un entier de 16 bits [0, 65535]

Le port 0 n’est pas exploitable

Distribués par l'IANA “Internet Assigned Numbers

Authority”

Cathégories des ports

1. Le segment [1, 1023]

■réservés aux services bien connus

■désignés par l'IANA

■mis en oeuvre par des applications avec des droits privilégiés

2. Le segment [1024, 49151]

■services enregistrés

■énumérés par l’IANA

■peuvent être employés par des processus ayant des droits ordinaires

3. Le segment [49152, 65535]

■attributions dynamiques

Couche transport](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-100-320.jpg)

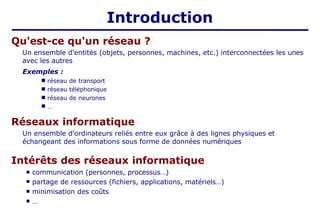

![I n e t A d

r e s s

p u b

l i c

S t r i

n g

g e t H o s

t N a m e

( )

p u b

l i c

b y t e

[ ]

g e t A d d

r e s s ( )

p u b

l i c

S t r i

n g

g e t H o s

t A d d r e

s

p u b

l i c

i n t h a s h C o d

e ( )

p u b

l i c

b o o l e a n e q u

a l s ( O b j e c

p u b

l i c

S t r i

n g

t o S t r i

n g ( )

p u b

l i c

s t a t

i c

s y n c h r

o n i z e d

p u b l i c f i n a l c l a s s I n e t A d d r e s s {

s ( )

t o b j )

I n e t A d d r e s s

g e t B y N a m e ( S t r i n g h o s t ) t h r o

w s U n k n o w n H o s t E x c e p t i o n p u b l i

c s t a t i c s y n c h r o n i z e d I n e t A d d r

e s s

g e t A l l B y N a m e ( S t r i n g h o s t ) [ ] t

h r o w s U n k n o w n H o s t E x c e p t i o n p u b l

i c s t a t i c I n e t A d d r e s s

g e t L o c a l H o s t ( ) t h r o w s U n k n

o w n H o s t E x c e p t i o n](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-167-320.jpg)

![E x e m p l e d e c

o d e : S e r v e u r

( 2 )

public static void main (String args [])

throws IOException {

Serveur s = new Serveur (Integer.parseInt (args[0]));

s.go ();

}

}](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-172-320.jpg)

![public static void main (String args [])

throws IOException {

Client c = new Client (args[0], Integer.parseInt (args[1]));

c.go ();

c.stop ();

}

}

Exemple de code : Client (2)](https://image.slidesharecdn.com/cms-reseaux-241122084946-89a10674/85/reseaux-cours-divers-methode-d-usage-pour-resotage-174-320.jpg)