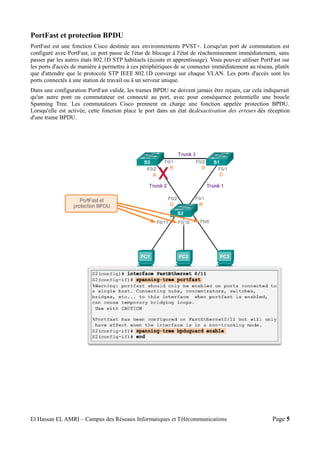

Le document explique l'importance de la redondance dans les réseaux pour assurer leur fiabilité, notamment en utilisant des protocoles comme le Spanning Tree Protocol (STP) pour éviter les boucles de couche 2. Il aborde également les problèmes associés à la redondance, comme les tempêtes de diffusion et l'instabilité des bases de données MAC, tout en détaillant le fonctionnement des algorithmes et la configuration des ports dans un environnement commuté. Enfin, il présente des variantes de STP, telles que Rapid PVST+ et MST, ainsi que des fonctionnalités comme PortFast et la protection BPDU pour optimiser les performances réseau.