Le document explique le fonctionnement et la configuration des listes de contrôle d'accès (ACL) dans les réseaux, en décrivant leur rôle dans le contrôle du trafic et leur impact sur la sécurité et les performances. Deux types principaux d'ACL sont abordés : les standard et les étendues, chacune ayant des critères distincts pour le filtrage des paquets. Enfin, le document aborde également les ACL en IPv6, soulignant leur similitude avec celles en IPv4 tout en notant les différences dans leur configuration.

![El Hassan EL AMRI || Campus des Réseaux Informatiques et Télécommunications

Positionnement des listes de contrôle d'accès

Le positionnement approprié d'une liste de contrôle d'accès peut optimiser l'efficacité du réseau.

Une liste de contrôle d'accès peut être placée de sorte à réduire le trafic superflu. Chaque liste de

contrôle d'accès doit être placée là où elle aura le plus grand impact sur les performances.

Listes de contrôle d'accès étendues : placez les listes de contrôle d'accès étendues le plus près

possible de la source du trafic à filtrer.

Listes de contrôle d'accès standard : étant donné que les listes de contrôle d'accès standard ne

précisent pas les adresses de destination, placez-les le plus près possible de la destination.

III) ACL Standard

Configuration d'une liste de contrôle d'accès standard

Pour utiliser des listes de contrôle d'accès standard numérotées sur un routeur Cisco, vous devez

d'abord créer la liste de contrôle d'accès standard, puis l'activer sur une interface.

• La commande de configuration globale access-list définit une liste de contrôle d'accès

standard associée à un numéro compris entre 1 et 99.

• La version 12.0.1 du logiciel Cisco IOS a élargi cette plage de numéros et permet d'attribuer

les numéros 1 300 à 1 999 aux listes de contrôle d'accès standard.

• La syntaxe complète de la commande des listes de contrôle d'accès standard est la suivante :

Router(config)# access-listaccess-list-number { deny |permit | remark } source [source-wildcard ]

[ log ]

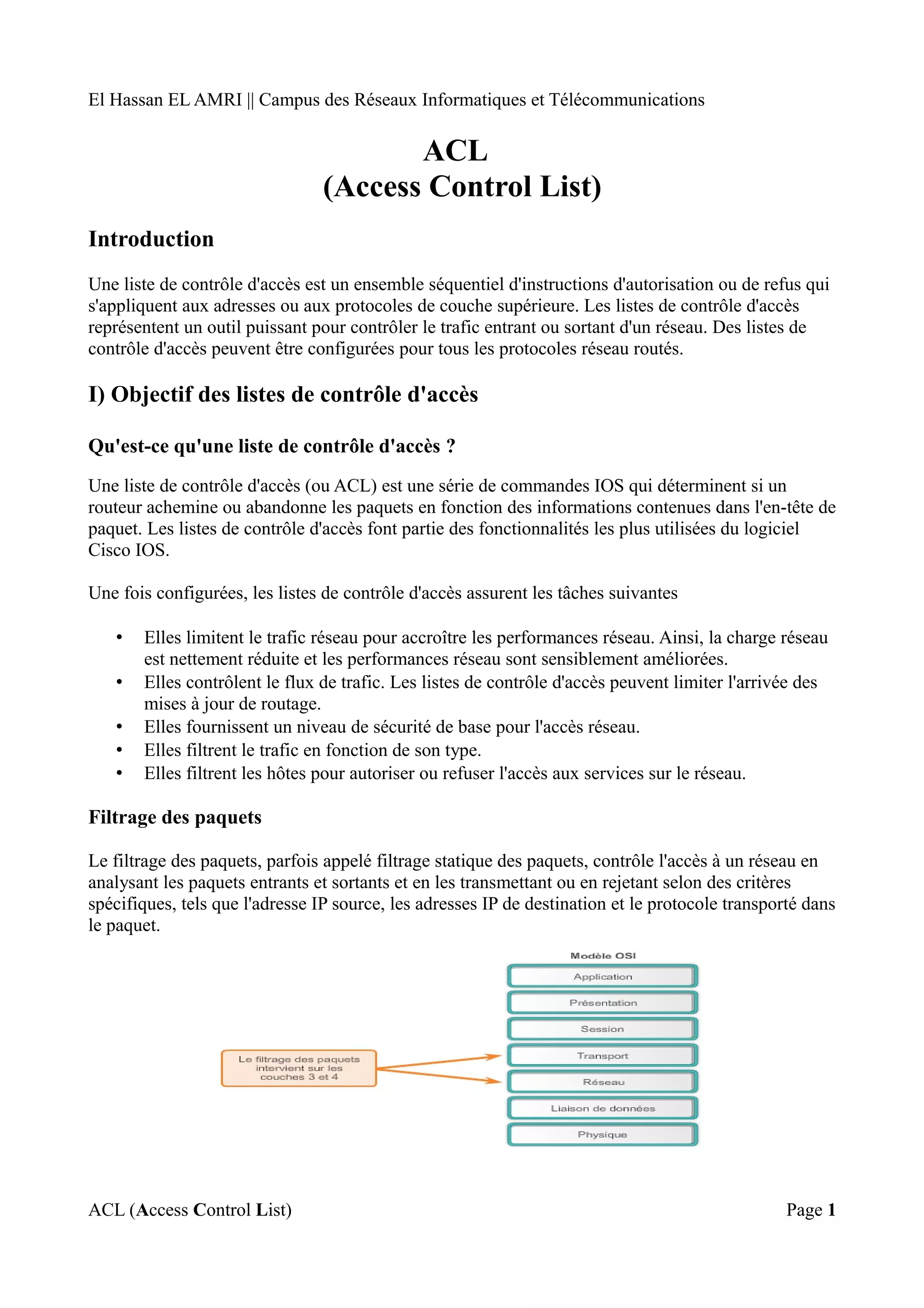

Pour mieux comprendre l’intérêt de chaque commande de l'ACL standard, le tableau ci-dessous

donne une explication suffisante pour comprendre chaque partie de la syntaxe d'ACL standard.

ACL (Access Control List) Page 5](https://image.slidesharecdn.com/aclipv4ipv6-170121233310/85/Cours-ACL-IPv4-et-IPv6-5-320.jpg)

![El Hassan EL AMRI || Campus des Réseaux Informatiques et Télécommunications

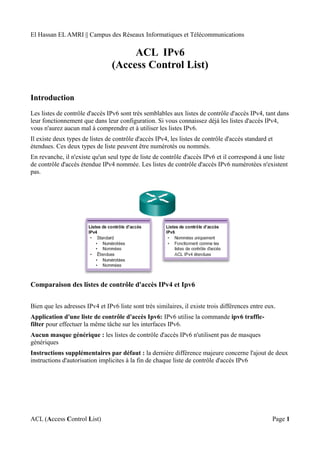

Exemple ACL nommées :

Pour supprimer une liste de contrôle d'accès étendue nommée, utilisez la commande de

configuration globale no ip access-list extended name.

Modification des listes de contrôle d'accès étendues

Une liste de contrôle d'accès étendue peut être modifiée comme suit :

•1re méthode, l'éditeur de texte : cette méthode consiste à copier la liste de contrôle d'accès

et à la coller dans l'éditeur de texte pour la modifier. Il faut ensuite supprimer la liste d'accès

actuelle à l'aide de la commande no access-list. Une fois modifiée, elle est à nouveau collée

dans la configuration.

•2e méthode, les numéros d'ordre : les numéros d'ordre permettent de supprimer ou

d'insérer une instruction de liste de contrôle d'accès. Exécutez la commande ip access-list

extended name pour passer en mode de configuration de liste de contrôle d'accès nommée.

Si la liste d'accès est numérotée plutôt que nommée.

Rejoignez-nous dans notre groupe sur Facebook

[ https://www.facebook.com/groups/RESEAUX2INFORMATIQUES2TELECOM/ ]

ACL (Access Control List) Page 11](https://image.slidesharecdn.com/aclipv4ipv6-170121233310/85/Cours-ACL-IPv4-et-IPv6-11-320.jpg)

![El Hassan EL AMRI || Campus des Réseaux Informatiques et Télécommunications

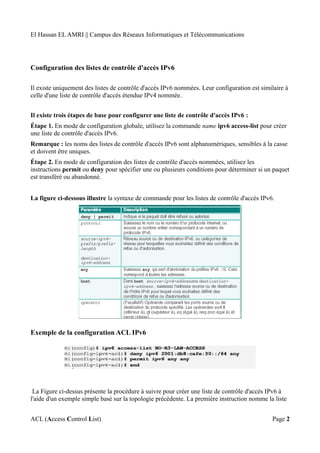

d'accès IPv6 NO-R3-LAN-ACCESS. Comme dans le cas d'IPv4, vous n'êtes pas obligé d'écrire les

noms des listes de contrôle d'accès en majuscule, mais cela permet de les repérer plus facilement

dans le résultat de la commande running-config.

Application d'une liste de contrôle d'accès IPv6 à une interface

Une fois que la liste de contrôle d'accès IPv6 est configurée, elle est associée à une interface à l'aide

de la commande ipv6 traffic-filter :

Router(config-if)# ipv6 traffic-filter access-list-name { in |out }

Pour supprimer une liste de contrôle d'accès d'une interface, saisissez d'abord la commande no ipv6

traffic-filter sur l'interface, puis la commande globale no ipv6 access-list.

Remarque : la commande access-classest utilisée à la fois par IPv4 et IPv6 pour appliquer une liste

d'accès aux ports VTY.

Vérification des listes de contrôle d'accès IPv6

Les commandes utilisées pour vérifier une liste d'accès IPv6 sont similaires à celles utilisées pour

les listes de contrôle d'accès IPv4.

la commandeshow access-lists affiche toutes les listes de contrôle d'accès sur le routeur (IPv4 et

IPv6). Notez que pour les listes de contrôle d'accès IPv6, les numéros d'ordre figurent à la fin de

l'instruction et non au début comme pour les listes d'accès IPv4.

Exemple de vérification de contrôle d'accès IPv6

Rejoignez-nous dans notre groupe sur Facebook

[ https://www.facebook.com/groups/RESEAUX2INFORMATIQUES2TELECOM/ ]

ACL (Access Control List) Page 3](https://image.slidesharecdn.com/aclipv4ipv6-170121233310/85/Cours-ACL-IPv4-et-IPv6-14-320.jpg)