La sécurisation des routeurs est essentielle pour protéger la confidentialité, l'intégrité et la disponibilité des données dans un environnement numérique confronté à des menaces variées. Ce document aborde les procédures d'administration des routeurs, y compris la configuration des accès, la gestion des utilisateurs, l'activation de journaux d'audit et la mise en place de règles de pare-feu pour assurer la sécurité. Il décrit également l'utilisation de protocoles sécurisés comme SSH pour une gestion sécurisée et le contrôle d'accès, tout en soulignant l'importance de la mise à jour régulière du firmware.

![ Configuration de base du routeur

Configuration des noms d'hôte

Apres l’ouverture d'une session HyperTerminal

avec le routeur R1

Router>enable

Router#

Router# configure terminal (config t)

Router(config)# hostname R1

Configuration des adresses IP des l'interfaces

A partir de tableaux de routage on va utilisé les commandes suivantes

R1(config)# interface S0/0/0

R1(config-if)#ipaddress [adresse_ip] [masque_de_sous-reseau]:

R1(config-if) #no shutdown

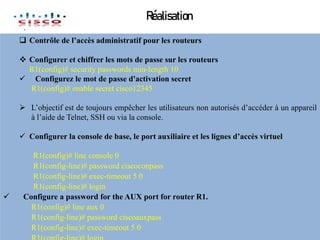

Réalisation

V](https://image.slidesharecdn.com/presentation1-240429083306-319c1688/85/Presentation-_reseaux_protocoles_securite-pptx-15-320.jpg)