Le document aborde la maintenance des systèmes Unix, en mettant l'accent sur la gestion des logs, la construction de packages à partir de code source et les opérations de sauvegarde. Il décrit les outils tels que syslog-ng pour le logging, les étapes de compilation avec RPM, et présente les différents types de sauvegarde et les utilitaires associés. Les concepts discutés sont essentiels pour la gestion efficace et la protection des systèmes Linux.

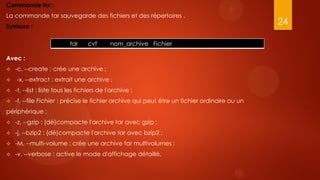

![3-Utilitaires de sauvegarde :

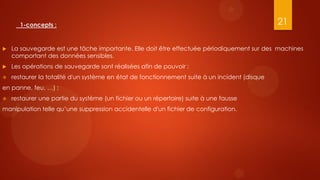

Commande mt :

La commande mt contrôle une bande magnétique.

23

Syntaxe :

mt [-f périphérique] opération

Avec :

périphérique : le lecteur de la bande, par défaut c'est /dev/tape

parmi les opérations possibles :

rewind : rembobiner ;

status : afficher l'état de la bande ;

erase : effacer la bande ;

offline : embobiner et éjecter ;

fsf [n] : avancer de n fichiers ;

bsf [n] : reculer de n fichiers.](https://image.slidesharecdn.com/linuxmaintenancesystem-130214160206-phpapp01/85/Maintenance-du-systeme-Linux-23-320.jpg)