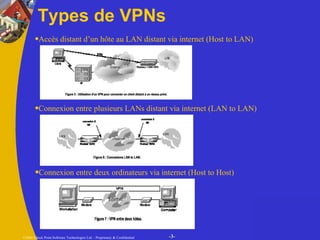

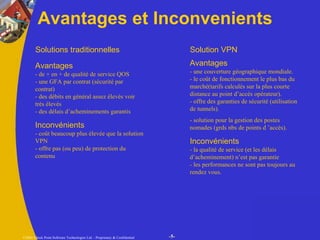

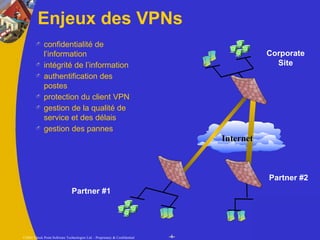

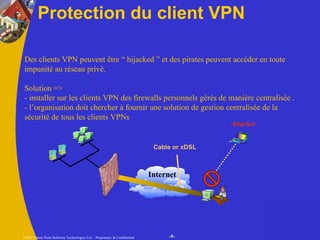

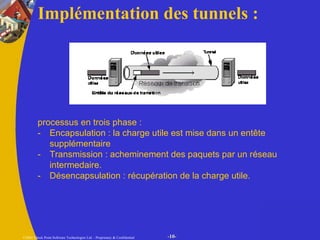

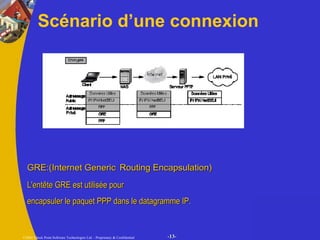

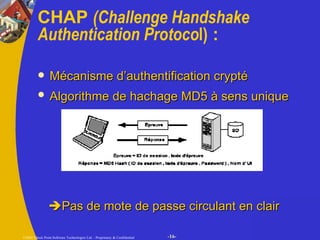

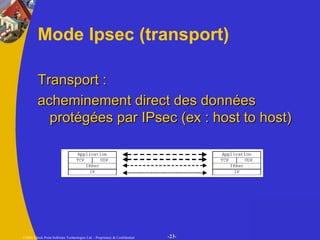

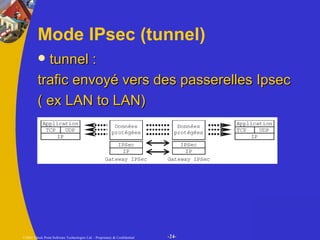

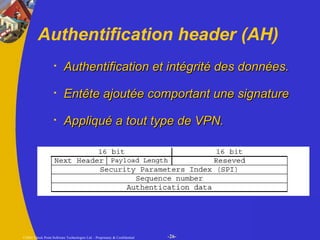

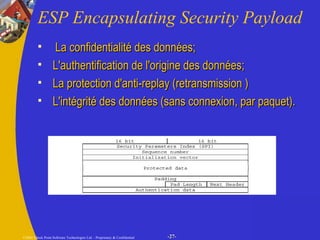

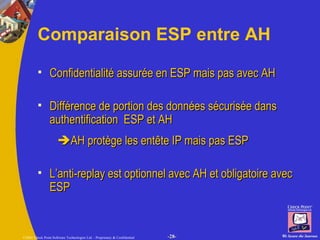

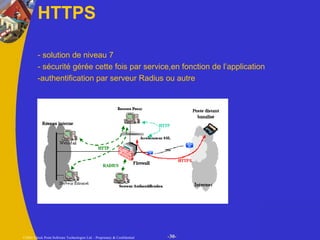

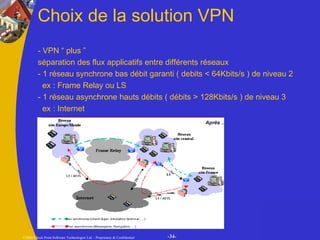

Le document traite des VPN (réseaux privés virtuels) et de leurs solutions pour les entreprises, expliquant leur fonctionnement, types et avantages par rapport aux solutions traditionnelles. Il examine également les enjeux de la sécurité, l'authentification, et les protocoles de tunneling comme PPTP, L2TP et IPSec, tout en abordant la gestion de la qualité de service et des pannes. Enfin, il propose des recommandations pour le choix des solutions VPN en fonction des besoins spécifiques des entreprises.