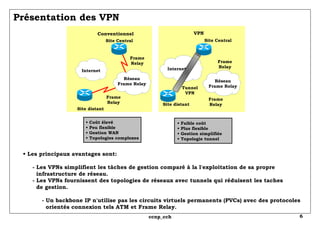

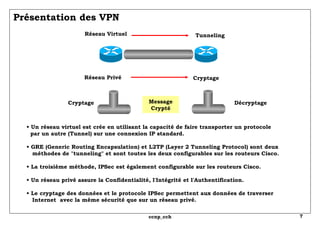

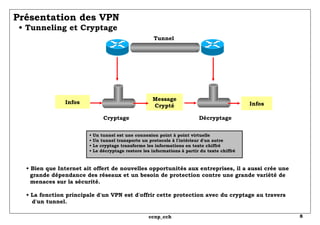

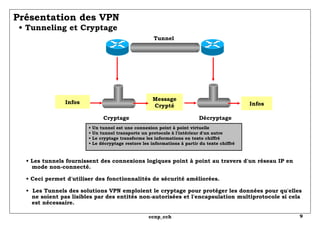

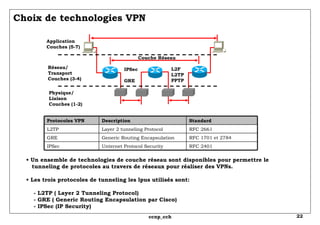

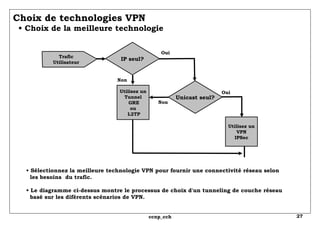

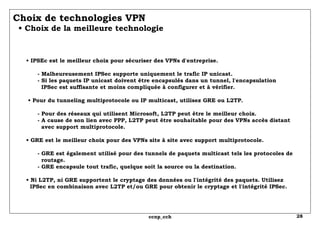

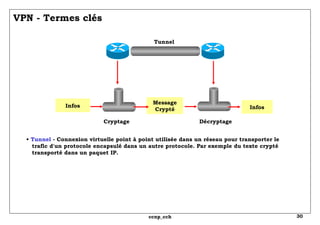

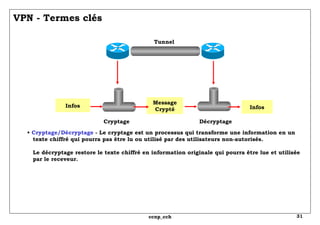

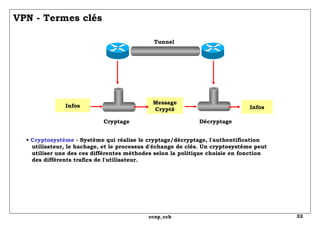

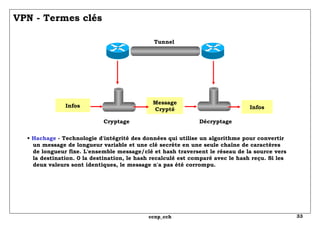

Le document traite des réseaux privés virtuels (VPN), expliquant comment ils assurent la confidentialité, l'intégrité et l'authentification des données en utilisant des protocoles de cryptage et des tunnels. Il présente également divers scénarios d'application des VPN, notamment pour la connectivité entre sites et l'accès distant, ainsi que les technologies de tunneling disponibles comme IPSec, L2TP et GRE. En fin de compte, le document souligne l'importance des VPN pour protéger les données dans un environnement réseau public.

![Taches de configuration IPSec • Tache 2 - Configurer IKE - Etape 1: Valider IKE RouteurA(config)# [no] crypto isakmp enable RouteurA(config)# crypto isakmp enable • Cette commande valide ou dévalide globalement IKE sur un routeur • IKE est validé par défaut • IKE est validé globalement pour toutes les interfaces du routeur • Une liste ce controle d'accès peut être utilisée pour bloquer IKE sur une interface particulière. 10.0.1.3 Routeur A Routeur B 172.30.1.2 Internet 172.30.2.2 10.0.2.3 Host A Host B](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-102-320.jpg)

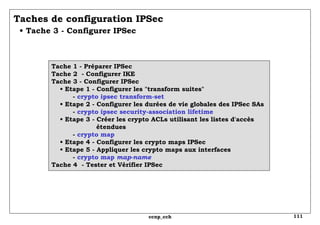

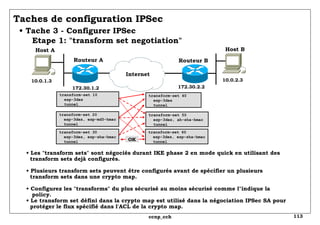

![Taches de configuration IPSec • Tache 3 - Configurer IPSec Etape 1: Configurer les "transforms set" Routeur(config)# crypto ipsec transform-set transform-set-name transform1 [ transform2 [ transform2 [ transform3 ]] Routeur(cfg-crypto-trans)# RouteurA(config)# crypto ipsec transform-set mine des • Un "transform set" est une combinaison de transforms individuels IPSec qui promulgue une politique de sécurité pour le trafic. • Durant la négociation ISAKMP IPSec SA qui se produit dans IKE phase 2 en mode rapide, les extrémités agréent l'utilisation d'un "transform set" pour protéger un flux de trafic particulier. 10.0.1.3 Routeur A Routeur B 172.30.1.2 Internet 172.30.2.2 10.0.2.3 Host A Host B esp-des Tunnel Mine](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-112-320.jpg)

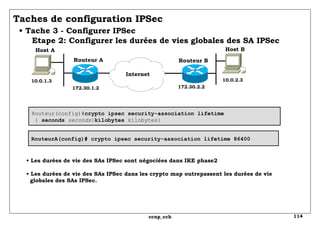

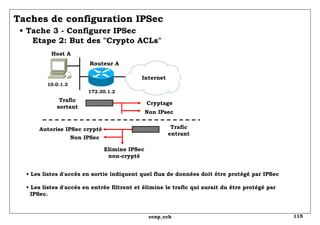

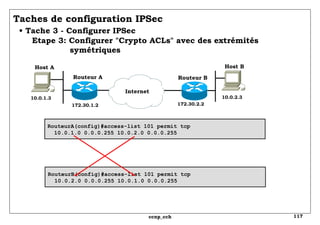

![Taches de configuration IPSec • Tache 3 - Configurer IPSec Etape 3: Créer "Crypto ACLs" avec les listes d'accès étendues 10.0.1.0 10.0.2.0 Routeur(config)#access-list access-list-number [dynamic dynamic-name [ timeou-minutes ]] {deny | permit} protocol source source-wildcard destination destination-wildcard [precedence precedence ] [tos tos ] [log] • Les crypto ACLs identifie quel trafic doit protégé (crypté) RouteurA(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.2.0 0.0.0.255 Cryptage 10.0.1.3 Routeur A Routeur B 172.30.1.2 Internet 172.30.2.2 10.0.2.3 Host A Host B](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-116-320.jpg)

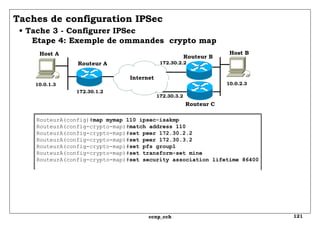

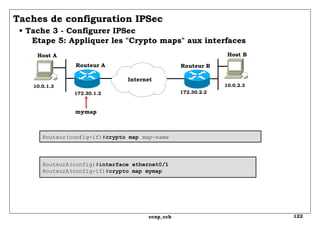

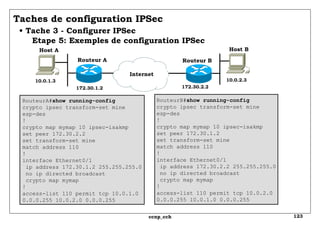

![Taches de configuration IPSec • Tache 3 - Configurer IPSec Etape 4: Configurer les "Crypto maps" IPSec Routeur(config)# crypto map map-name seq-num ipsec-manual Routeur(config)# crypto map map-name seq-num ipsec-isakmp [dynamic dynamic-map-name ] RouteurA(config)# crypto map mymap 110 ipsec-isakmp • Un numéro de séquence différent par extrémité • De multiples extrémités peuvent être spécifiées dans un seule crypto map pour redondance • Une crypto map par interface 10.0.1.3 Routeur A Routeur B 172.30.1.2 Internet 172.30.2.2 10.0.2.3 Host A Host B](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-120-320.jpg)

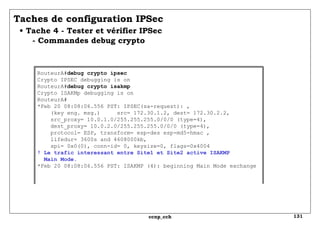

![Taches de configuration IPSec • Tache 4 - Tester et vérifier IPSec - Commandes clear Routeur# clear crypto sa Routeur# clear crypto sa peer <IP address | peer name> Routeur# clear crypto sa map <map name> Routeur# clear crypto sa entry <destination address protocol spi> • Efface les associations de sécurité IPSec dans la base de données du routeur PIX# clear [crypto] ipsec sa PIX# clear [crypto] ipsec sa peer <IP address | peer name> PIX# clear [crypto] ipsec sa map <map name> PIX# clear [crypto] ipsec sa entry <destination address protocol spi> • Efface les associations de sécurité IPSec ou IKE sur un PIX](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-129-320.jpg)

![Taches de configuration IPSec • Tache 4 - Tester et vérifier IPSec - Messages d'erreur du système de cryptage pour ISAKMP %CRYPTO-6-IKMP_SA_NOT_AUTH: Cannot accept Quick Mode exchange from %151 is SA is not authenticated! %CRYPTO-6-IKMP_SA_NOT_OFFERED: Remote peer %151 responded with attribute [chars] not offered or changed • Message d'erreur indiquant que la SA ISAKMP avec l'extrémité distante n'a pas été authentifiée. • Message d'erreur indiquant une erreur de protection des négociations entre les extrémités ISAKMP.](https://image.slidesharecdn.com/ccnpsecuritevpn-110222044037-phpapp02/85/Ccnp-securite-vpn-132-320.jpg)