Intégrer la présentation

Télécharger en tant que PDF, PPTX

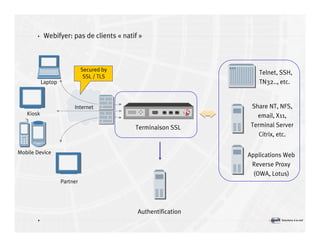

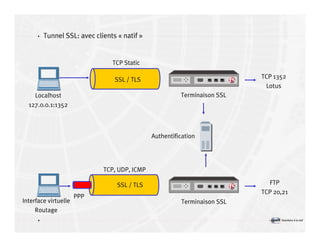

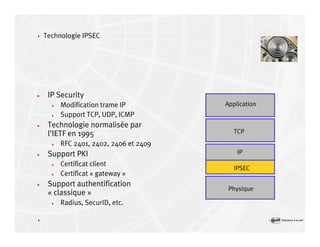

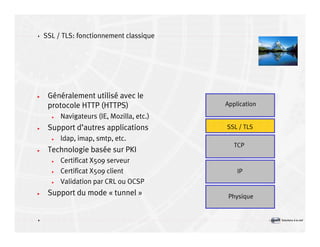

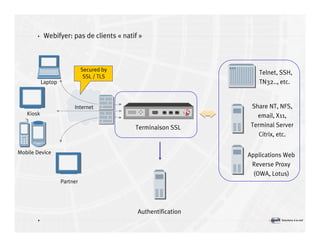

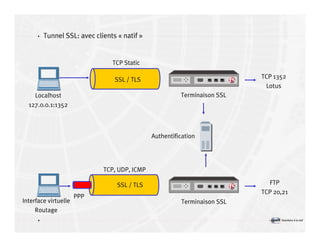

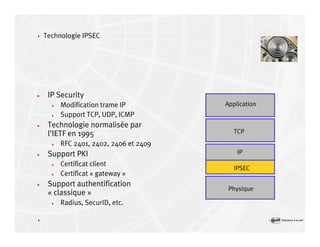

Le séminaire du 21 avril 2004 présente une comparaison entre les technologies VPN SSL et IPSec, en discutant leurs avantages et inconvénients respectifs en termes de sécurité, déploiement et mobilité. IPSec offre un haut niveau de sécurité, tandis que SSL se distingue par sa facilité d'utilisation et d'accès à travers les navigateurs sans installation de clients. Le document conclut que les deux technologies sont complémentaires et que le choix dépendra des besoins spécifiques en matière de sécurité et de confort d'utilisation.