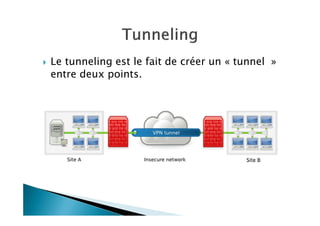

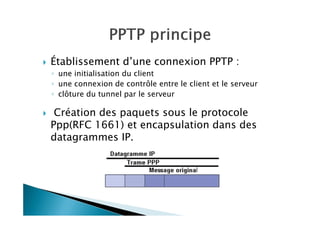

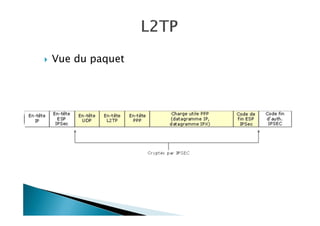

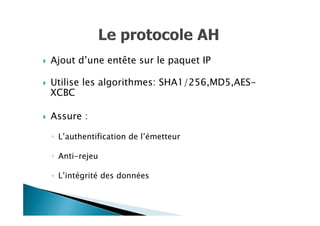

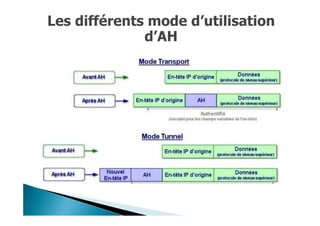

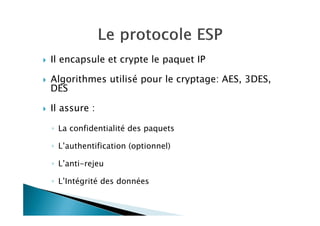

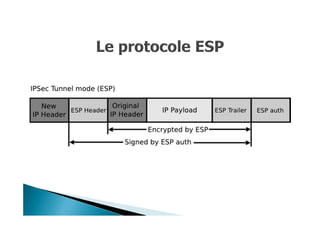

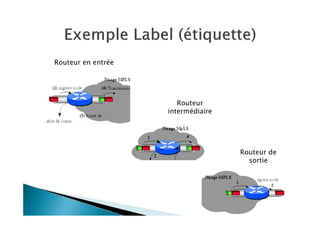

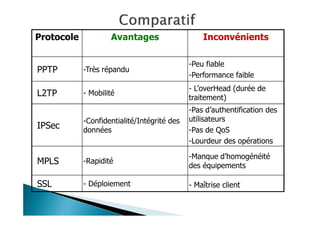

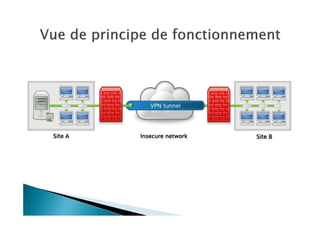

Le document présente une analyse des protocoles et services de tunneling, notamment PPTP, GRE, L2TP, IPSec, MPLS et SSL. Il souligne les besoins des entreprises pour accéder à des réseaux distants de manière sécurisée et économique, tout en comparant les avantages et inconvénients de chaque protocole. Les détails techniques incluent des informations sur l'encapsulation, le chiffrement et l'intégrité des données, ainsi que des références aux normes RFC pertinentes.