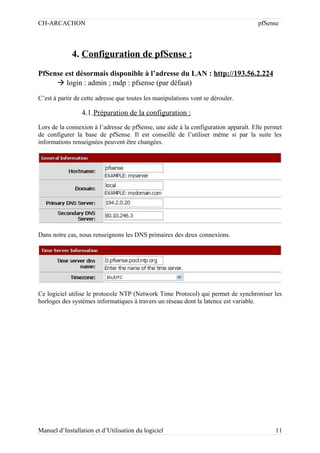

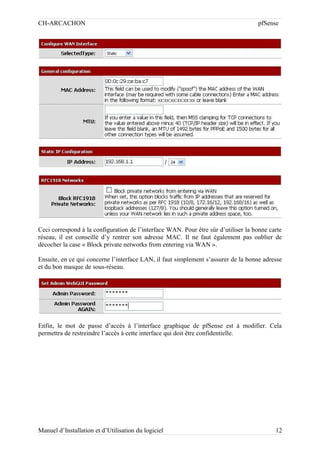

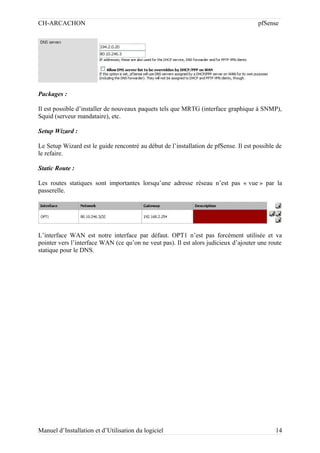

Le document est un manuel d'installation et de configuration de pfsense pour le Centre Hospitalier d'Arcachon. Il couvre les étapes de la configuration matérielle à l'installation du logiciel, ainsi que la mise en place et la gestion des interfaces réseau, des règles de pare-feu et des services. En outre, il détaille des fonctionnalités avancées telles que le failover et les VPN.