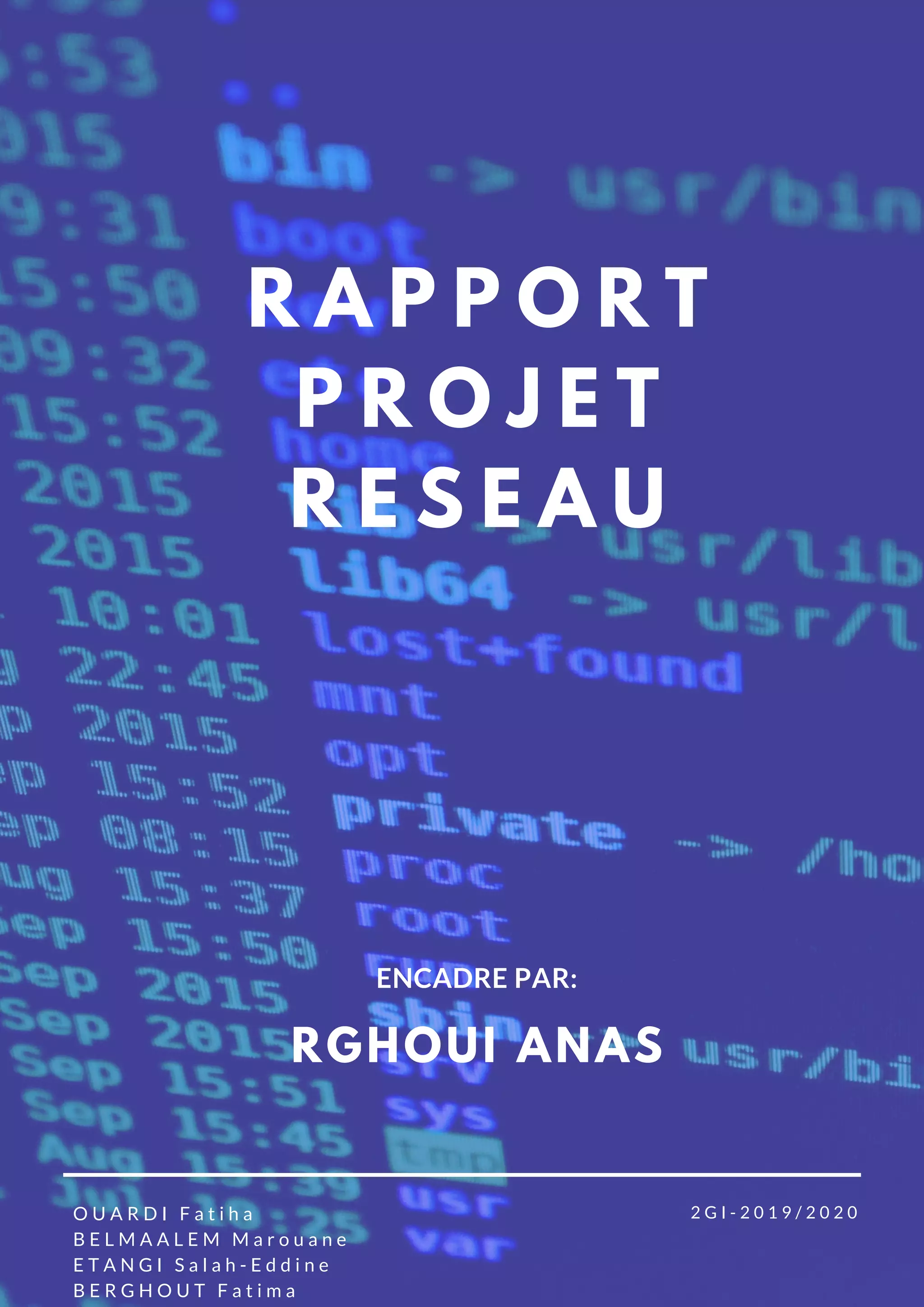

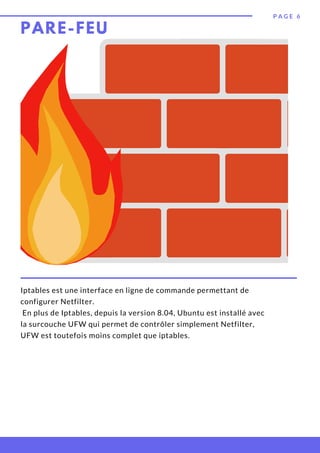

Le document présente les étapes de configuration d'adresses IP statiques et de serveurs DHCP sur Ubuntu, ainsi que des détails sur la mise en place et la sécurisation de serveurs FTP et NFS. Il explique également comment installer Samba pour le partage de fichiers et les configurations nécessaires pour restreindre l'accès aux utilisateurs. Enfin, il aborde la gestion des règles de pare-feu avec iptables pour sécuriser le réseau.

![P A G E 2 4

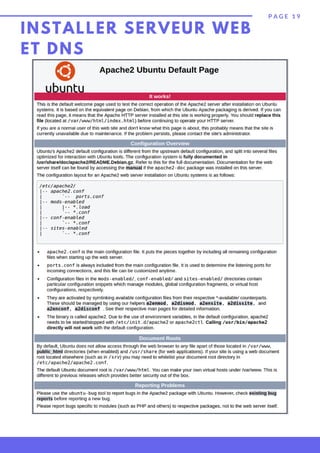

Accès à l'interface Web phpLDAPadmin

Nous pouvons maintenant tester l'outil phpLDAPadmin avec notre navigateur Web.

Lorsque phpLDAPadmin se charge pour la première fois, il ressemble à ceci.

INSTALLER SERVEUR

LDAP

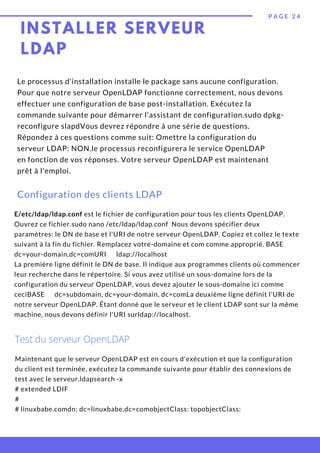

$servers->setValue('login','anon_bind',false);

Vous souhaiterez probablement désactiver les avertissements de modèle car ces

avertissements sont ennuyeux et sans importance. Allez à la ligne 161.

//$config->custom->appearance['hide_template_warning'] = false;

Supprimez le caractère de commentaire et changez false

en true.

$config->custom->appearance['hide_template_warning']

= true;

Enregistrez et fermez le fichier.

Pour vous connecter à notre serveur OpenLDAP, cliquez

sur le lien de connexion. Vous verrez la boîte de dialogue de connexion. Le nom

distinctif de connexion par défaut est cn = admin, dc = example, dc = com. Vous

devrez peut-être changer dc = exemple. Dans mon cas, je dois changer le DN de

connexion en cn = admin, dc = linuxbabe, dc = com.](https://image.slidesharecdn.com/20201-191230201117/85/2020-1-30-320.jpg)