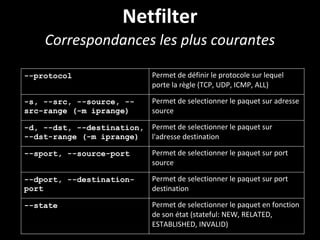

Le document traite des concepts des firewalls, y compris leur définition, les fonctionnalités, ainsi que les règles et politiques de filtrage des paquets. Il aborde également des aspects techniques sur la configuration de firewalls sous Linux avec netfilter et iptables, ainsi que des exemples de règles communes pour gérer le trafic réseau. Enfin, il souligne l'importance de la documentation et de la révision régulière des règles de sécurité.

![Netfilter

iptables/ip6tables

iptables [-t table]commande [correspondance]

[cible/saut]

-t table Indique dans quelle table on travaille (par défaut, FILTER)

commande Action à effectuer sur la table (ajout, suppression, insertion

de règle dans une chaine, nettoyage de la chaine...)

correspondance Critères de selection d'un paquet ou d'un flux (adresse

source ou destination, protocole, état...)

-cible/saut Action à effectuer si il y a correspondance, peut être une

cible prédéfinie ou une liste utilisateur, peut prendre

plusieurs arguments](https://image.slidesharecdn.com/firewalls-130515145949-phpapp01/85/Firewalls-17-320.jpg)

![Netfilter

Commandes les plus courantes

-A chaine, -I

chaine [pos]

Ajoute un règle à la fin de la chaine (-A) ou insère (-I) une règle à

la position indiquée par pos dans la chaine (si pos absent,

insère au début)

-D chaine

[num|match]

Supprime une règle dans la chaine chaine (soit la règle numéro

num, soit celle dont la definition correspond à match, match étant

la correspondance +la cible)

-F [chaine] Supprime toutes les règles de la chaine chaine, ou toutes les

chaines de la table

-L [chaine] Liste toutes les règles de la chaine chaine, ou toutes les chaines

de la table, ou toutes les chaines de toutes les tables

-P chaine

cible

Permet de definir la politique par défaut (paramètre cible) pour

la chaine chaine.

-N chaine, -X

chaine

Permet de créer ou de supprimer une chaine utilisateur](https://image.slidesharecdn.com/firewalls-130515145949-phpapp01/85/Firewalls-18-320.jpg)

![Netfilter

Sauvegarde /restauration

La sauvegarde et la restauration de stables peut se faire avec les

commandes iptables-save et iptables-restore:

iptables-save [-c] [-t table]

iptables-restore [-c] [-n]

Exemples:

iptables-save > ruleset-save

iptables-restore < ruleset-save](https://image.slidesharecdn.com/firewalls-130515145949-phpapp01/85/Firewalls-33-320.jpg)