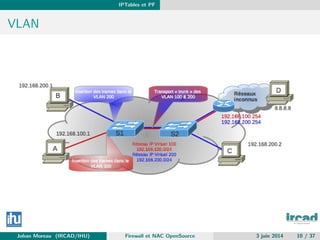

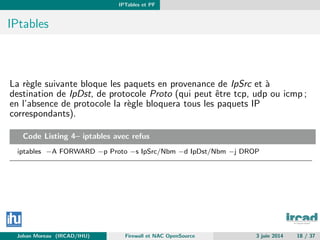

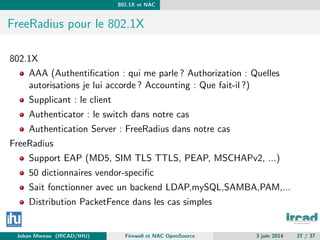

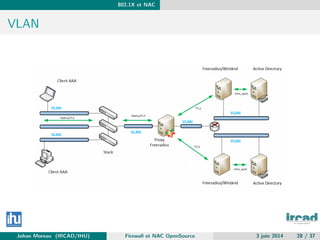

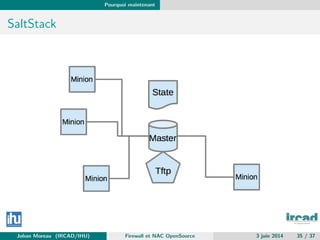

La présentation de Johan Moreau aborde l'utilisation d'outils open source comme 'iptables' et 'pf' pour la sécurité des réseaux, illustrant comment ces outils peuvent être intégrés dans des architectures réseau robustes à travers des exemples concrets. Elle explore également les enjeux de l'authentification avec 802.1x, mettant en avant l'importance de la conformité des systèmes pour sécuriser les accès en réseau. Les raisons de l'importance croissante de ces technologies incluent la nécessité d'adaptation aux nouveaux défis posés par la virtualisation, le cloud et l'automatisation des infrastructures.