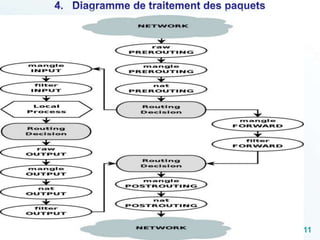

Le document explique le fonctionnement d'iptables, un outil de filtrage des paquets sous Linux, basé sur le module netfilter. Il décrit les principales tables et chaînes d'iptables, ainsi que les cibles et les options de commande pour configurer les règles de filtrage. Une démonstration d'un script iptables typique est également fournie pour illustrer la configuration des règles.

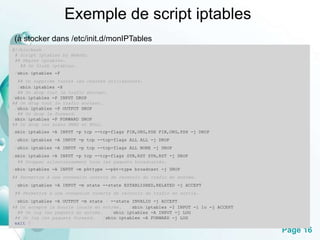

![• # iptables –t filter -A INPUT –p TCP –S 192.168.3.1 –j DROP

#iptables –t nat –A PREROUTING –i eth0 –p tcp –dport 80

Page 12

–j DNAT/ ---to-destination 192.168.2.1:8080

• -t nat [filter] table Nat ou filter

• -A Prerouting on ajoute une règle en (entrée d’interface)

• -i eth0 on précise le sens (–i=input) et la carte réseau

• -p TCP on indique le protocole TCP

• --dport 80 le port de destination prévu à l’origine.

• -J jump, quel action on va faire subir au paquet.

• DNAT modification de la destination

• -to—destination 192.168.2.1:80 on précise la nouvelle destination](https://image.slidesharecdn.com/projetip-table-140911092653-phpapp01/85/Projet-IPTable-12-320.jpg)