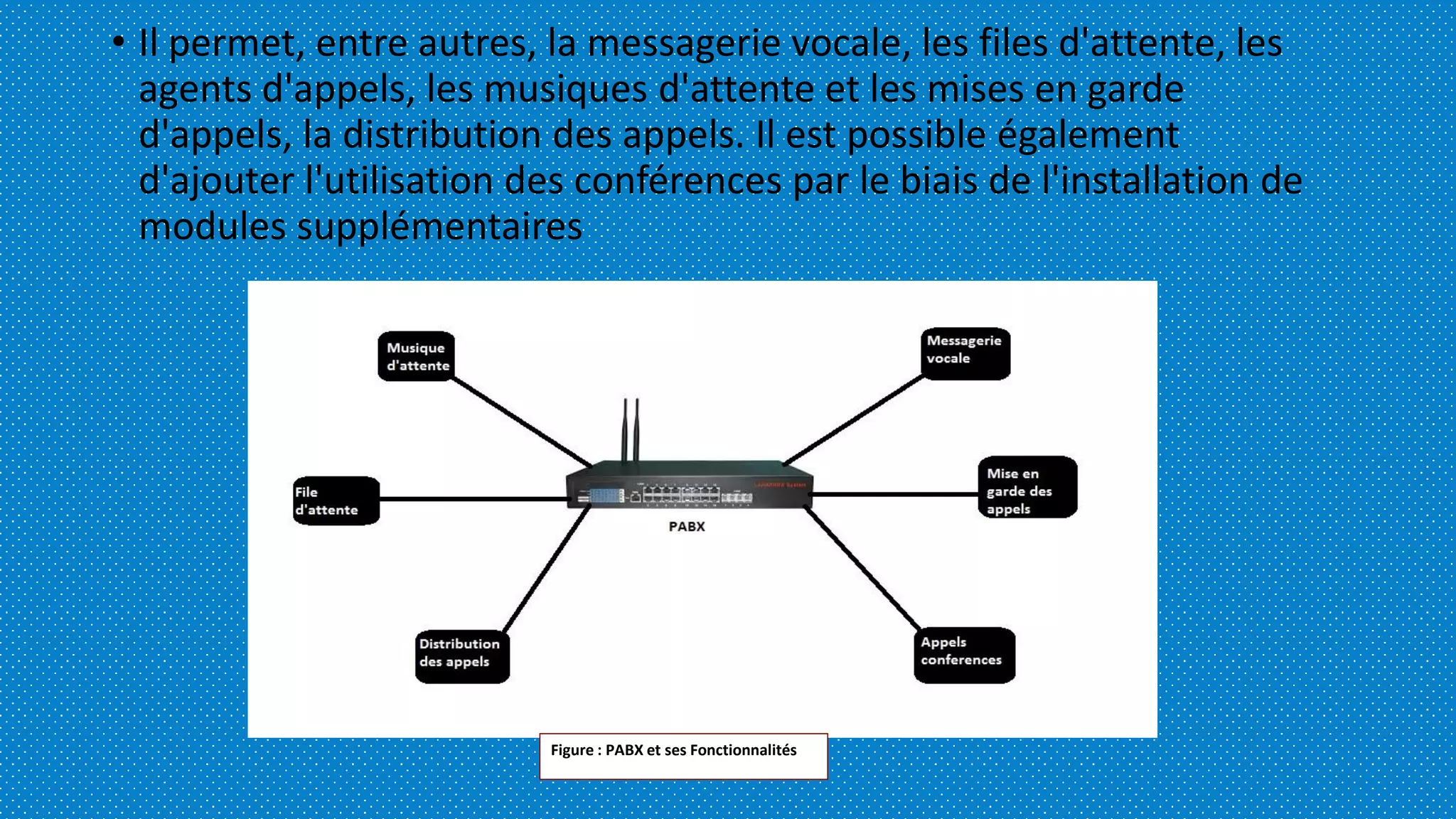

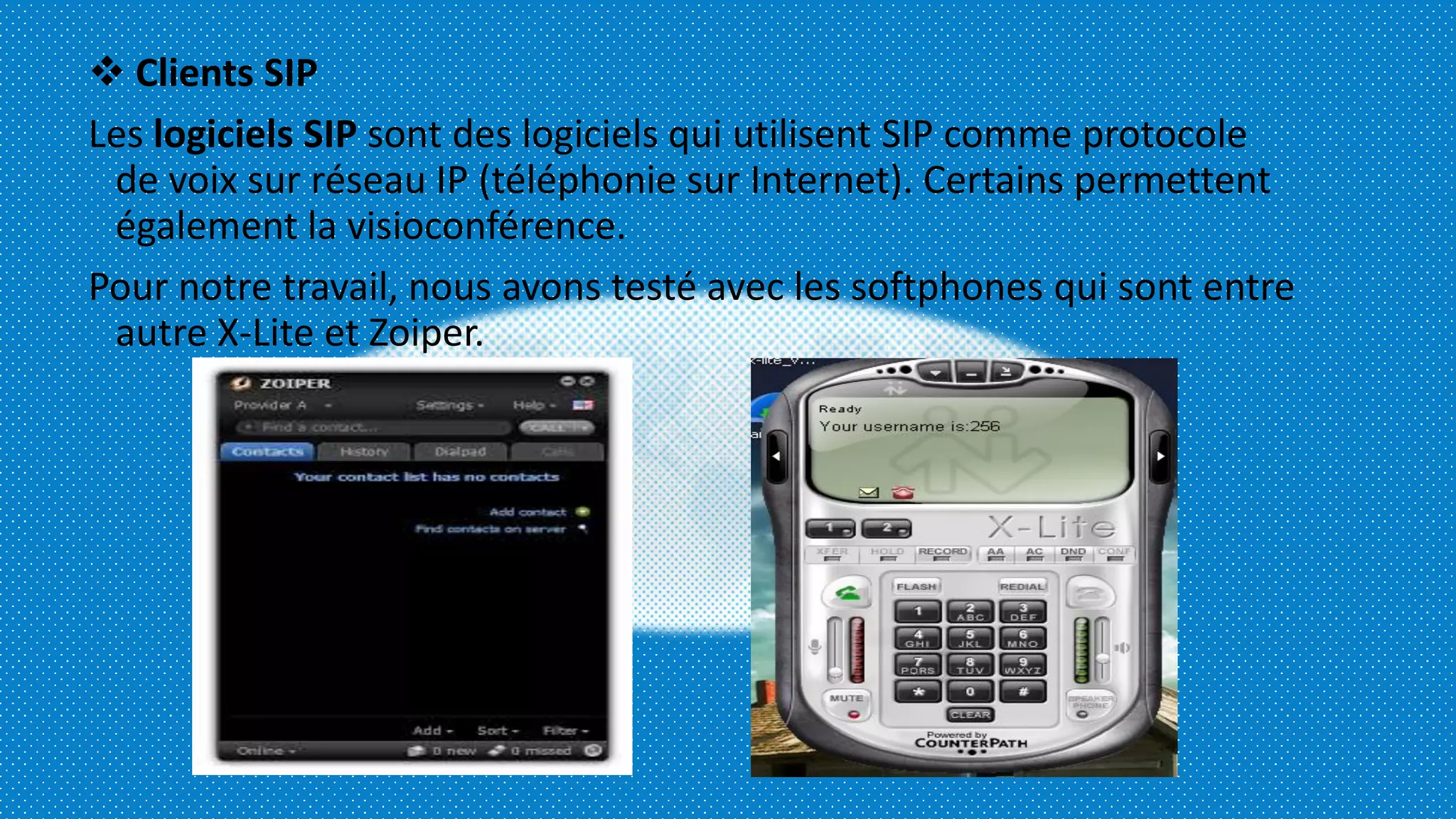

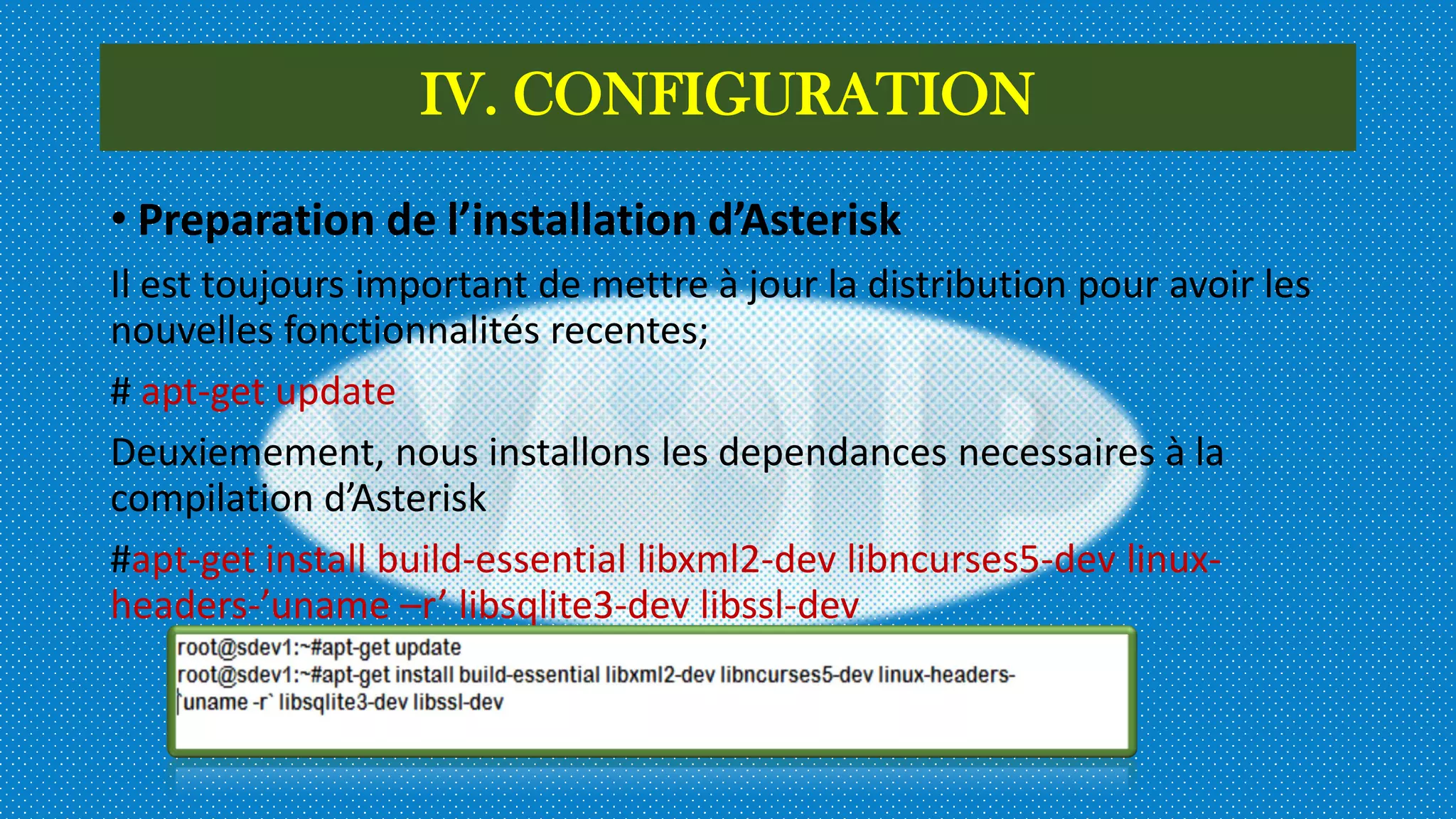

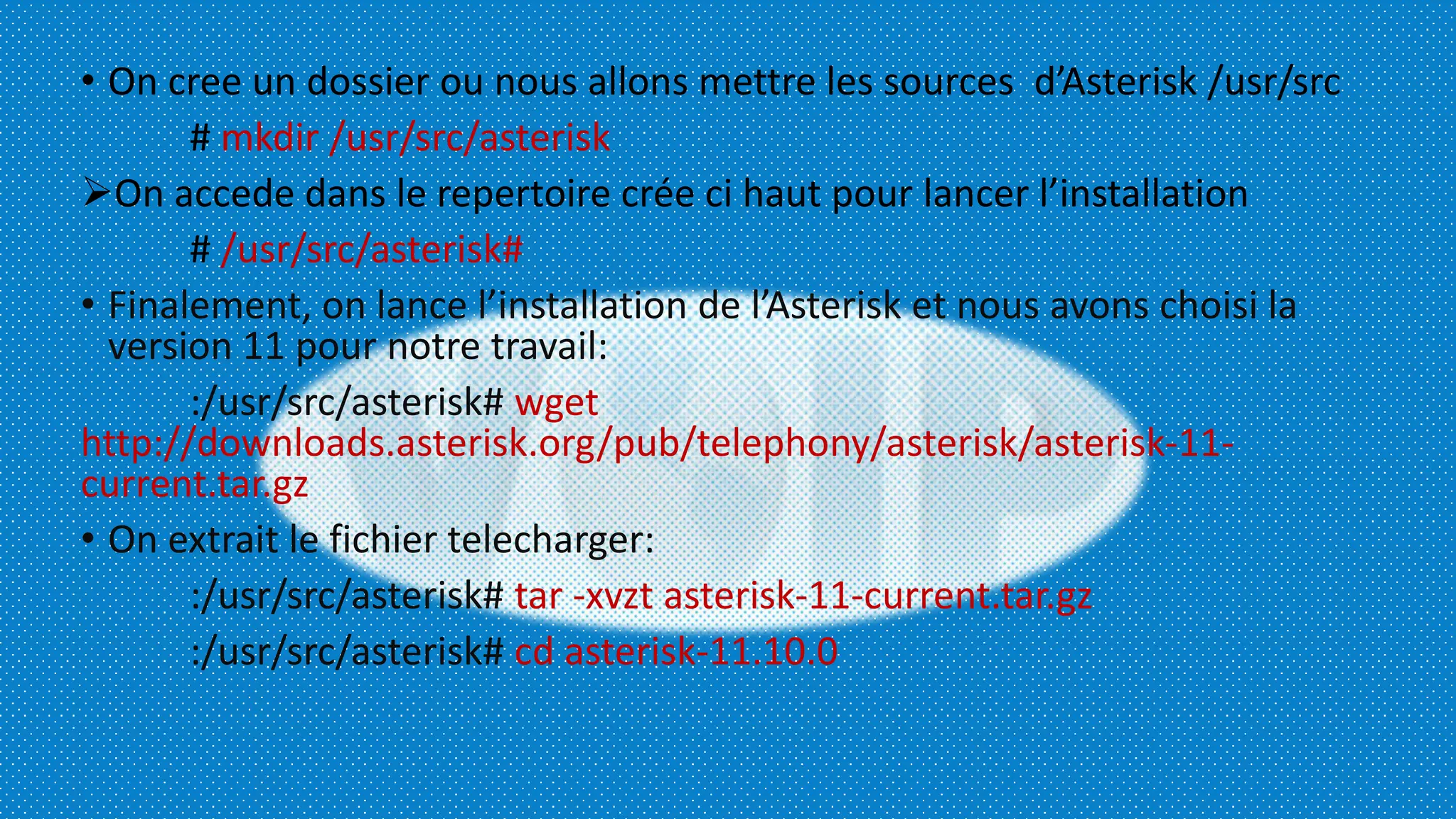

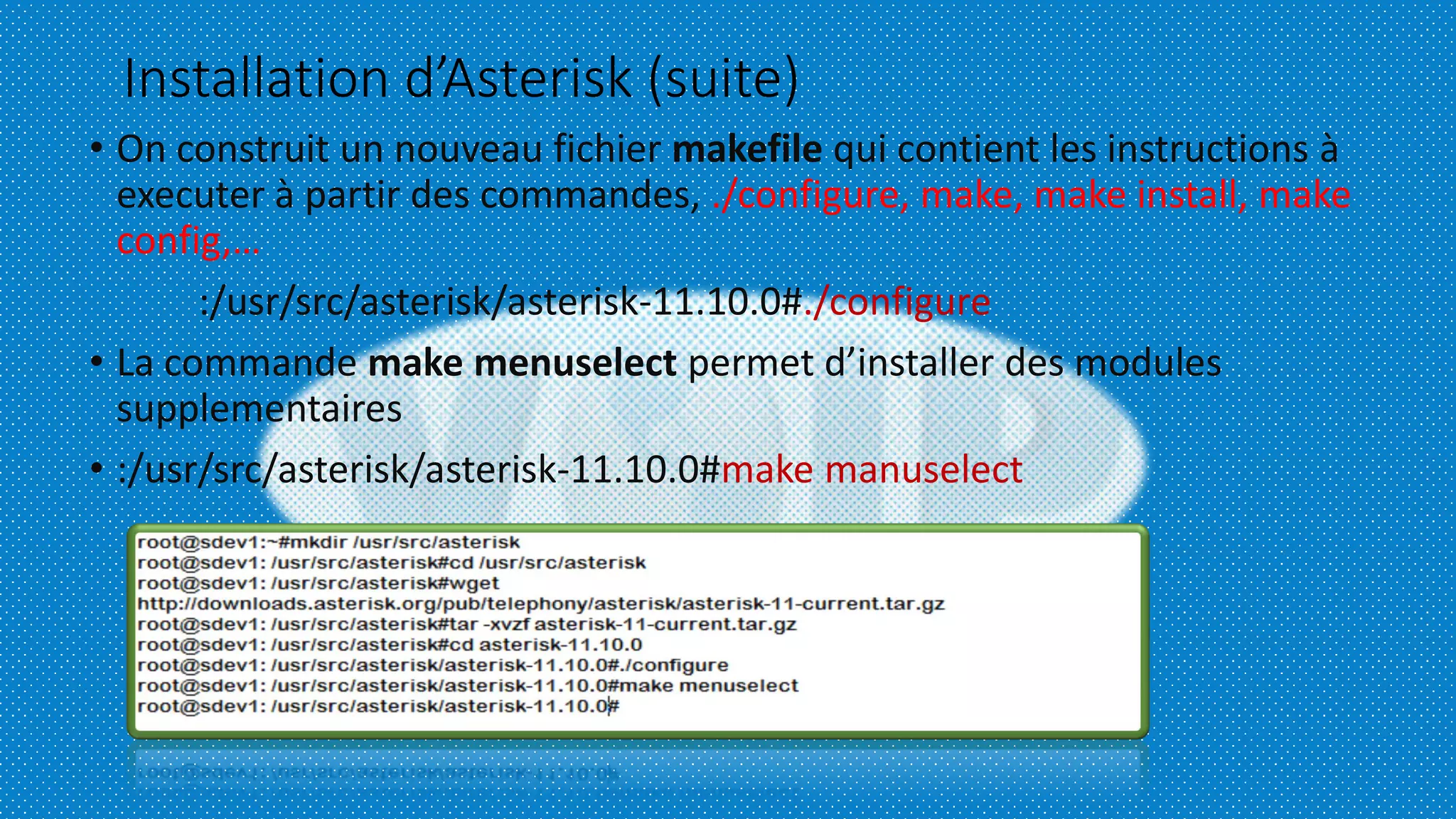

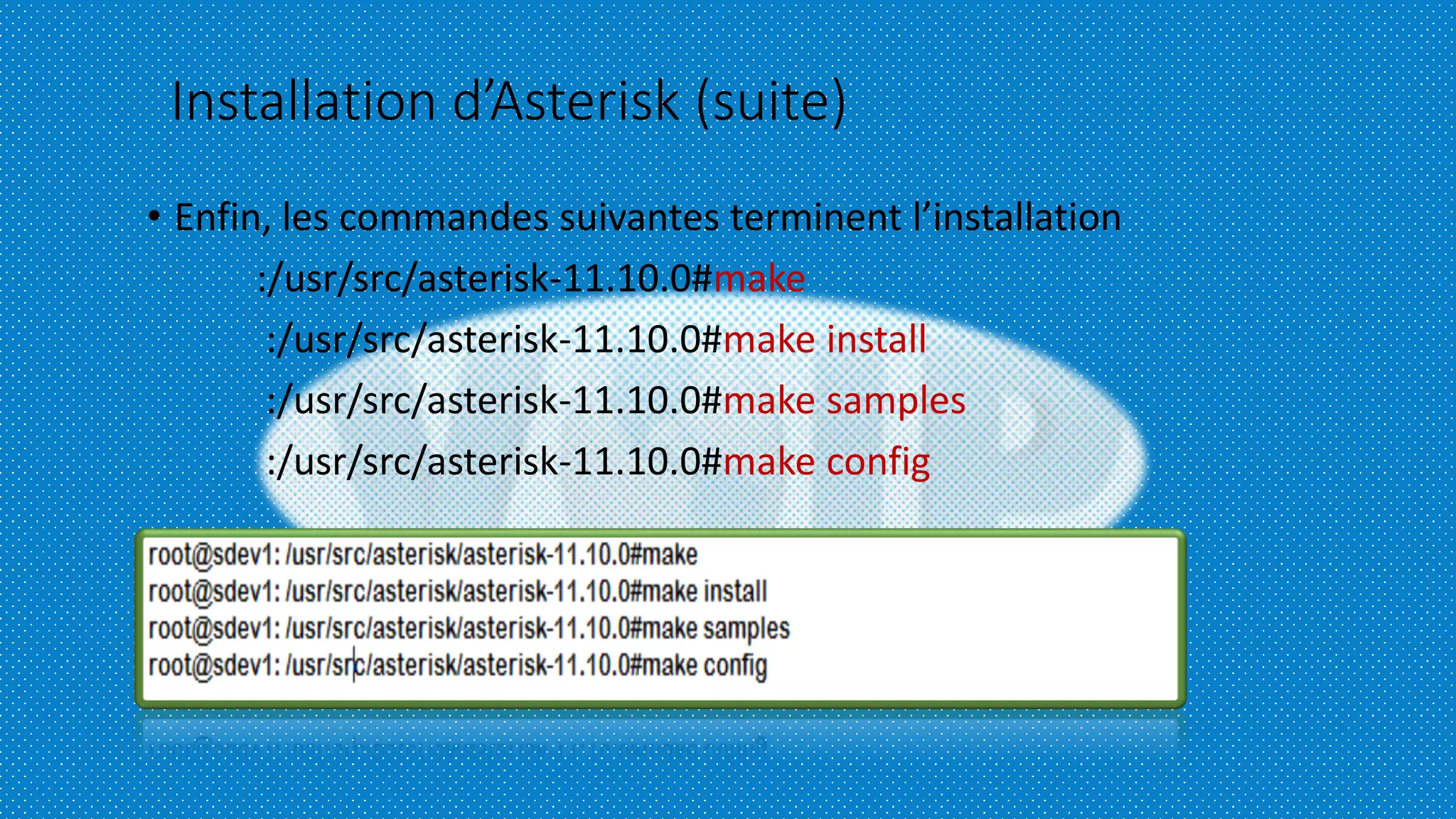

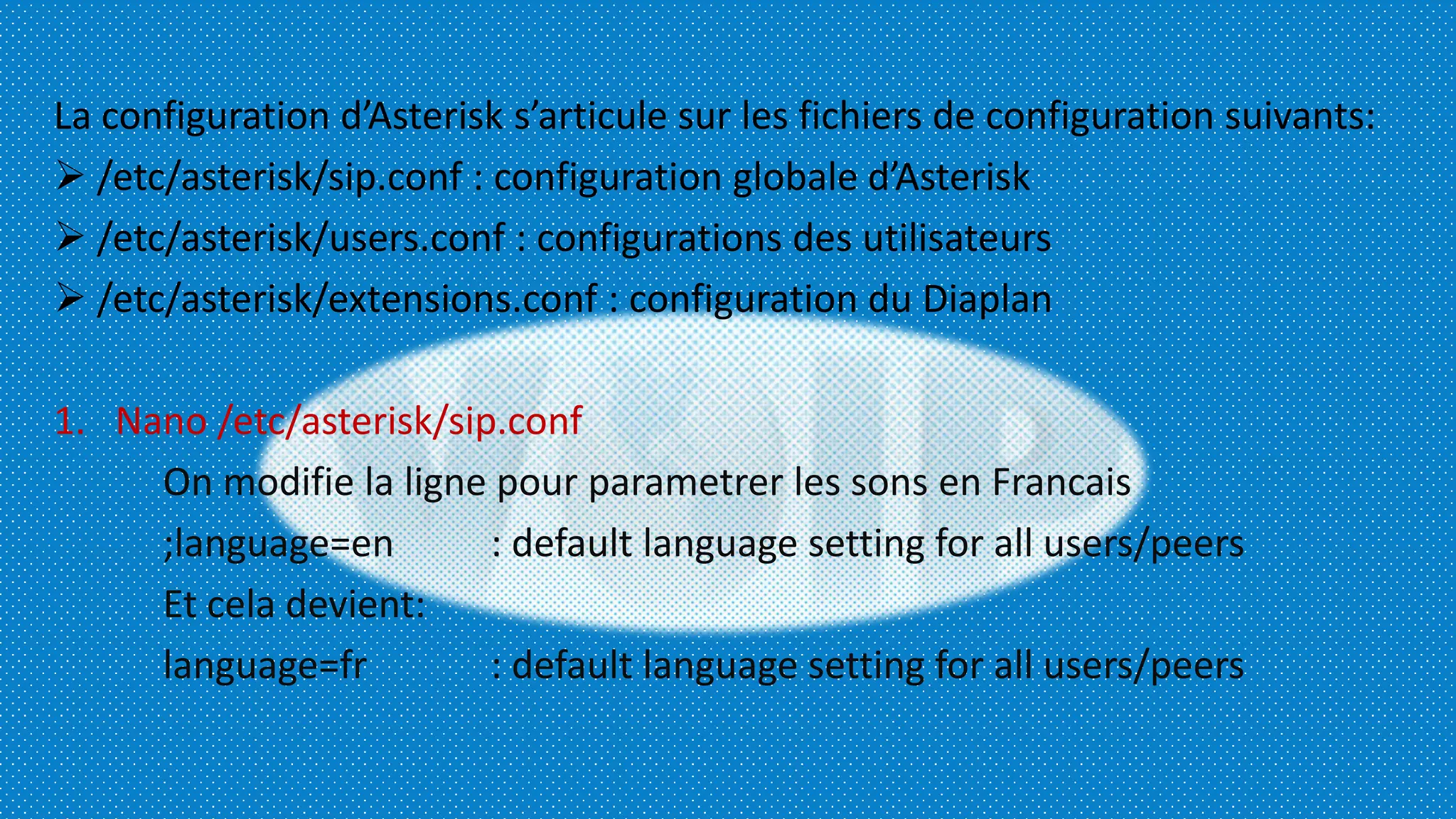

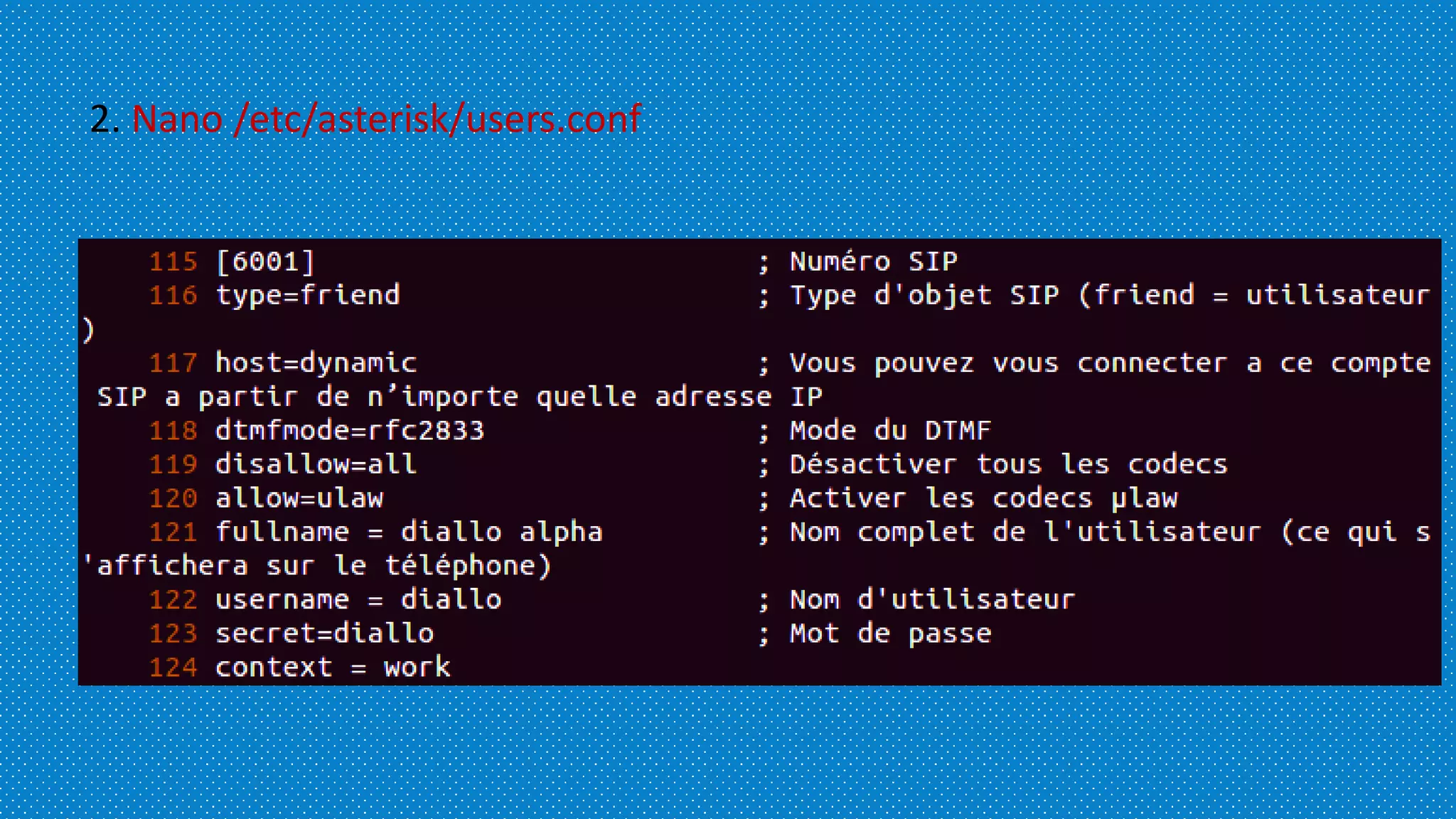

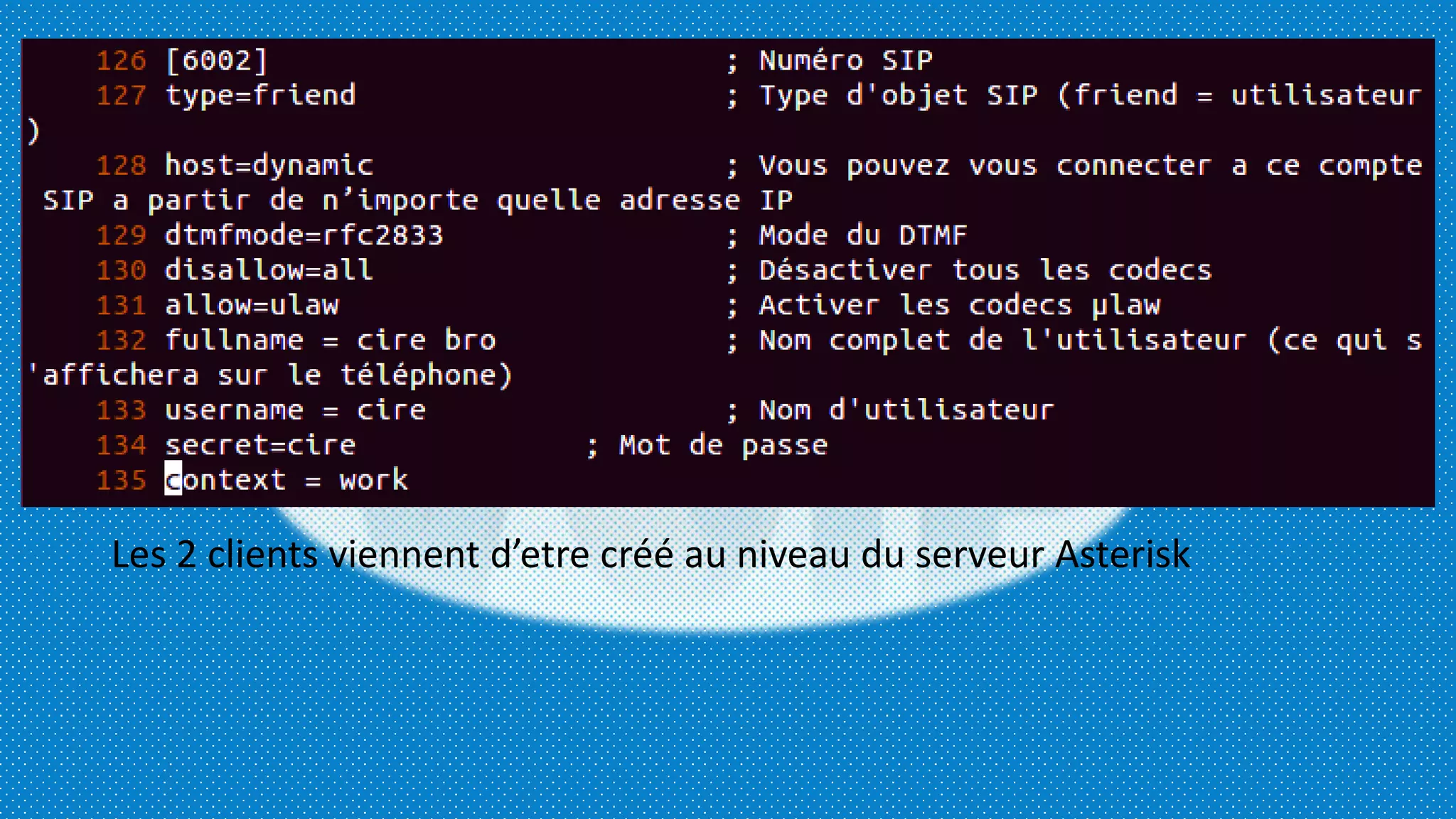

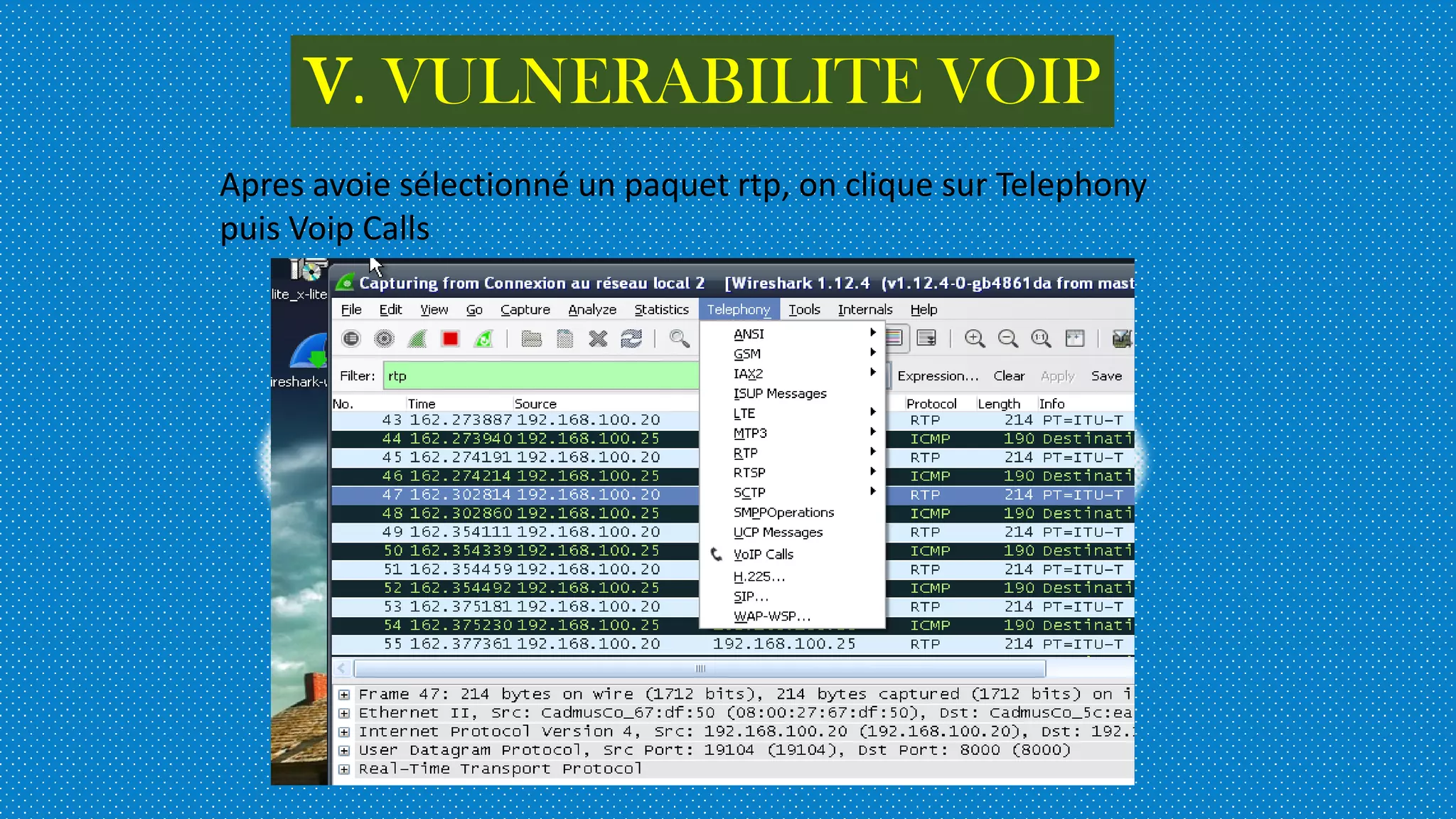

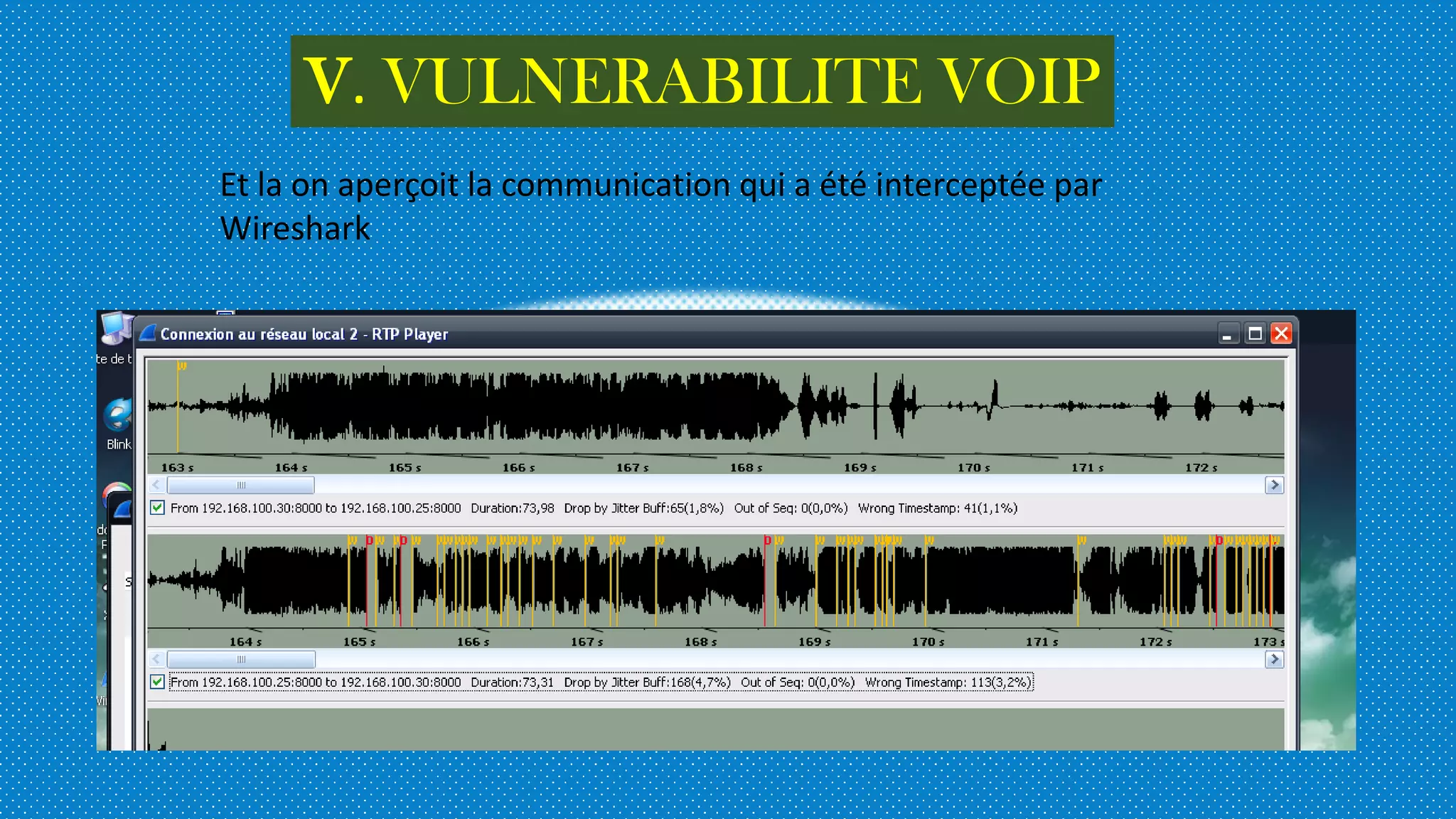

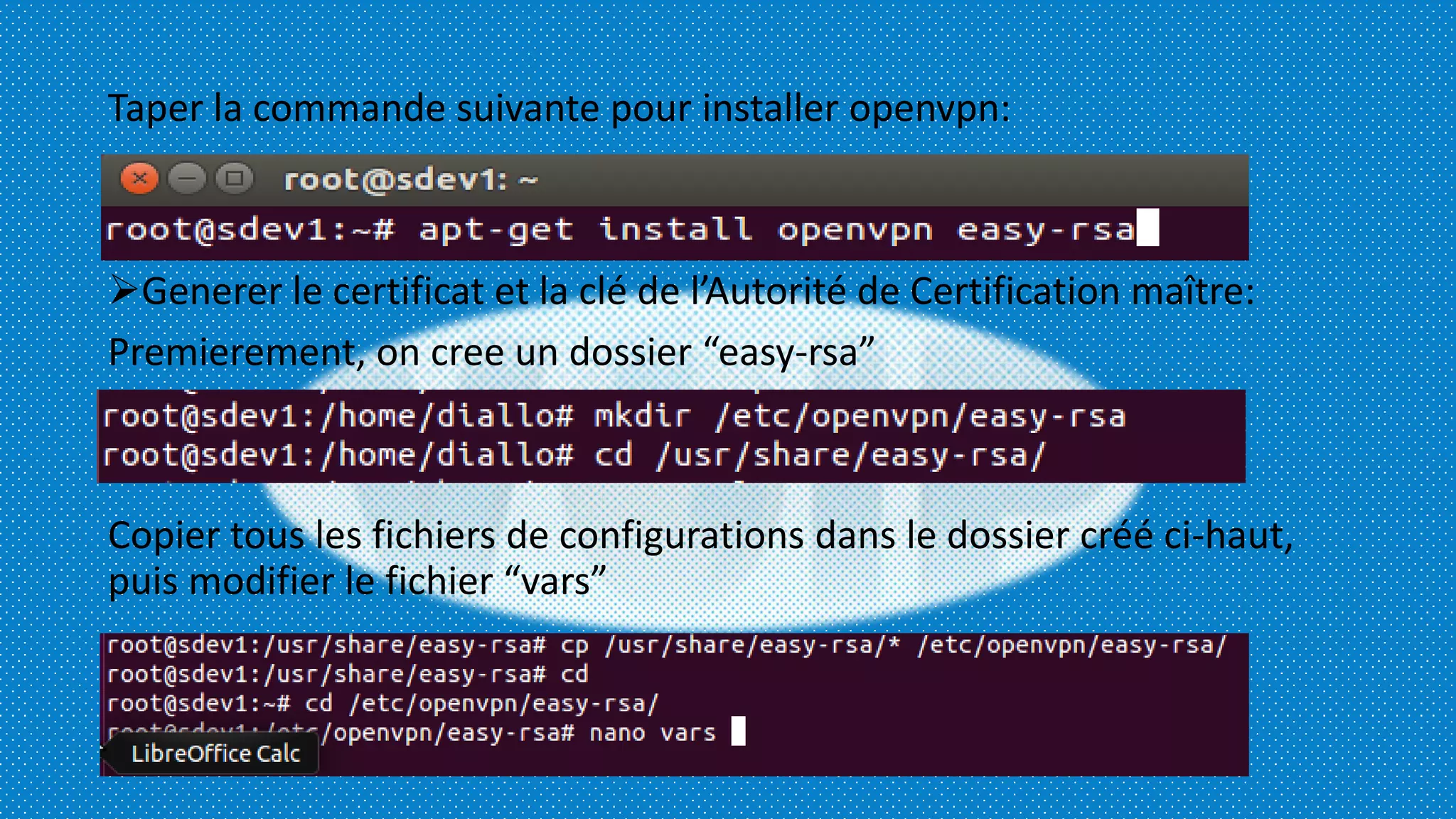

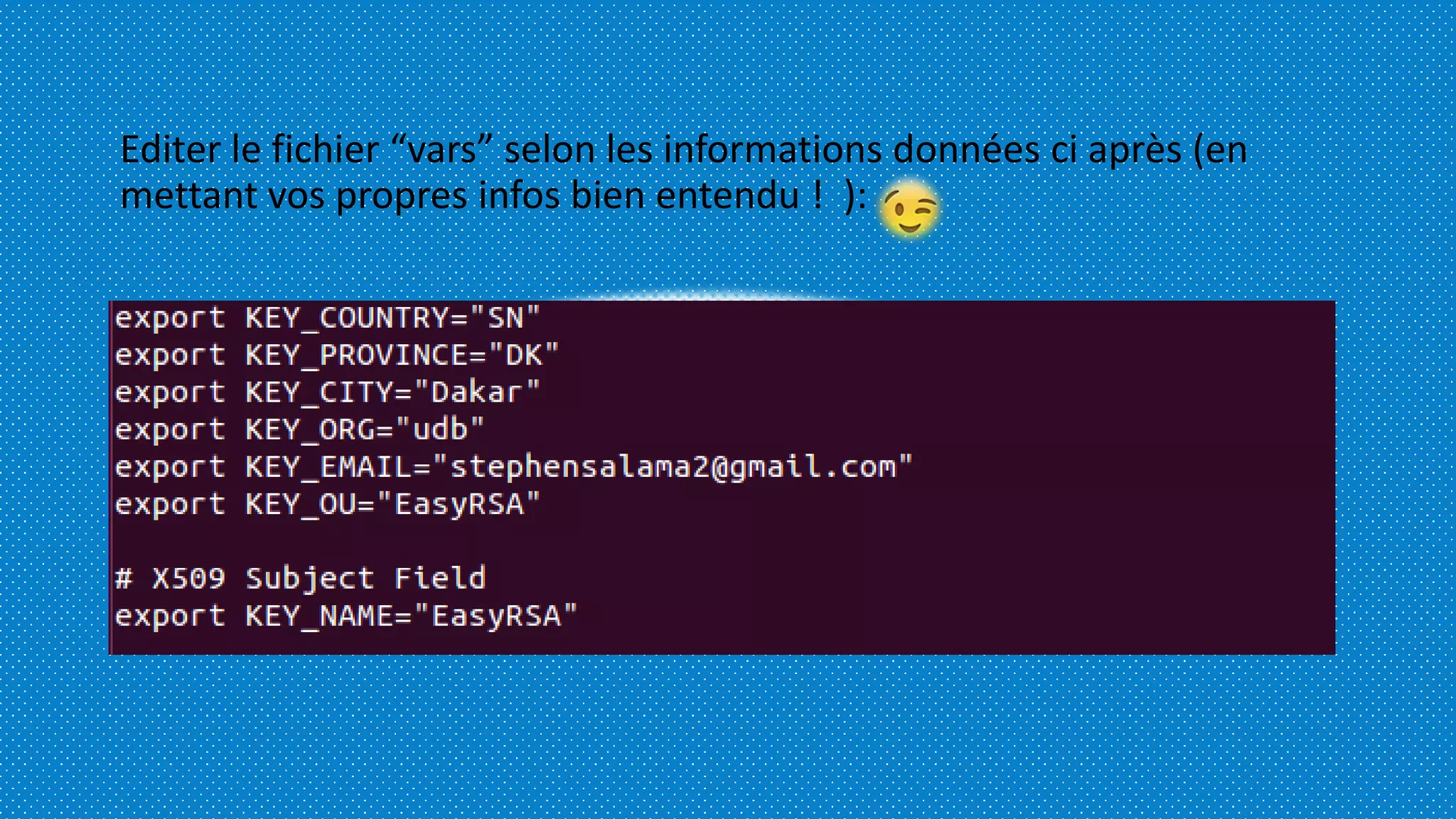

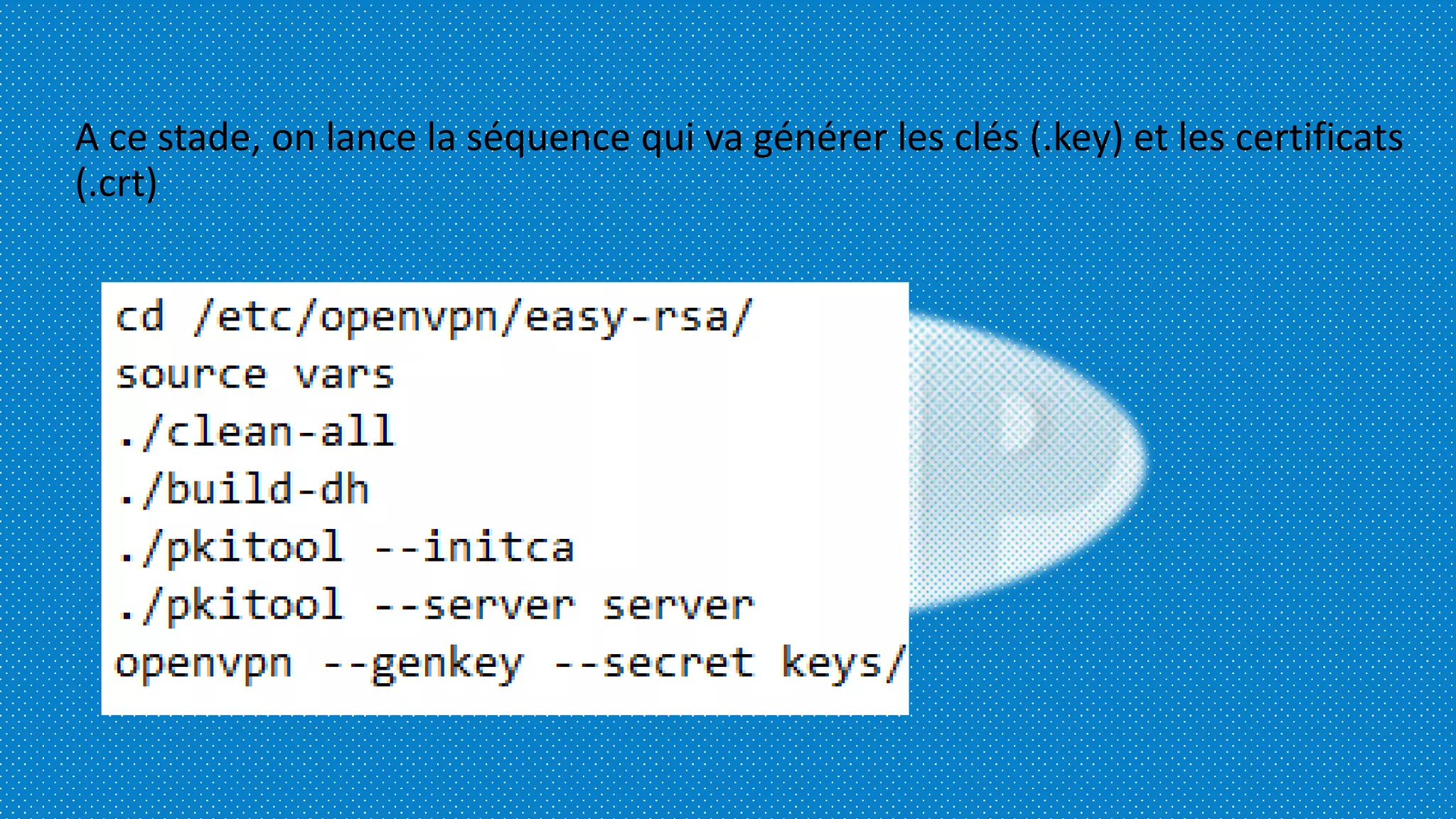

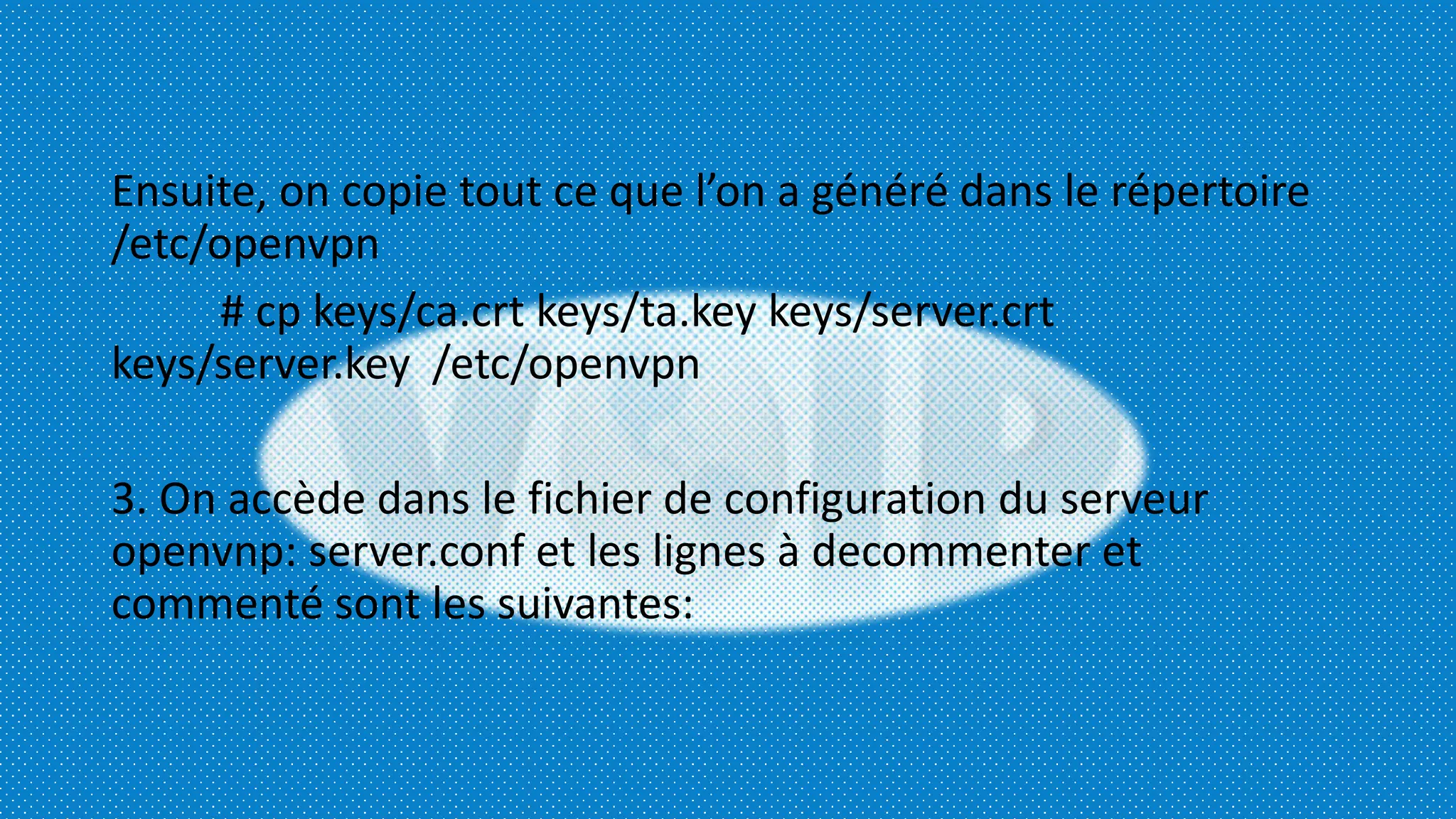

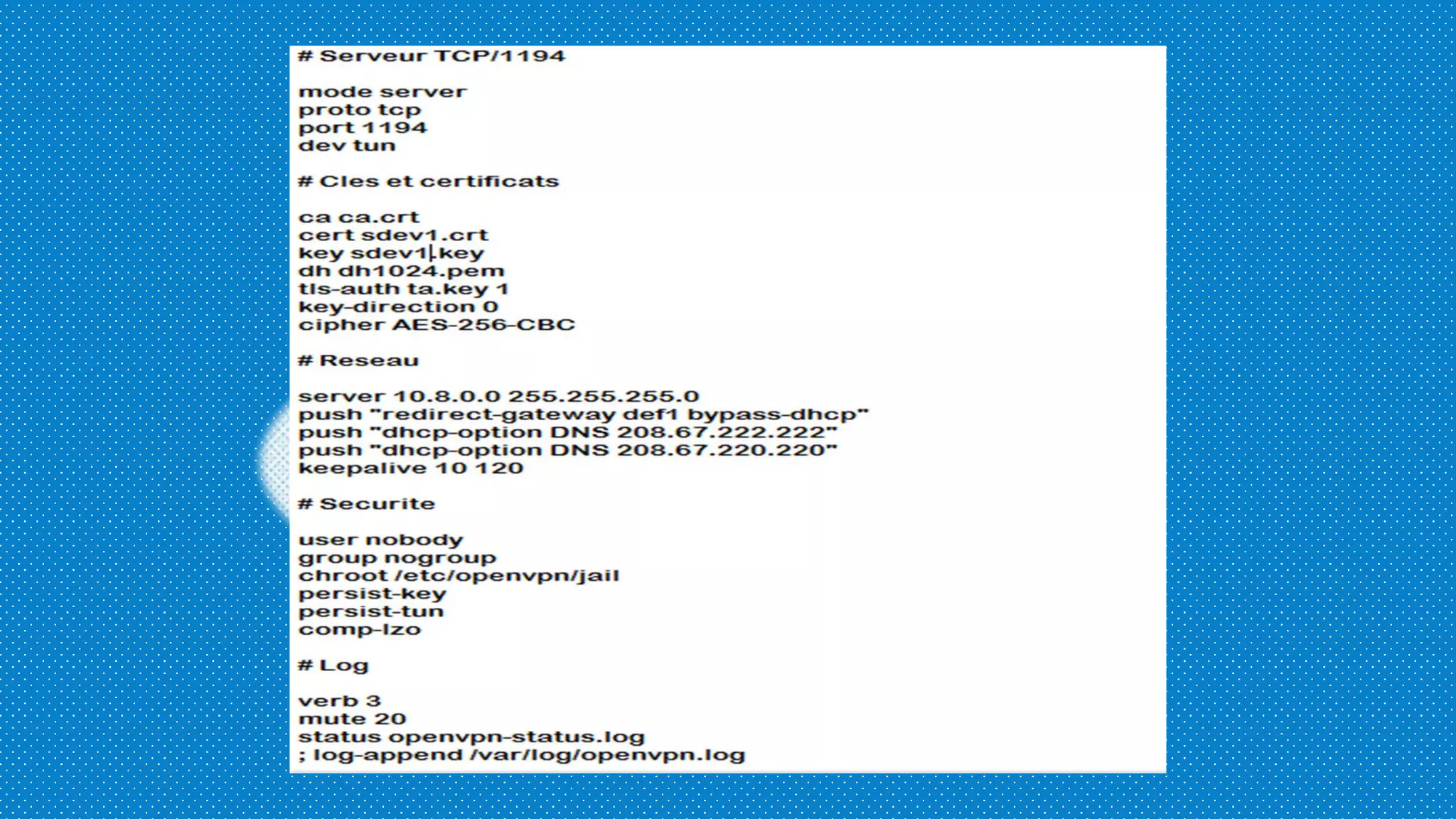

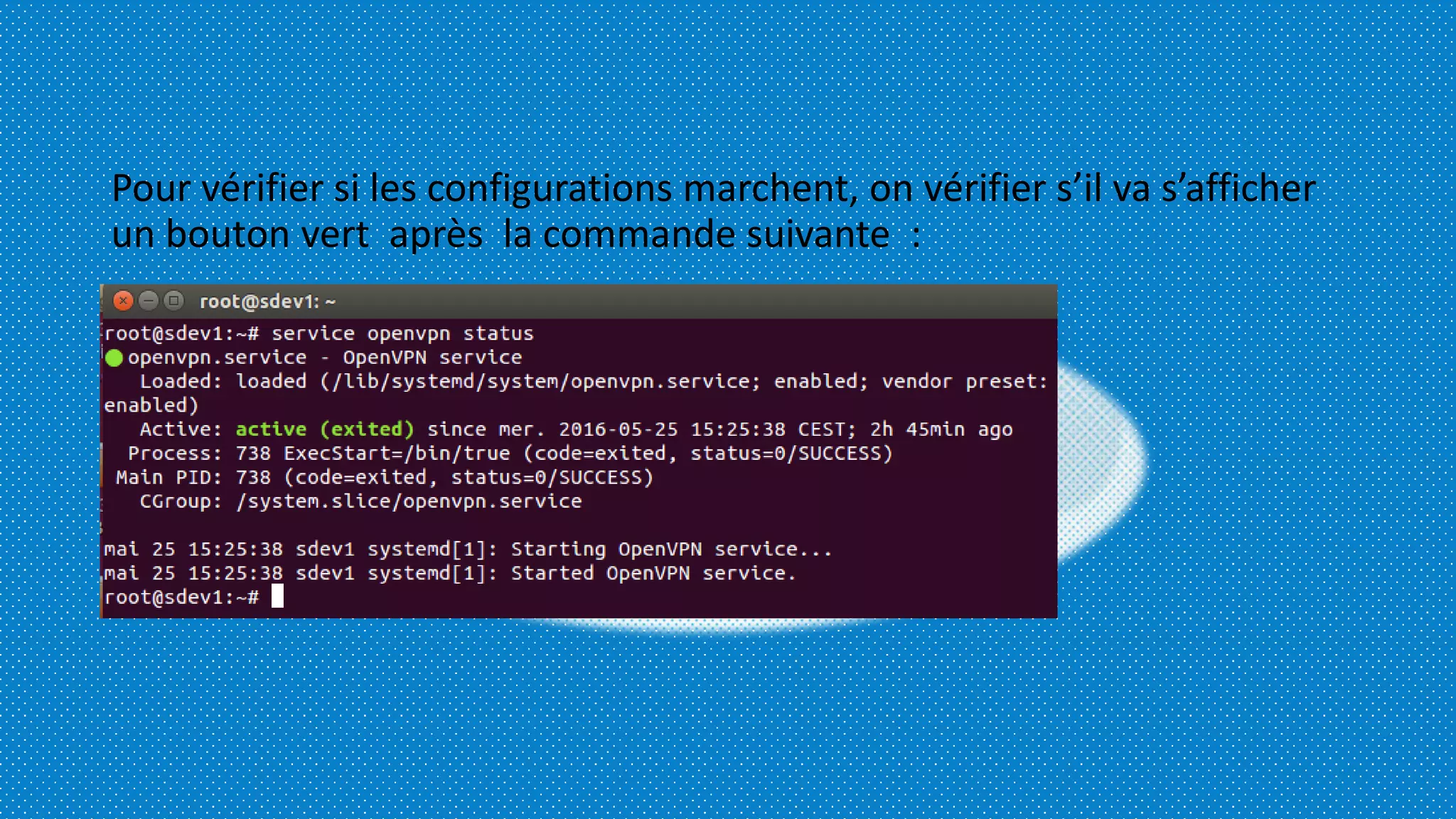

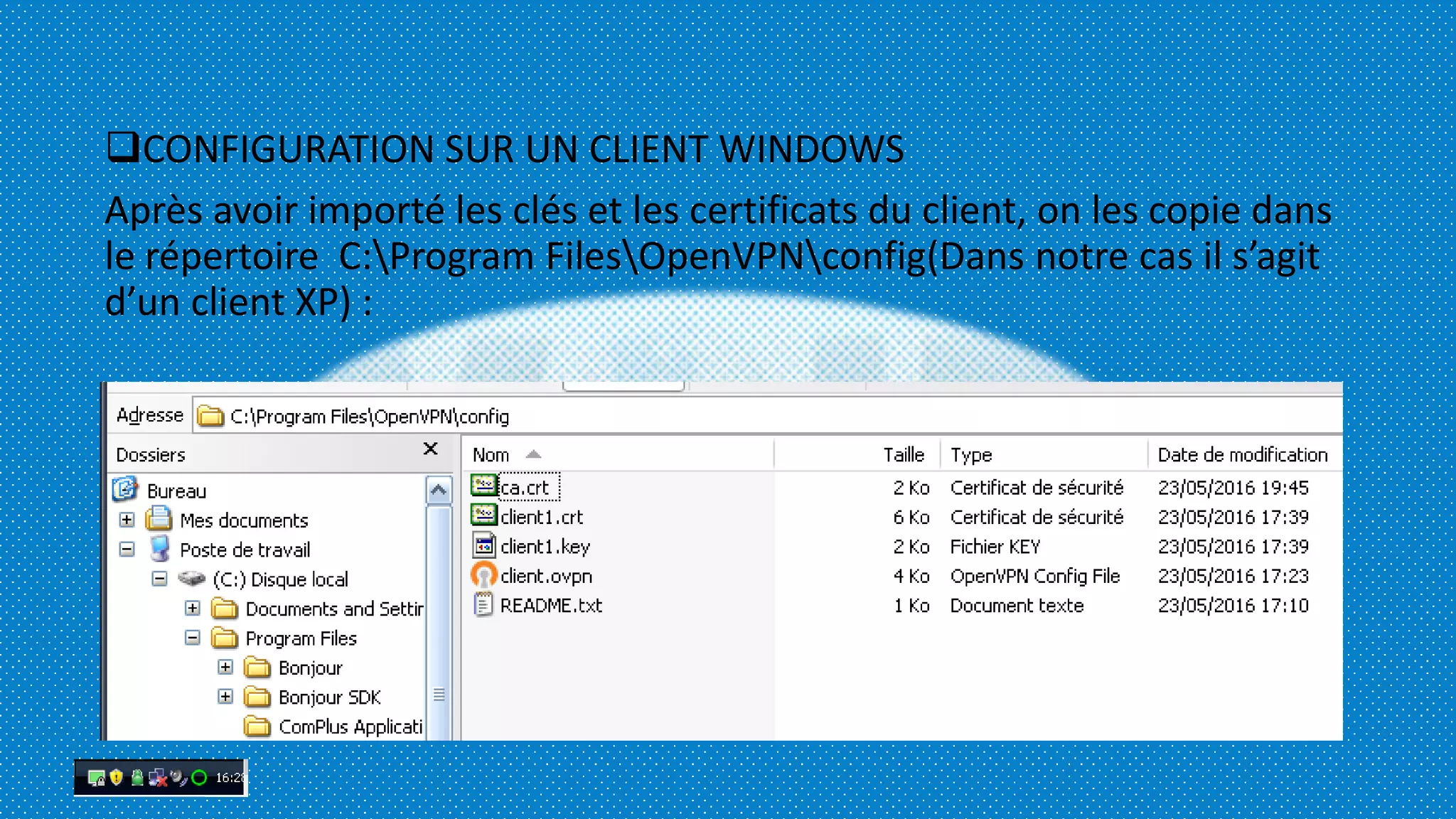

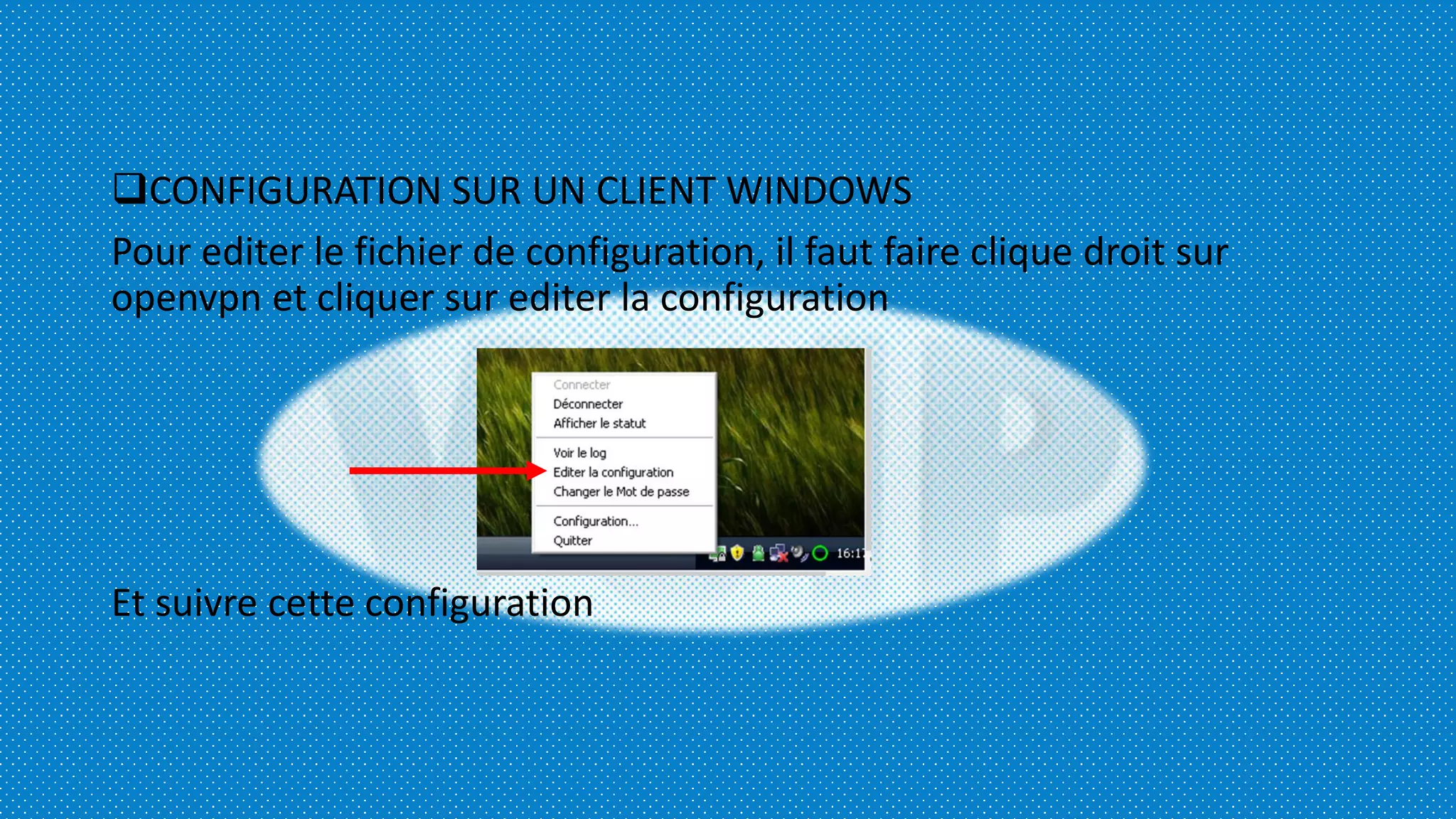

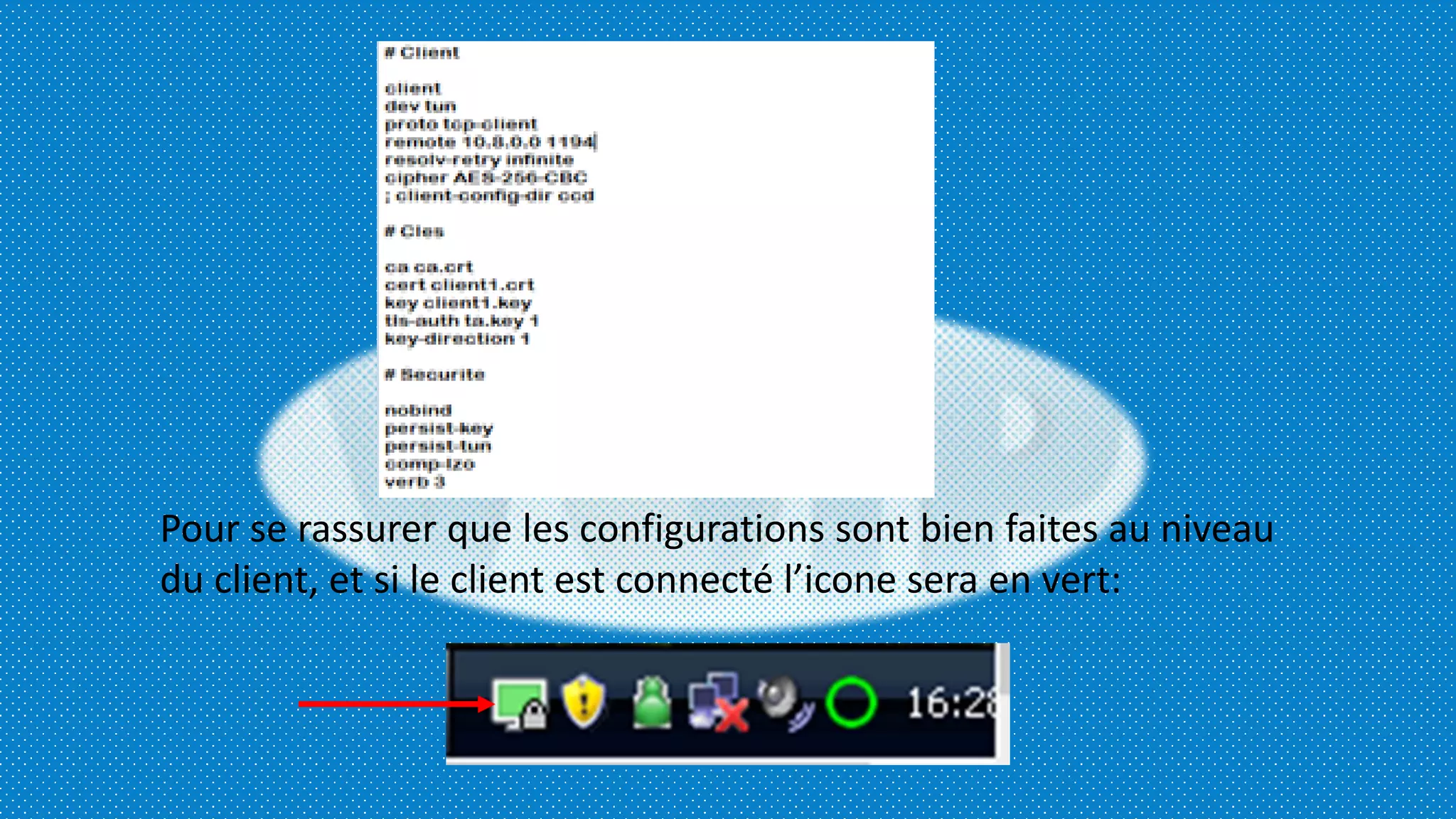

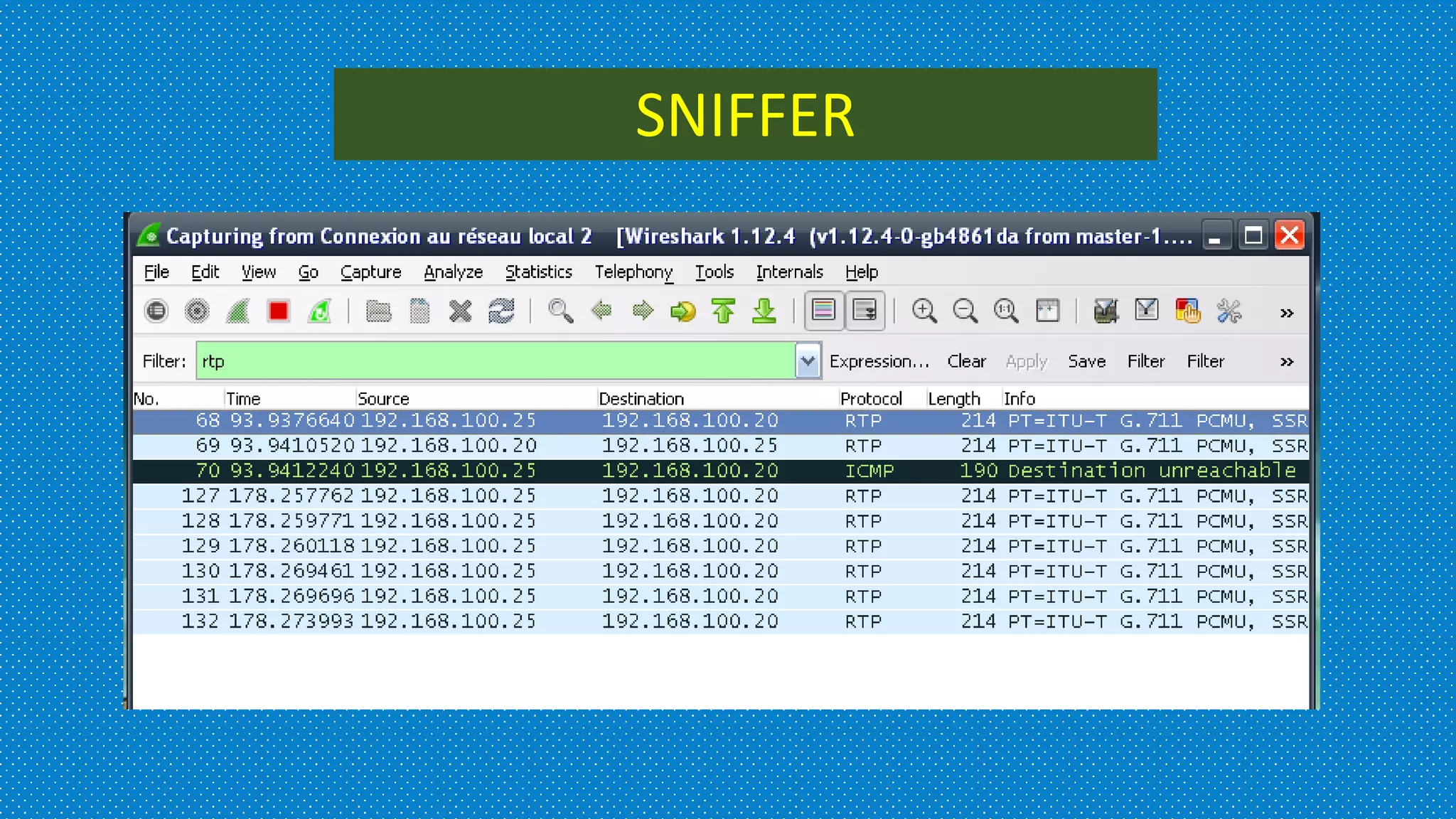

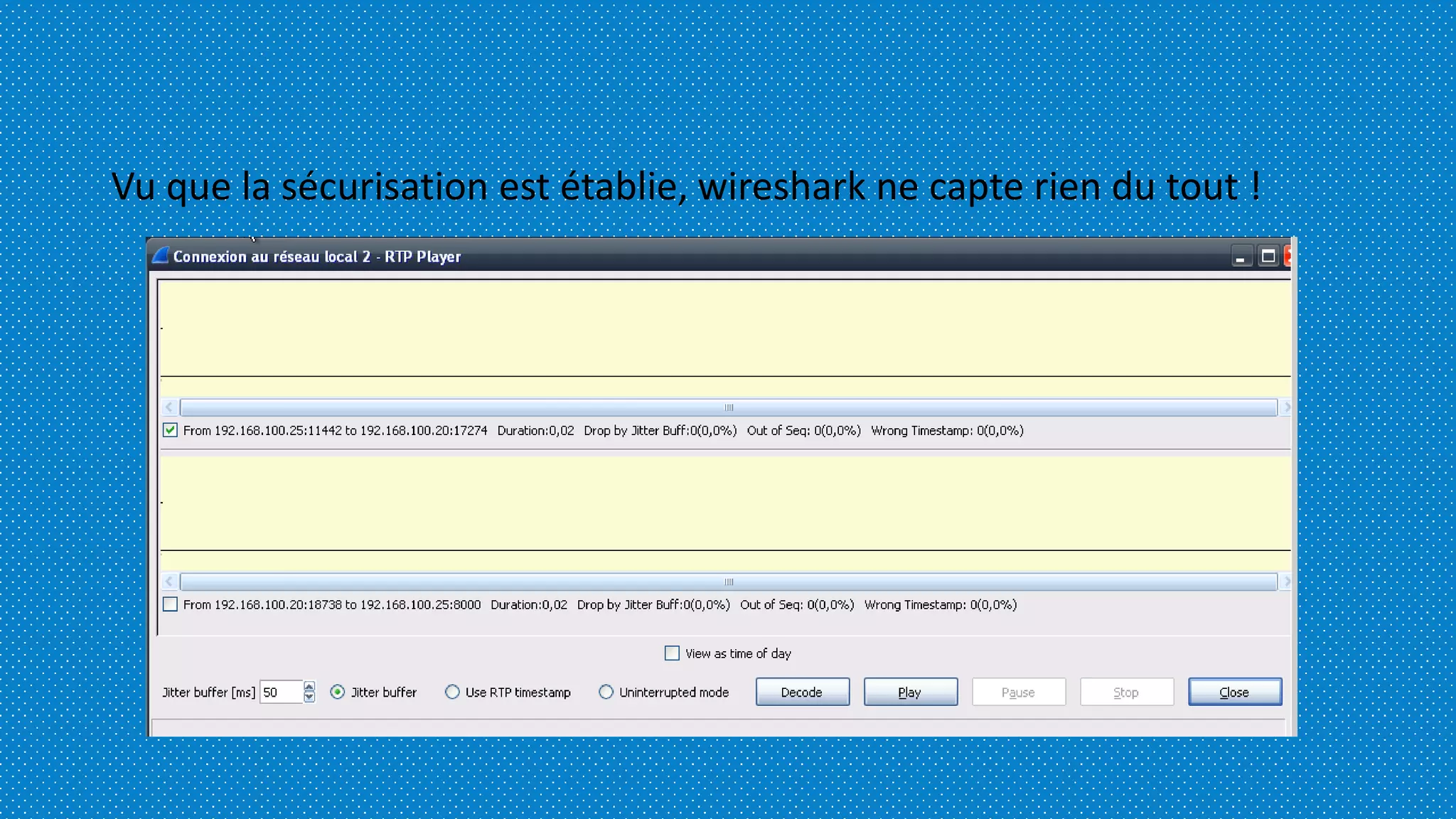

Le document présente une étude sur la sécurité des réseaux VoIP en mettant en avant les vulnérabilités et les solutions, notamment l'utilisation d'OpenVPN. Il décrit les protocoles utilisés pour la communication VoIP tels que SIP, RTP et RTCP, ainsi que l'installation et la configuration d'Asterisk pour créer un système de téléphonie sur IP. La conclusion souligne l'importance de la sécurisation des communications VoIP pour réduire les risques d'attaques malveillantes.