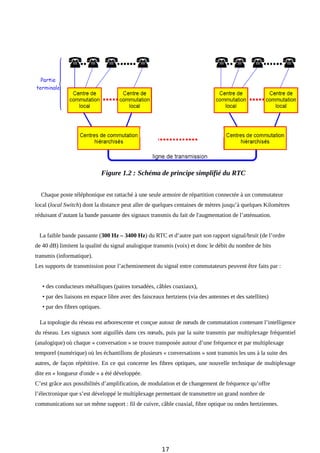

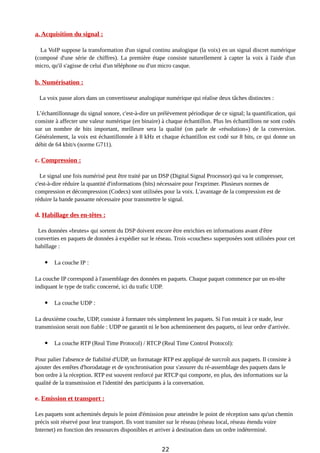

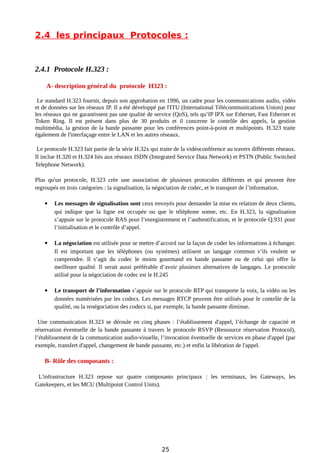

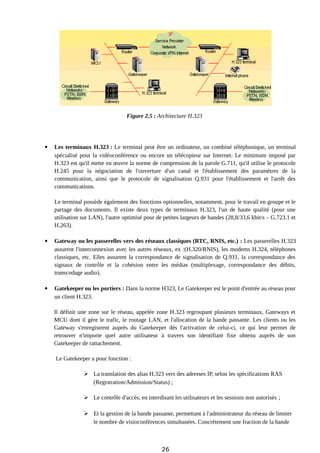

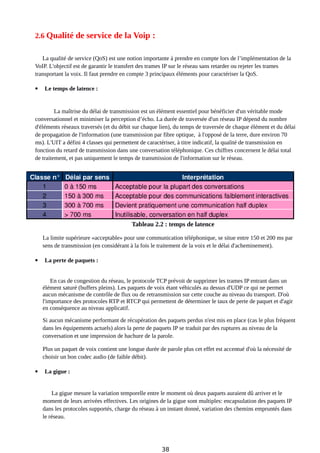

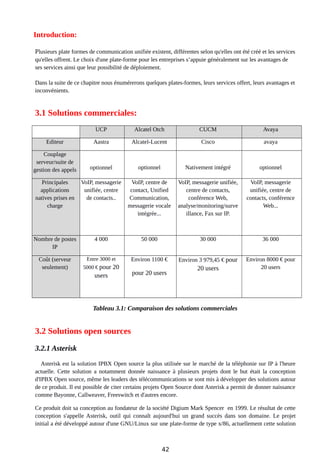

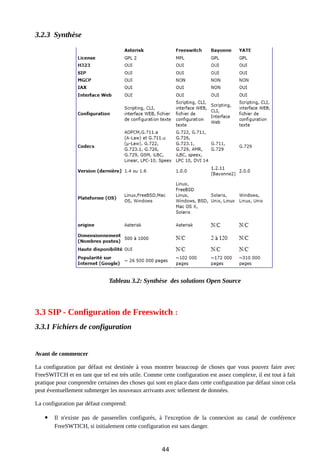

Ce document présente un projet sur l'étude et la réalisation de la VoIP utilisant FreeSWITCH, mettant en avant les avantages économiques et fonctionnels de la virtualisation des services téléphoniques. Il aborde également les protocoles associés, la qualité de service, et les enjeux de sécurité liés à l'intégration de la VoIP dans les entreprises. En plus, il inclut des remerciements et une dédicace, ainsi qu'une liste détaillée des figures et tableaux utilisés dans le rapport.

![Références

[1] Anthony Minessale, Micheal S Collins, Darren Schreiber, Raymond

Chandler «FreeSWITCH 1.2», Second Editon,2013.

[2] Laurent Ouakil, Guy Pujolle «Telephonie sur IP», 2e

Edition, 2008.

54](https://image.slidesharecdn.com/voipfreeswetch1111222-160728090338/85/Voip-FreeSwitch-54-320.jpg)