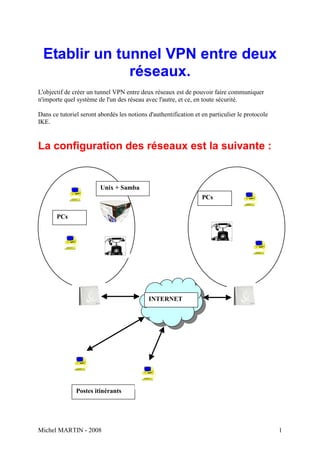

Le document décrit la configuration d'un tunnel VPN entre deux réseaux hétérogènes pour permettre une communication sécurisée. Il aborde les étapes d'installation d'un routeur avec fonction VPN, l'authentification via le protocole IKE, et les réglages nécessaires pour établir des connexions privées. Enfin, il explique la configuration des paramètres de sécurité du tunnel ainsi que les éventuelles limitations liées à certaines fonctionnalités comme NetBIOS.