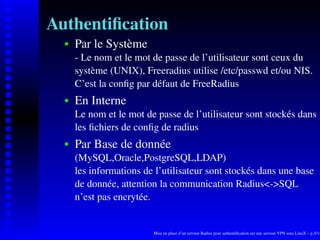

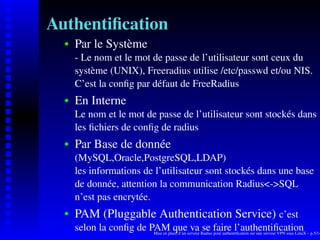

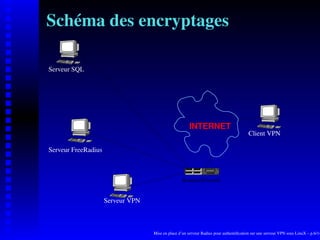

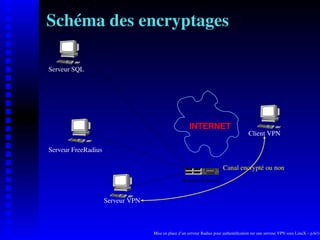

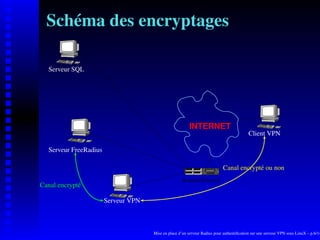

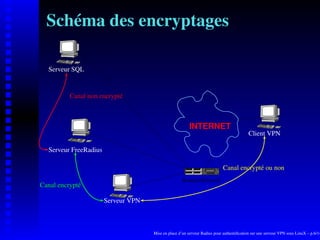

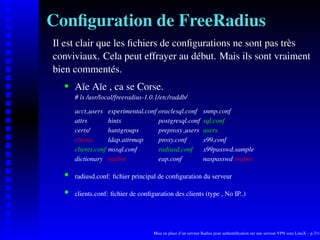

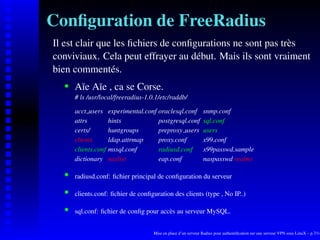

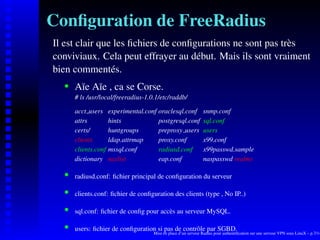

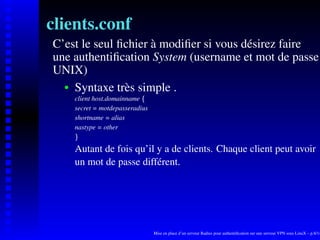

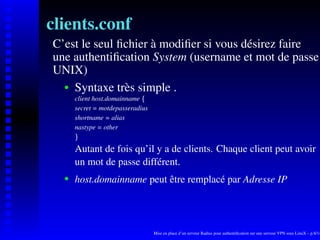

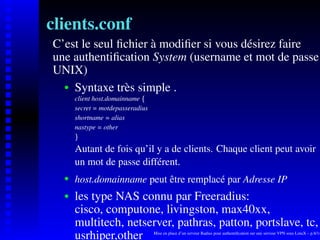

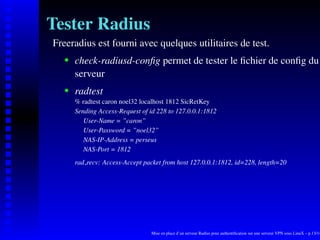

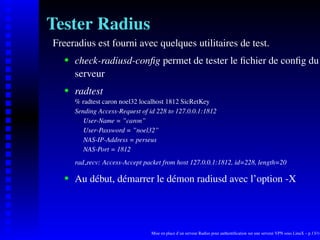

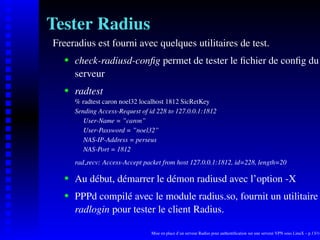

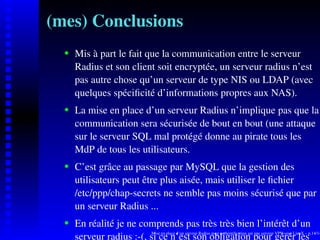

Le document décrit la mise en place d'un serveur FreeRADIUS pour l'authentification sur un serveur VPN sous Linux, précisant que FreeRADIUS gère l'authentification, les autorisations et les informations de session, mais ne crypte pas le tunnel. Il aborde également les défis liés à l'utilisation de fichiers de configuration, tout en recommandant l'usage d'un système de gestion d'utilisateur pour faciliter l'authentification. Enfin, il offre des conseils sur la configuration des fichiers clients et d'utilisateurs dans FreeRADIUS.