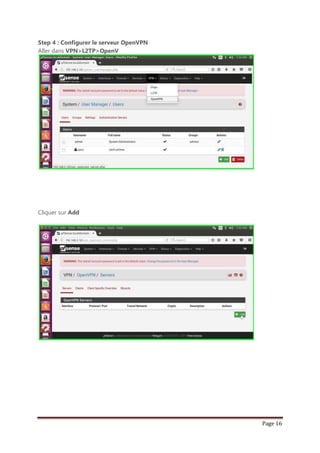

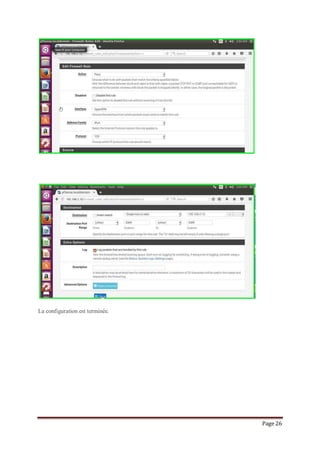

Ce document décrit la sécurisation d'un serveur de bureau à distance (RDS) via l'installation d'un VPN OpenVPN, soulignant l'importance de chiffrer les communications avec ce type de serveur. Il détaille les étapes nécessaires pour installer le serveur RDS ainsi que celles pour configurer le VPN, y compris la création d'une autorité de certification et la configuration des utilisateurs. Enfin, il propose des considérations de sécurité pour établir les accès nécessaires via le VPN.