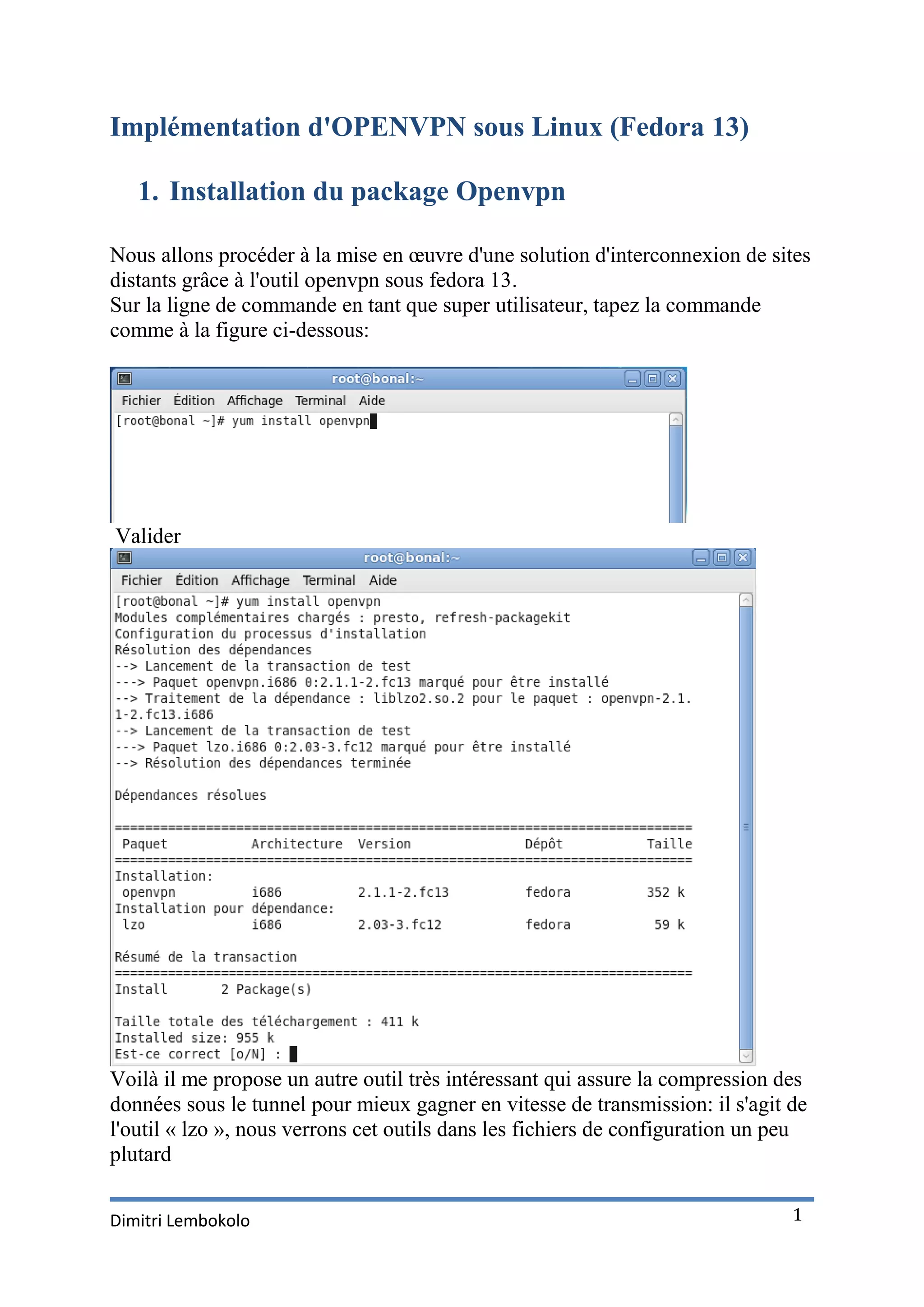

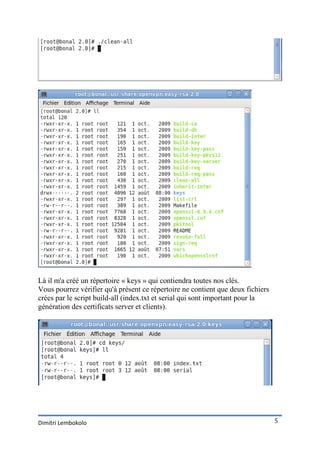

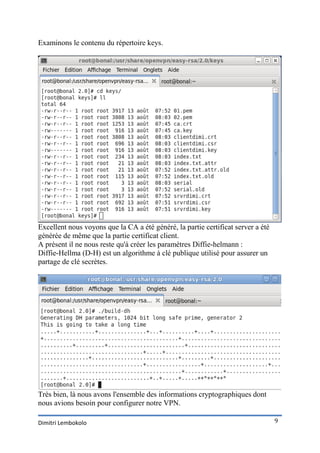

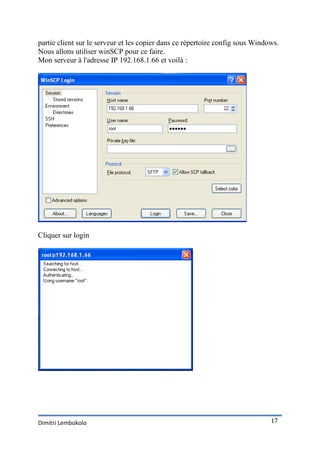

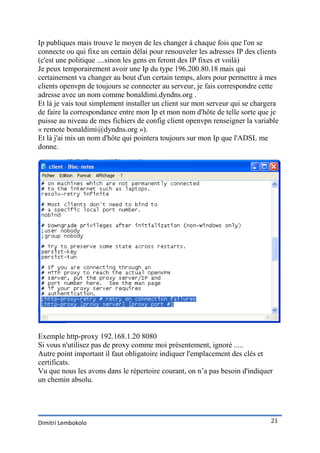

Ce document décrit l'implémentation d'OpenVPN sous Linux (Fedora 13) en détaillant les étapes d'installation, de génération des certificats d'authentification pour le serveur et les clients, ainsi que la configuration et le lancement du serveur. Il aborde également l'installation et la configuration des clients sur Windows, en soulignant l'importance de la connexion sécurisée entre plusieurs sites distants. Enfin, il mentionne la possibilité d'utiliser des services comme DynDNS pour gérer les adresses IP dynamiques.