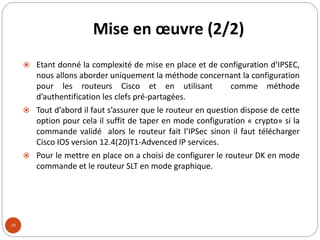

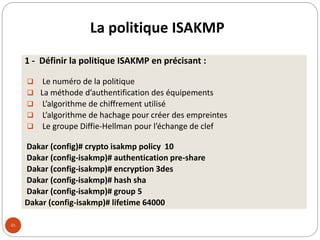

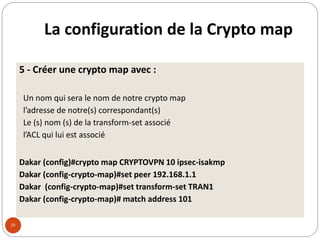

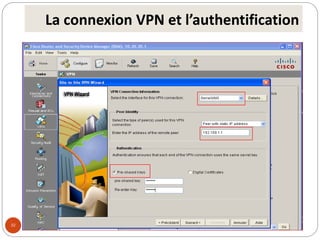

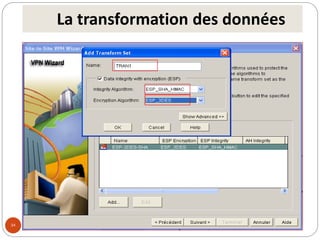

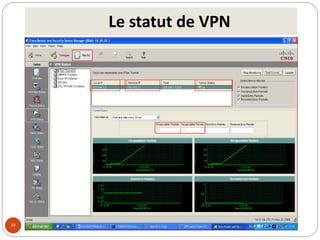

Ce document aborde la mise en œuvre et la sécurité des réseaux privés virtuels (VPN) utilisant la technologie IPsec pour connecter des sites distants d'une entreprise. Il décrit les protocoles de tunnelisation, les étapes de configuration d'un VPN site à site sur des routeurs Cisco, ainsi que les défis et recommandations pour une gestion efficace des VPN dans un environnement multi-sites. Enfin, le texte souligne l'importance de systèmes sécurisés et propose des solutions pour améliorer la scalabilité et la gestion des configurations.